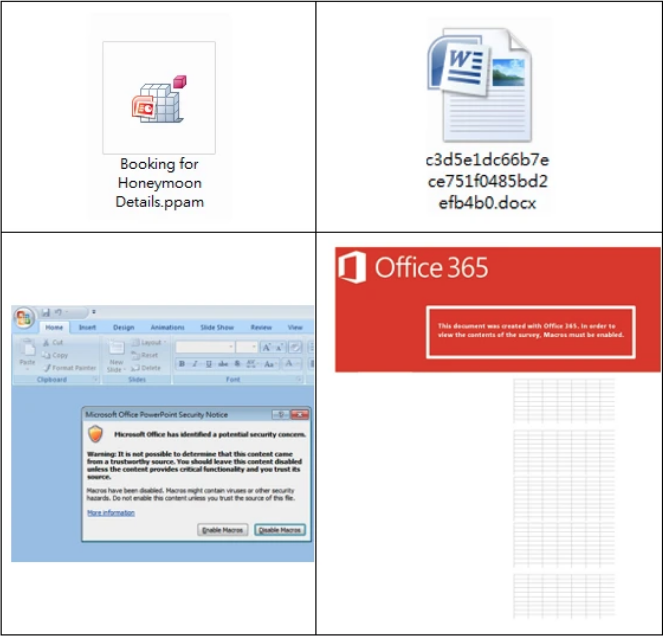

Fortinet ha identificato di recente documenti di Microsoft Office malevoli che tentavano di sfruttare alcuni siti Web legittimi – nello specifico MediaFire e Blogger – per eseguire uno shell script e poi rilasciare due varianti malware di Agent Tesla e njRat. Agent Tesla è un noto spyware, scoperto per la prima volta nel 2014, che può rubare dati personali da browser web, client di posta e server FTP, raccogliere screenshot e video e acquisire i dati degli appunti. njRat (noto anche come Bladabindi) è un trojan remote agent scoperto per la prima volta nel 2013, in grado di controllare da remoto il dispositivo della vittima per registrare quanto viene digitato sulla tastiera, accedere alla fotocamera, rubare le credenziali memorizzate nei browser, caricare/scaricare file, manipolare il registro e altro ancora.

Piattaforme interessate: Microsoft Windows

Soggetti colpiti: Utenti Windows

Impatto: Controllo e raccolta di informazioni sensibili dal dispositivo della vittima

Livello di gravità: Critico

Fortinet ha, inoltre, segnalato che il 28 settembre 2022, la società di cybersicurezza GTSC ha pubblicato un blog post che illustrava un tentativo di exploit su un sistema che stava monitorando. Dopo l’analisi, sono stati in grado di individuare e inviare due bug a Microsoft tramite la Zero Day Initiative (ZDI-CAN-18333 (CVSS 8.8) e ZDI-CAN-18802 (CVSS 6.3)). Microsoft ha convalidato i risultati e le vulnerabilità sono state assegnate a CVE-2022-41040 e CVE-2022-41082. Le vulnerabilità riguardano Exchange, il server di posta elettronica e calendario di Microsoft. Rilasciato per la prima volta nel 1996 (come Exchange 4.0), la sua versione più recente è Exchange 2019. È disponibile per l’installazione on-premise o online tramite un modello Software-as-a-Service (SaaS). CVE-2022-41040 è una vulnerabilità SSRF (Server-Side Request Forgery) e CVE-2022-41082 consente l’esecuzione di codice remoto (RCE) quando è disponibile PowerShell.

Fortinet ha, inoltre, segnalato che il 28 settembre 2022, la società di cybersicurezza GTSC ha pubblicato un blog post che illustrava un tentativo di exploit su un sistema che stava monitorando. Dopo l’analisi, sono stati in grado di individuare e inviare due bug a Microsoft tramite la Zero Day Initiative (ZDI-CAN-18333 (CVSS 8.8) e ZDI-CAN-18802 (CVSS 6.3)). Microsoft ha convalidato i risultati e le vulnerabilità sono state assegnate a CVE-2022-41040 e CVE-2022-41082. Le vulnerabilità riguardano Exchange, il server di posta elettronica e calendario di Microsoft. Rilasciato per la prima volta nel 1996 (come Exchange 4.0), la sua versione più recente è Exchange 2019. È disponibile per l’installazione on-premise o online tramite un modello Software-as-a-Service (SaaS). CVE-2022-41040 è una vulnerabilità SSRF (Server-Side Request Forgery) e CVE-2022-41082 consente l’esecuzione di codice remoto (RCE) quando è disponibile PowerShell.

Piattaforme interessate: Microsoft Exchange Server 2013, 2016 e 2019 on premises.

Utenti interessati: Tutte le organizzazioni che utilizzano la versione vulnerabile di Microsoft Exchange.

Impatto: I cybercriminali che operano da remoto ottengono il controllo dei sistemi vulnerabili.

Livello di gravità: alto