Red Hat ha annunciato la disponibilità dell’ultima versione di Red Hat Advanced Cluster Security. Ce la presenta Michael Foster, Product & Technical Marketing – Red Hat Advanced Cluster Security nell’articolo che vi proponiamo di seguito.

Buona lettura!

Red Hat Advanced Cluster Security 4.4 è ora disponibile

Red Hat annuncia la disponibilità di una nuova versione di Red Hat Advanced Cluster Security (RHACS), ricca di nuove funzionalità e aggiornamenti. Questa versione ottimizza la major release 4.0 e integra le funzionalità RHACS Cloud Service annunciate lo scorso anno, e mira a fornire maggiore coerenza dei risultati delle scansioni, gestione rafforzata della postura di sicurezza e più funzioni di sicurezza automatizzate per alleggerire il carico delle attività ripetitive di sicurezza.

Gli aggiornamenti includono:

- Un nuovo scanner di vulnerabilità, denominato “Scanner V4“, che utilizza l’upstream ClairCore, consentendo aggiornamenti di vulnerabilità coerenti e più completi.

- Funzionalità di conformità rilasciate in anteprima tecnica, con ulteriori novità in arrivo nelle prossime versioni

- CO-RE BPF come metodo di raccolta predefinito per Red Hat Advanced Cluster Security

- Individuazione dei cluster tramite integrazioni di sorgenti cloud

- Disponibilità di Bring your own database per il database centrale

- Disponibilità generale degli strumenti per le policy di rete in tempo reale

“Scanner di vulnerabilità V4″ unificato

Il nuovo “Scanner V4” di RHACS rappresenta l’ultimo aggiornamento del workflow di gestione delle vulnerabilità di RHACS, segnando un traguardo significativo per la sua capacità di integrare le migliori caratteristiche dello Scanner StackRox esistente e dello Scanner Clair V4 di Red Hat Quay. Ecco cosa ci si può aspettare dal nuovo Scanner V4:

- Scansione coerente e accurata: risultati affidabili della scansione delle vulnerabilità per tutto l’ecosistema di prodotti Red Hat, compresi Red Hat Advanced Cluster Security e Red Hat Quay.

- Ampliamento del supporto per lingue e sistemi operativi: sono stati inclusi Golang nella scansione delle vulnerabilità linguistiche e Oracle Linux, SUSE Linux Enterprise e Photon OS nelle funzionalità di scansione dei sistemi operativi.

- Fonte unica del database delle vulnerabilità: OSV.dev è la fonte principale per tutti i pacchetti di linguaggi di programmazione supportati, per fornire le informazioni più aggiornate sulle vulnerabilità.

È importante notare che tutti gli aggiornamenti e le nuove installazioni di Red Hat Advanced Cluster Security utilizzeranno StackRox Scanner per impostazione predefinita. Tuttavia, ora è possibile scegliere il nuovo Vulnerability Scanner V4 al posto dello StackRox Scanner predefinito, che offre ulteriori vantaggi di compatibilità e un campo di applicazione più ampio.

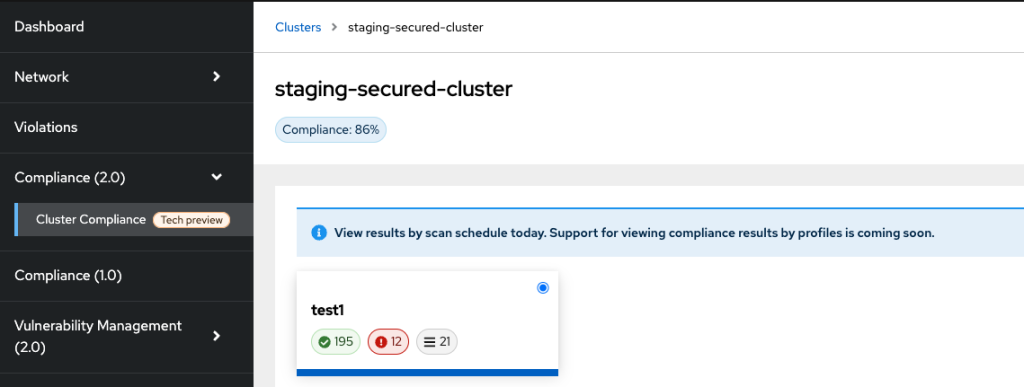

Le nuove funzionalità di conformità di Red Hat Advanced Cluster Security (anteprima tecnologica)

Come parte di una più ampia iniziativa sul flusso di lavoro della compliance, abbiamo reso Compliance (2.0) disponibile come anteprima tecnologica per Red Hat Advanced Cluster Security 4.4. Gli utenti di RHACS avranno accesso agli ultimi aggiornamenti e potranno fornire un feedback sulle funzionalità che desiderano vedere nel prodotto. In particolare:

- Un’integrazione migliore tra Compliance Operator e Red Hat Advanced Cluster Security per un’esperienza unificata. Configurazione, pianificazione ed esecuzione di scansioni dell’infrastruttura direttamente dall’interfaccia RHACS.

- Comodo accesso ai risultati delle scansioni dell’operatore di conformità di OpenShift all’interno di RHACS per una facile revisione e analisi.

Le versioni future offriranno funzionalità ancora più potenti, tra cui:

- Correzione delle lacune ed esportazione dei risultati delle scansioni direttamente dalla dashboard Red Hat Advanced Cluster Security.

- Creazione di profili personalizzati in base a specifici requisiti di conformità.

- Supporto per la conformità dei carichi di lavoro, per una copertura più completa dell’ambiente.

CO-RE BPF diventa il metodo di raccolta predefinito per Red Hat Advanced Cluster Security

A partire da Red Hat Advanced Cluster Security 4.4, il metodo di raccolta runtime predefinito è basato su eBPF CO-RE (Compile Once, Run Everywhere), che offre compatibilità tra le diverse versioni del kernel e garantisce aggiornamenti più agevoli. Questo metodo di raccolta è stato introdotto nella release RHACS 4.0 e, a meno che non sia stato esplicitamente configurato diversamente, il cluster passerà senza problemi all’aggiornamento.

Scoprire i cluster non protetti con l’integrazione di Paladin Cloud

Una delle caratteristiche principali di Red Hat Advanced Cluster Security 4.4 è l’integrazione più semplice con Red Hat OpenShift Cluster Manager e Paladin Cloud, che consente di scoprire nuovi cluster non protetti all’interno dell’ambiente. Grazie a questa integrazione, RHACS offre ora un elenco completo di cluster nell’ambiente OpenShift e nelle principali piattaforme cloud, tra cui Amazon Elastic Kubernetes Service (Amazon EKS), Google Kubernetes Engine (Google GKE) e Microsoft Azure Kubernetes Service (Microsoft AKS).

Il database PostgreSQL è ora generalmente disponibile

Gli utenti possono utilizzare il proprio database compatibile con PostgreSQL per il database di RHACS Central, che ora è generalmente disponibile in Red Hat Advanced Cluster Security 4.4. Questa opzione offre la flessibilità di distribuire PostgreSQL all’interno o all’esterno del cluster. Sia che venga distribuito su bare matal, su macchine virtuali o come servizio cloud-hosted, gli utenti possono personalizzare la loro distribuzione in base alle loro specifiche esigenze.

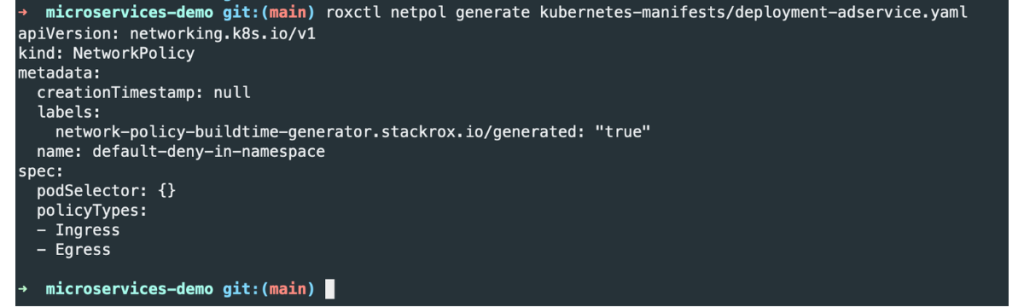

Gli strumenti per la creazione di policy di rete sono ora generalmente disponibili

La creazione di policy di rete può essere complicata e richiedere molto tempo, mentre è necessario un modo più semplice per applicare la rete zero-trust all’interno dei cluster. Gli strumenti per la creazione tempestiva di policy di rete mirano a creare un approccio automatizzato che sia il più vicino possibile allo sviluppatore, facendo risparmiare tempo a tutti coloro che sono coinvolti nella pipeline DevSecOps.

Gli strumenti per le policy di rete in fase di compilazione consentono agli utenti di generare criteri di rete localmente o come parte di una pipeline di compilazione e distribuzione. Questa automazione abilita una rete zero-trust definendo esplicitamente il traffico di rete nei cluster Kubernetes.

di Michael Foster, Product & Technical Marketing – Red Hat Advanced Cluster Security