Zscaler ha delineato un crescente rischio da attacchi a doppia estorsione, che sono sempre più utilizzati dai criminali informatici per bloccare l’operatività delle aziende e tenere i dati in ostaggio per ottenere il pagamento di un riscatto.

Nello specifico, lo specialista nella cloud security, ha annunciato nel suo nuovo Ransomware Report le principali tendenze che riguardano i ransomware, le loro tattiche di attacco e i settori più vulnerabili presi di mira.

Per riuscirci, il team di ricerca interno Zscaler ThreatLabz ha analizzato oltre 150 miliardi di transazioni della piattaforma e 36,5 miliardi di attacchi bloccati tra novembre 2019 e gennaio 2021 per identificare le varianti ransomware emergenti, le loro origini e come bloccarle.

I ransomware sono una minaccia alla sicurezza delle nazioni

Come sottolineato in una nota ufficiale da Deepen Desai, CISO e Vice President of Security Research di Zscaler: «Negli ultimi anni, la minaccia ransomware è diventata sempre più pericolosa, con nuovi metodi come la doppia estorsione e gli attacchi DDoS che rendono facile per i criminali informatici sabotare le aziende e causare danni a lungo termine alla loro reputazione. Il nostro team prevede che gli attacchi ransomware diventeranno sempre più mirati, concentrandosi sulle aziende che con più probabilità soddisferanno le richieste di riscatto. Abbiamo analizzato i recenti attacchi ransomware in cui i criminali informatici erano a conoscenza di informazioni riservate come la copertura assicurativa informatica delle vittime e di quali fossero i fornitori essenziali della supply chain, che sono poi stati presi di mira per i loro attacchi. È fondamentale per le aziende comprendere meglio i rischi posti dal ransomware affinché possano prendere le dovute precauzioni per evitare un attacco. Applicare sempre le patch alle vulnerabilità, educare i dipendenti a individuare le email sospette, eseguire regolarmente il backup dei dati, implementare una strategia di prevenzione della perdita di dati e utilizzare l’architettura zero trust per ridurre al minimo la superficie di attacco e prevenire i movimenti laterali: sono suggerimenti da mettere sempre in pratica».

Come sottolineato in una nota ufficiale da Deepen Desai, CISO e Vice President of Security Research di Zscaler: «Negli ultimi anni, la minaccia ransomware è diventata sempre più pericolosa, con nuovi metodi come la doppia estorsione e gli attacchi DDoS che rendono facile per i criminali informatici sabotare le aziende e causare danni a lungo termine alla loro reputazione. Il nostro team prevede che gli attacchi ransomware diventeranno sempre più mirati, concentrandosi sulle aziende che con più probabilità soddisferanno le richieste di riscatto. Abbiamo analizzato i recenti attacchi ransomware in cui i criminali informatici erano a conoscenza di informazioni riservate come la copertura assicurativa informatica delle vittime e di quali fossero i fornitori essenziali della supply chain, che sono poi stati presi di mira per i loro attacchi. È fondamentale per le aziende comprendere meglio i rischi posti dal ransomware affinché possano prendere le dovute precauzioni per evitare un attacco. Applicare sempre le patch alle vulnerabilità, educare i dipendenti a individuare le email sospette, eseguire regolarmente il backup dei dati, implementare una strategia di prevenzione della perdita di dati e utilizzare l’architettura zero trust per ridurre al minimo la superficie di attacco e prevenire i movimenti laterali: sono suggerimenti da mettere sempre in pratica».

Secondo il World Economic Forum 2020 Global Risk Report, il ransomware è stato il terzo tipo di attacco malware più comune e il secondo più dannoso registrato nel 2020. Con una media di pagamenti pari a 1,45 milioni di dollari per incidente, è facile capire perché i criminali informatici stiano sempre più ricorrendo a questo nuovo stile di estorsione high-tech.

Mentre i guadagni che derivano da questo crimine aumentano, crescono anche i rischi per gli enti governativi, i profitti delle aziende, la reputazione, l’integrità dei dati, la fiducia dei clienti e la business continuity.

La ricerca di Zscaler supporta la definizione recentemente stabilita dal governo federale degli Stati Uniti, che classifica il ransomware come una minaccia alla sicurezza nazionale, sottolineando la necessità di dare priorità alle misure di mitigazione e di prevenzione per proteggersi da queste minacce continue.

Doppia estorsione: il nuovo metodo di attacco preferito dagli hacker

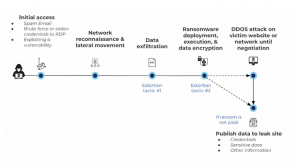

Alla fine del 2019, ThreatLabz ha osservato una crescente preferenza per gli attacchi a doppia estorsione in alcune delle famiglie di ransomware più attive e impattanti. Questi attacchi prevedono la crittografia dei dati sensibili da parte dei criminali informatici combinata all’esfiltrazione dei file più importanti da utilizzare a scopo di riscatto.

Alla fine del 2019, ThreatLabz ha osservato una crescente preferenza per gli attacchi a doppia estorsione in alcune delle famiglie di ransomware più attive e impattanti. Questi attacchi prevedono la crittografia dei dati sensibili da parte dei criminali informatici combinata all’esfiltrazione dei file più importanti da utilizzare a scopo di riscatto.

Le aziende colpite, anche se sono in grado di recuperare i dati dai backup, sono poi minacciati dalla pubblicazione dei dati rubati dai gruppi criminali che chiedono il riscatto. Alla fine del 2020, il team di ricercatori del ThreatLabz ha notato che questa tattica è stata arricchita ulteriormente con l’aggiunta di attacchi DDoS sincronizzati, sovraccaricando i siti web delle vittime e mettendo ulteriore pressione sulle aziende per pagare il riscatto.

I settori più a rischio

Secondo Zscaler ThreatLabZ, negli ultimi due anni diversi settori sono stati presi di mira da attacchi ransomware a doppia estorsione. Di seguito i più colpiti:

Manifatturiero (12.7%)

Servizi (8.9%)

Trasporti (8.8%)

Vendita al dettaglio e all’ingrosso (8.3%)

Tecnologia (8%)

I gruppi criminali che utilizzano ransomware più attivi

Nell’ultimo anno, ThreatLabz ha identificato sette “famiglie” di ransomware più attive rispetto alle altre. Il report analizza le origini e le tattiche dei seguenti cinque gruppi particolarmente attivi:

Maze/Egregor: originariamente rilevato nel maggio 2019, Maze è stato il ransomware più comunemente usato per attacchi a doppia estorsione (con ben 273 incidenti) fino a quando non ha apparentemente cessato le operazioni nel novembre 2020. Gli aggressori hanno usato campagne spam, kit exploit come Fallout e Spelevo e violazione dei servizi RDP per ottenere l’accesso ai sistemi e hanno raccolto con successo ingenti riscatti dopo aver crittografato e rubato file da aziende IT e tecnologiche. Le tre principali industrie prese di mira da Maze sono state l’high-tech (11,9%), il manifatturiero (10,7%) e i servizi (9,6%). Maze si è impegnato a non colpire le aziende sanitarie durante la pandemia di COVID-19.

Conti: individuato per la prima volta nel febbraio 2020 è la seconda famiglia più comune con 190 attacchi; Conti condivide il codice con il ransomware Ryuk e sembra esserne il suo successore. Utilizza l’API di gestione del riavvio di Windows prima di crittografare i file, cifrandone in questo modo un numero maggiore per il suo approccio a doppia estorsione. Le vittime che non vogliono o non sono in grado di pagare il riscatto vedono i loro dati regolarmente pubblicati sul data leak website di Conti. I tre settori più colpiti sono il manifatturiero (12,4%), i servizi (9,6%) e i servizi di trasporto (9,0%).

Doppelpaymer: osservato per la prima volta nel luglio 2019, conta 153 attacchi documentati. Doppelpaymer prende di mira diversi settori e spesso richiede pagamenti a sei o sette cifre. Il primo passo dell’attacco consiste nell’infettare i computer con un’email di spam che contiene un link o un allegato dannoso, grazie alla quale Doppelpaymer scarica poi il malware Emotet e Dridex nei sistemi infetti. I tre settori aziendali più bersagliati da Doppelpaymer sono stati il manifatturiero (15,1%), la vendita al dettaglio e all’ingrosso (9,9%) e la pubblica amministrazione (8,6%).

Sodinokibi: noto anche come REvil e Sodin, Sodinokibi è stato individuato per la prima volta nell’aprile 2019, ed è stato individuato con sempre maggiore frequenza, annovera infatti 125 attacchi. Simile a Maze, Sodinokibi utilizza email di spam, kit di exploit e account RDP compromessi, oltre a sfruttare frequentemente le vulnerabilità in Oracle WebLogic. Sodinokibi ha iniziato a usare tattiche di doppia estorsione nel gennaio 2020 e ha avuto maggiore impatto sul settore dei trasporti (11,4%), manifatturiero (11,4%) e vendita al dettaglio/all’ingrosso (10,6%).

DarkSide: DarkSide è stato individuato per la prima volta nell’agosto 2020 dopo la pubblicazione di un comunicato stampa in cui pubblicizzava i suoi servizi. Utilizzando un modello di “Ransomware-as-a-Service”, DarkSide impiega metodi a doppia estorsione per rubare e crittografare le informazioni. Il gruppo ha reso noto il suo manifesto d’azione pubblicandolo sul suo sito web, specificando di non attaccare aziende sanitarie, servizi funebri, strutture educative, organizzazioni non-profit o enti governativi. Rientrano invece tra i suoi obiettivi primari i servizi (16,7%), la produzione (13,9%) e i servizi di trasporto (13,9%). Analogamente a quanto accade con Conti, le aziende che non possono pagare il riscatto vedono i loro dati pubblicati sul data leak website di DarkSide.