Il ransomware è una delle minacce più frequenti e profonde che le organizzazioni di ogni dimensione devono affrontare oggi, con attacchi che possono rivelarsi paralizzanti per le operazioni aziendali. Ciò che spesso inizia con un semplice clic su un’e-mail o un link poco appariscente può risultare in un arresto completo delle attività fino al pagamento di un riscatto. E la disponibilità di una valuta digitale come i Bitcoin rende facile e veloce per i cyber criminali raccogliere riscatti.

L’anno scorso, solo gli Stati Uniti hanno registrato più di 65.000 attacchi ransomware. Il recente attacco a Colonial Pipeline ha generato il panico tra i cittadini statunitensi che hanno svuotato gran parte delle stazioni di servizio in tutto il sud-est. Un attacco separato alla società di lavorazione della carne JBS USA Holdings, Inc. ha scatenato i timori di una carenza di fornitura di carne bovina nazionale. A seguito di queste azioni, il governo degli Stati Uniti ha proposto nuovi sforzi per combattere il ransomware, che è stato anche un argomento caldo al vertice dei leader del G7 del 2021.

Detto questo, molte organizzazioni sono ancora impreparate a un attacco ransomware. Solo il 13% degli esperti IT intervistati dal Ponemon Institute ha detto che le loro organizzazioni possono prevenire il ransomware. E più del 68% si considera “vulnerabile” o “molto vulnerabile” a un attacco di questo tipo.

Tendenze chiave osservate dai ricercatori Proofpoint

Questi attacchi sono dannosi per le comunità locali. Possono far fallire le vittime, costringere gli ospedali ad allontanare i pazienti e impedire l’accesso ai servizi pubblici critici. Questi attacchi mirati con le loro attività dirompenti, i pagamenti elevati e la collaborazione tra gli ecosistemi cybercriminali hanno portato a una tempesta perfetta di crimini informatici che è diventata un problema di sicurezza nazionale – e un rischio che i CISO e i consigli di amministrazione stanno prendendo sul serio.

Se ogni attacco ransomware è unico, gli analisti di Proofpoint Threat Research hanno osservato tendenze comuni relative a quelli di alto profilo registrati lo scorso anno.

Il ransomware viene consegnato come payload multistadio

Quello che molti una volta conoscevano come un attacco ransomware a fase singola che crittografava le singole macchine per piccoli riscatti, si è evoluto in più elaborati payload multistadio.

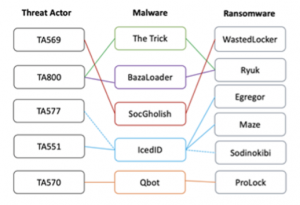

Proofpoint Threat Research ha osservato che i broker di accesso iniziale compromettono le vittime con il payload iniziale, che è un downloader malware come The Trick, Dridex o Buer Loader. I broker di accesso iniziale vendono poi il loro accesso agli operatori di ransomware.

Il ransomware viene supervisionato e consegnato operata dall’uomo

Il ransomware viene supervisionato e consegnato operata dall’uomo

C’è stato anche uno spostamento dal modello automatizzato “spray and pray”, prevalente nel 2017 con ransomware come Locky, a un approccio ransomware più pratico e gestito dall’uomo.

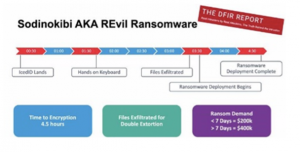

Gli operatori di ransomware di oggi spesso conducono attività di sorveglianza per identificare obiettivi di alto valore e determinare quali macchine siano più vulnerabili e chi più propenso a pagare un riscatto.

Meno volume, esche più mirate verso i mercati più promettenti

Meno volume, esche più mirate verso i mercati più promettenti

I creatori di ransomware sono anche passati a un approccio di “caccia grossa”. Si concentrano meno sul volume per prendere più efficacemente di mira i mercati più grandi e promettenti, in particolare quelli che hanno implicazioni critiche nel caso di interruzioni del business per periodi prolungati.

Secondo l’ultimo rapporto IC3 dell’FBI, i recenti attacchi ransomware “sono stati più mirati e sofisticati” rispetto ai precedenti opportunistici. Gli attori del ransomware esfiltrano anche i dati e minacciano di esporli per una doppia estorsione.

Vulnerabilità che forniscono punti di ingresso comuni

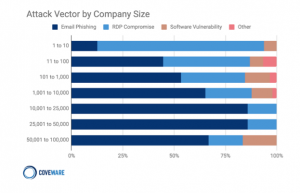

La posta elettronica gioca un ruolo fondamentale nella consegna del ransomware, soprattutto tra le grandi organizzazioni. Altri vettori di attacco come il protocollo RDP (Remote Desktop Protocol) e le vulnerabilità e configurazioni errate delle reti private virtuali (VPN) sono punti di ingresso comuni per gli aggressori di ransomware. Anche i protocolli di lavoro da casa dovuti alla pandemia COVID-19 hanno probabilmente contribuito a un picco di attacchi ransomware, consentendo ai malintenzionati di utilizzare vettori di attacco che prima non esistevano.

Raccomandazioni chiave per prevenire il ransomware

Raccomandazioni chiave per prevenire il ransomware

Avere la giusta strategia in atto è essenziale per proteggere l’organizzazione e ridurre al minimo i danni nel caso in cui si venga colpiti da ransomware. Sviluppare una strategia adeguata richiede un approccio olistico che includa controlli tecnici, persone e processi.

Con una strategia ben ponderata in atto, sarà possibile rispondere a domande critiche come:

- Qual è il processo aziendale in caso di infezione da ransomware?

- Gli utenti sanno a cosa fare attenzione? Esistono (e sono attivi) i giusti strumenti di rilevamento?

- È consigliabile pagare un riscatto?

- Esiste un piano post-mortem per prevenire ulteriori interruzioni?