Che cos’è lo spyware Pegasus?

Lo spyware Pegasus è un software di sorveglianza sviluppato dalla società israeliana di cyber intelligence NSO Group. Accede arbitrariamente ai cellulari per raccogliere informazioni personali e riservate da consegnare alla persona che ha avviato l’attività di spionaggio.

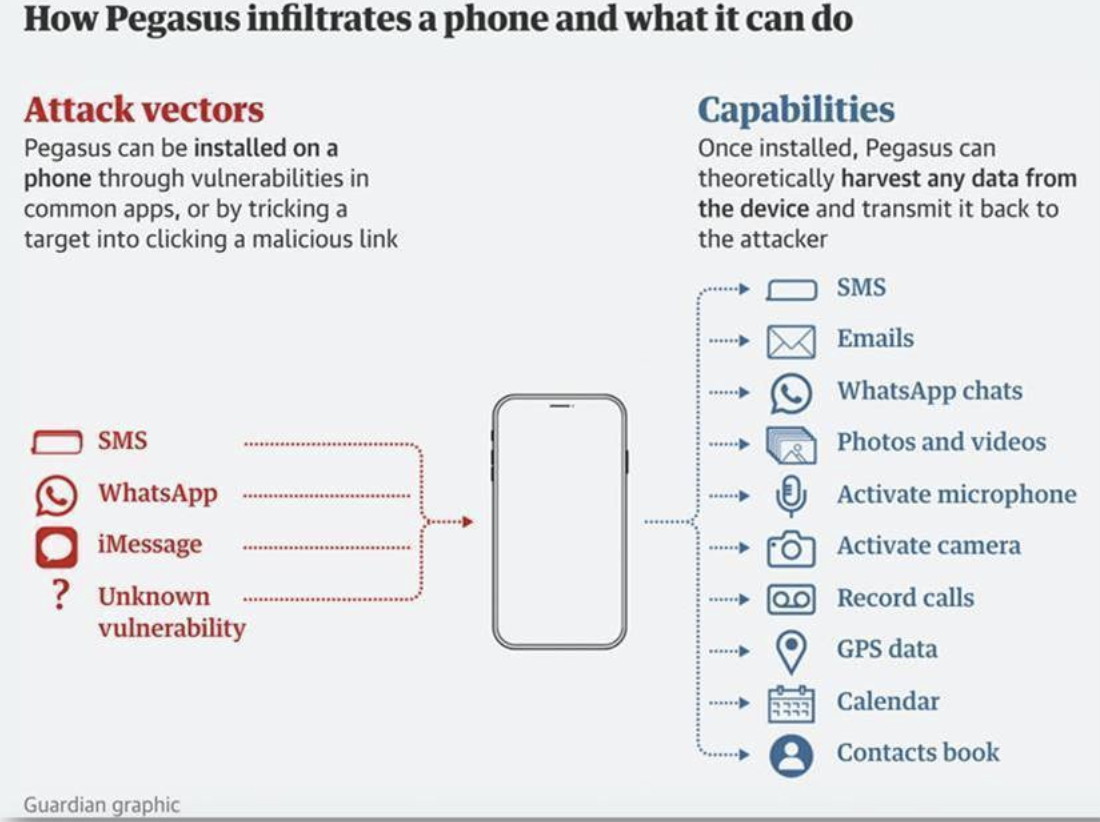

Quali sono i vettori di attacco e le capacità dello spyware Pegasus?

La prima versione di Pegasus è stata rilevata nel 2016, e in quell’occasione aveva infettato uno smartphone tramite lo spear-phishing. Ora colpisce i suoi bersagli in modo molto più sofisticato e riesce a infettare un dispositivo tramite un attacco “zero-clic” che sfrutta le vulnerabilità presenti nel dispositivo target. L’attacco “zero-clic” avvenuto nel dicembre 2020 sfruttava le vulnerabilità di iMessage, mentre quello del 2019 le vulnerabilità di WhatsApp.

I vettori di attacco tramite i quali agisce Pegasus sono le vulnerabilità presenti sui dispositivi, come quelle a livello del sistema operativo (SMS), le vulnerabilità di iMessage e di WhatsApp.

Una volta installato, Pegasus riesce a monitorare qualsiasi attività avvenga sul dispositivo colpito: legge e copia i messaggi inviati e ricevuti, esporta i file multimediali, consulta la cronologia dei siti visitati, registra le chiamate e molto altro.

In che modo Qualys VMDR for Mobile Devices aiuta a proteggersi dallo spyware Pegasus?

“Qualys VMDR for Mobile Devices non rileva la presenza di Pegasus sui dispositivi perché questo spyware altamente sofisticato è dotato di funzionalità che bloccano le analisi forensi e di meccanismi di autodistruzione incorporati che lo rendono estremamente difficile da individuare – sottolinea Emilio Turani, Managing Director per l’Italia, South Eastern Europe, Turchia e Grecia di Qualys. – Anche se disinstallato in un secondo momento, non lascia tracce della sua presenza. Adottando un approccio proattivo, Qualys VMDR for Mobile Devices è tuttavia in grado segnalare i dispositivi suscettibili di essere infettati da Pegasus sulla base della presenza delle vulnerabilità seguenti.”

Pegasus su iOS:

- Lo spyware Pegasus può essere installato tramite un attacco “zero-clic” su qualsiasi dispositivo iOS che presenti vulnerabilità di iMessage o qualsiasi altra vulnerabilità sfruttabile.

- SEM rileva tutte le vulnerabilità di iMessage o comunque sfruttabili.

- Ecco alcuni esempi di CVE (vulnerabilità ed esposizioni comuni) corrette nelle versioni di iOS più recenti, ma che Pegasus potrebbe sfruttare per accedere ai dati dei dispositivi:

- CVE-2021-30743, CVE-2021-1883 – Corrette in iOS 14.5

- CVE-2021-30665, CVE-2021-30663, CVE-2021-30666 (iOS 12.5.3), CVE-2021-30661 (iOS 12.5.3) – Corrette in iOS 14.5.1 e iOS 12.5.3

- CVE-2021-30707, CVE-2021-30749, CVE-2021-30734 – Corrette in iOS 14.6

Tenere presente che Pegasus potrebbe sfruttare anche altre CVE nelle versioni di iOS anteriori alla 14.5.

Pegasus su Android:

- I primi attacchi di Pegasus ai danni dei sistemi Android sfruttavano le vulnerabilità di WhatsApp, cioè lo spyware veniva installato approfittando di tali vulnerabilità.

- SEM rileva tutte le vulnerabilità di WhatsApp, delle altre app di messaggistica, così come le vulnerabilità del sistema operativo. È possibile correggere le vulnerabilità delle app Android tramite la soluzione Qualys di orchestrazione delle patch.

- VMDR for Mobile Devices rileva anche le app installate da una fonte sconosciuta e le relative configurazioni (funzionalità che sarà resa disponibile a fine agosto). Pegasus può essere introdotto o installato in Android a partire da una fonte sconosciuta e quindi richiedere all’utente le autorizzazioni necessarie per monitorare le attività.

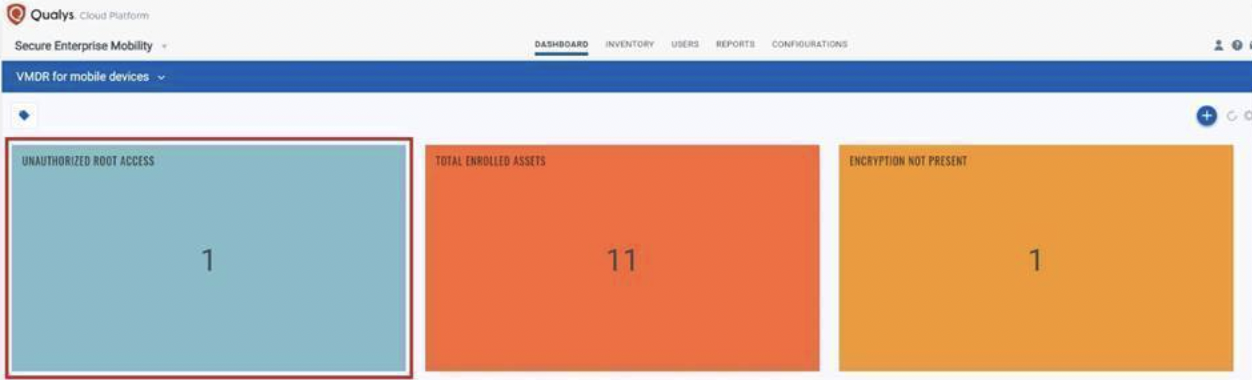

“Inoltre, Qualys VMDR for Mobile Devices rileva tutte le vulnerabilità di Android e iOS corrette da Apple e Google tramite gli aggiornamenti di sicurezza. Si tratta di vulnerabilità che consentono allo spyware Pegasus di assumere il controllo del dispositivo – prosegue Turani di Qualys –. Le aziende devono tenere d’occhio le vulnerabilità rilevate da VMDR for Mobile Devices e adottare le misure appropriate per eliminarle e impedire a Pegasus di essere installato sui dispositivi. Inoltre, se sui dispositivi viene avviata una procedura di jailbreak o rooting, i dispositivi compromessi possono essere tracciati tramite il widget “Unauthorized Root Access” o il comando QQL “asset.hasUnauthorizedRootAccess: Yes”.

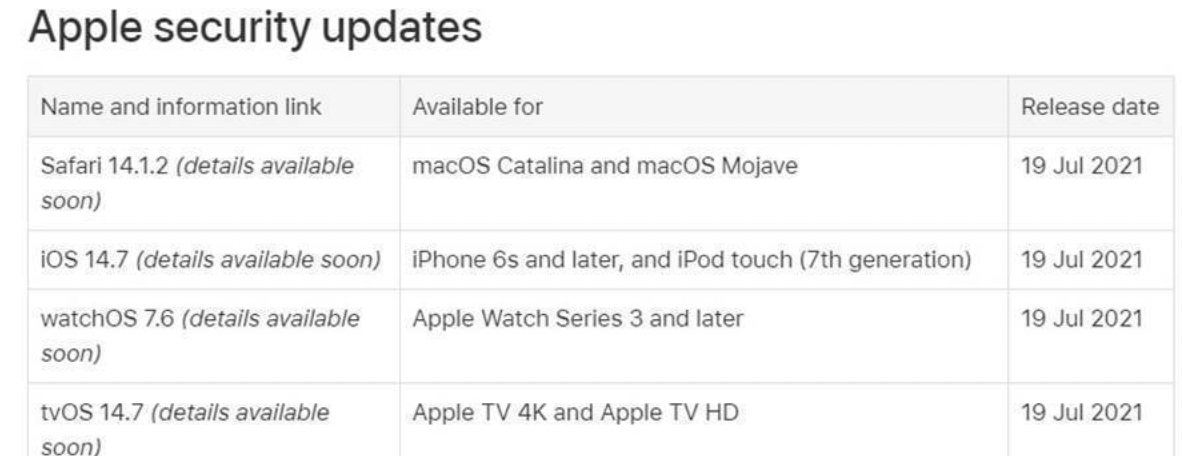

Nota: Apple ha negato il fatto, riportato da alcuni articoli, che iOS 14.6 possa subire attacchi “zero-clic” da parte dello spyware Pegasus. Apple ha rilasciato iOS 14.7 il 19 luglio, ma non ha ancora completato i propri aggiornamenti di sicurezza, pertanto, non è possibile sapere se in iOS 14.6 è presente una vulnerabilità zero-day suscettibile di lasciare la porta aperta agli attacchi “zero-clic”.