Il Governo ucraino è stato preso di mira da HermeticWiper, un nuovo ransomware di tipo Data wiper. Il suo scopo non è semplicemente quello di crittografare i dati della vittima, ma piuttosto di rendere un sistema essenzialmente inutilizzabile.

Qualys Research Team, il team di ricerca di Qualys, specialista del mercato nella fornitura di innovative soluzioni IT, di sicurezza e conformità basate su cloud, descrive in dettaglio come funziona questo nuovo exploit aggressivo.

Come riportato in una nota alla stampa, infatti, si legge che: “L’origine di HermeticWiper sembra essere strettamente connessa all’inizio del conflitto Russia/Ucraina”.

HermeticWiper, viene ripetuto, è un nuovo ransomware di tipo Data wiper che è stato distribuito a partire dal 23 febbraio 2022. L’obiettivo principale di HermeticWiper è distruggere il master boot record (MBR) di un sistema, frantumando i dati e rendendo il sistema inutilizzabile.

Sulla base di vari report d’intelligence, il wiper-ware è infatti preceduto da exploit che aiutano nella distribuzione di malware o da più attacchi denial-of-service distribuiti per arrestare i servizi di protezione. Sono stati osservati attacchi contro centinaia di siti web ucraini relativi al governo locale. Scoperto poche ore prima che le truppe russe entrassero in Ucraina, l’attacco informatico è ampiamente attestato come la prima mossa dell’invasione da parte di Mosca. Al momento della stesura di questo documento, l’attività di HermeticWiper è stata riscontrata sia in Lettonia che in Lituania.

Dettagli eseguibili portatili di HermeticWiper

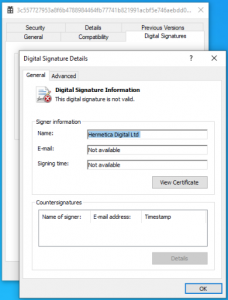

Come commentato ufficialmente da Qualys: “Il file che abbiamo analizzato ha un timestamp di ‘2021-12-28’. Questo wiper-ware ha preso questo nome perché gli aggressori hanno utilizzato un certificato di firma del codice rilasciato a ‘Hermetica Digital Ltd’. Ciò risale a una piccola azienda di progettazione di videogiochi con sede a Cipro senza legami con la Russia che afferma di non aver mai richiesto un certificato digitale, indicando un possibile furto di identità”.

I sistemi operativi utilizzano il code-signing come controllo iniziale sul software – si ritiene quindi che possa essere stato progettato per aiutare il programma non autorizzato a bypassare le protezioni antivirus.

Il caso analizzato da Qualys Research Team presentava i seguenti dettagli:

Un’altra stranezza notata nella maggior parte dei campioni di HermeticWiper identificati è stato l’uso dell’icona “gift”, ben visibile in alto a sinistra.

Un’altra stranezza notata nella maggior parte dei campioni di HermeticWiper identificati è stato l’uso dell’icona “gift”, ben visibile in alto a sinistra.