ESET Research ha riportato una statistica allarmante: le rilevazioni di Lumma Stealer, un infostealer che in passato era stato segnalato come una minaccia per i gamer, sono aumentate del 369% rispetto al primo semestre del 2024. Questo dato è preoccupante, poiché infostealer come Lumma continuano a compromettere i sistemi di utenti e aziende, spesso senza che questi se ne accorgano. Sebbene gli infostealer siano particolarmente insidiosi, non sono privi di vulnerabilità, su cui le soluzioni di ESET possono fare leva a vantaggio della sicurezza.

La storia di Lumma Conosciuto anche come LummaC2 Stealer, questo malware-as-a-service ha come obiettivo principalmente i portafogli di criptovalute, le credenziali utente e le estensioni dei browser per l’autenticazione a due fattori, ma tenta anche di sottrarre altri dati dai dispositivi compromessi. Comparso per la prima volta nell’agosto 2022, Lumma Stealer è in vendita su forum di hacking e Telegram, con prezzi che vanno da 250 a 20.000 dollari a seconda del livello, con il più alto che offre l’accesso al codice sorgente, e permette quindi ai criminali di rivendere il malware.

Poiché Lumma è una soluzione malware pronta all’uso, è più facile da condividere anche con attori delle minacce alle prime armi. La facilità d’uso e la vasta gamma di funzioni lo rendono una scelta attraente per i potenziali attaccanti, ma il fatto che possa essere diffuso attraverso molteplici vettori senza essere rilevato, lo rende ancora più pericoloso.

Cos’è il malware-as-a-service (MaaS)? Simile alle moderne offerte software, il malware-as-a-service è un modello di business che fornisce alle parti interessate soluzioni malware pronte all’uso e immediatamente implementabili. Tipicamente offerto su forum di hacking sotterranei nel dark web, gli operatori MaaS mettono a disposizione una varietà di malware, generalmente come acquisto una tantum o tramite abbonamento. Questo facile accesso consente anche a chi non possiede competenze tecniche avanzate di lanciare attacchi informatici, aumentando la diffusione di queste minacce.

Esplorare i vettori di attacco con la telemetria ESET

Mentre Lumma Stealer può diffondersi attraverso vari vettori di distribuzione, alcuni metodi sono più sofisticati di altri. Una campagna particolarmente elaborata scoperta nell’ottobre 2024 ha distribuito Lumma Stealer tramite siti CAPTCHA falsi, che, dopo una “verifica” riuscita, hanno consegnato l’infostealer al dispositivo della vittima. Altri canali che favoriscono la diffusione di Lumma Stealer includono versioni pirata di app popolari, sia open-source che a pagamento, come ChatGPT o Vegas Pro. L’infostealer può anche diffondersi tramite email di phishing o messaggi su Discord, aumentando la possibilità che arrivi anche nella casella di posta degli utenti più giovani.

Da sapere I forum di discussione come Discord possono svolgere un ruolo importante nella diffusione di software dannoso e truffe, perché fungono da punti di incontro digitali per le attività online, creando opportunità di abuso. Inoltre, gli attori malevoli possono sfruttare i network di distribuzione dei contenuti di queste piattaforme online/cloud per distribuire malware.

ESET ha anche rilevato una campagna in cui l’injector Win/Rozena.ADZ ha distribuito Lumma Stealer tramite video compromessi su marketplace online e siti con contenuti per adulti. Allo stesso modo, Lumma Stealer è stato rilevato all’interno di attivatori KMS utilizzati per l’abilitazione di copie piratate di Windows.

Ultimo, ma non meno importante, nel giugno 2024, ESET Research ha segnalato che i player del popolare gioco mobile Hamster Kombat erano nel mirino, con cryptors contenenti Lumma Stealer nascosti in repository GitHub sotto forma di strumenti di automazione utili per il gioco.

Uno dei tanti infostealer in circolazione

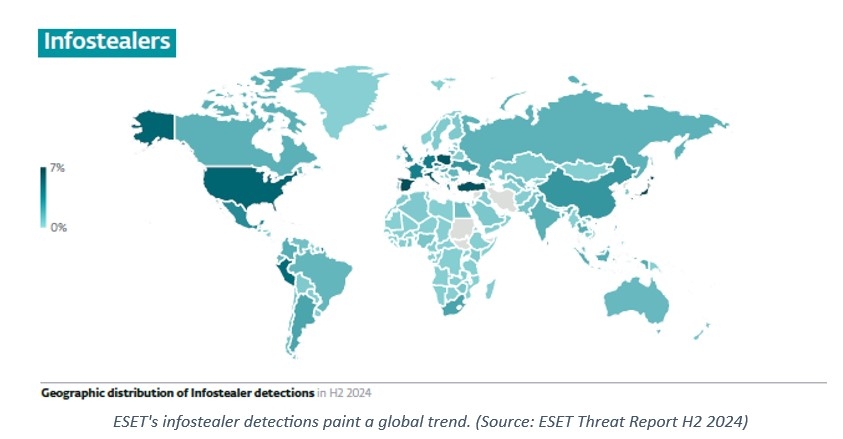

La telemetria ESET per il secondo semestre del 2024 ha registrato il maggior numero di tentativi di attacco di Lumma Stealer in Peru, Polonia, Spagna, Messico e Slovacchia. Tuttavia, Lumma non è l’unico infostealer in circolazione e, in generale, i primi cinque paesi più colpiti dagli attacchi di infostealer nel secondo semestre del 2024 sono stati Giappone, Spagna, Turchia, Polonia e Italia.

Tra gli altri infostealer rilevanti c’è Formbook, scoperto per la prima volta nel 2016 e diffuso principalmente tramite email di phishing. Questo infostealer raccoglie dati dagli appunti, sequenze di tasti, screenshot e dati memorizzati nei browser, utilizzando sofisticate tecniche di offuscamento per impedire un’analisi più approfondita. Inoltre, è stato rilevato come parte di campagne su larga scala di ModiLoader e AceCryptor in stati dell’Europa centrale e orientale come Polonia, Romania, Repubblica Ceca e Croazia.

Spy another day

Gli infostealer sono particolarmente dannosi perché anche una breve compromissione può essere disastrosa sia per gli individui che per le aziende. Una volta che un infostealer raccoglie dati sufficienti per rubare le credenziali, i fondi o l’identità di una persona, questa può perdere denaro (sia in crypto che in contante), l’accesso agli account personali e molto altro. Le aziende compromesse possono subire gravi incidenti informatici, come infiltrazioni nella rete, violazioni dei dati, estorsioni e attacchi ransomware.

Fortunatamente, esistono molte modalità per prevenire l’infiltrazione di infostealer e minacce simili nei nostri dispositivi:

• Protezione degli endpoint: il modo più semplice per prevenire che la maggior parte dei malware intacchi i sistemi è installare una soluzione di endpoint security con protezione in tempo reale. ESET Endpoint Security o ESET Home Security forniscono questa protezione, grazie alla tecnologia ESET LiveSense a più livelli che protegge senza compromettere le prestazioni del computer.

• Bloccare: un’altra misura efficace consiste nel bloccare i popup e gli annunci nei browser, che talvolta possono portare al download di malware. Inoltre, è utile rafforzare le impostazioni di sicurezza e privacy del browser, perché limitano la quantità di dati che possono fluire tra un sito web/cookie e le attività in-browser/PC. In alternativa, è consigliato usare un browser sicuro (come quello contenuto nei prodotti di security ESET) per un’esperienza di navigazione e banking più sicura.

• Aggiornare: Le vulnerabilità conosciute sono ancora ampiamente sfruttate, perché i sistemi non sempre vengono aggiornati, portando a violazioni dei dati ed esfiltrazioni di informazioni.

• Verificare: non cliccare mai su link casuali o aprire allegati sospetti, perché potrebbero contenere malware. Allo stesso modo, è bene evitare di scaricare software piratato o apparentemente “gratuito”, e preferire l’uso di marketplace legittimi per prevenire attacchi accidentali da infostealer.

Lumma è in agguato

Minacce come Lumma Stealer non fanno distinzione tra un bambino, un adulto o un’azienda; si diffondono in vari modi e sottraggono ciò che possono per scopi dannosi. Sebbene aumentare la consapevolezza sugli infostealer e sul loro funzionamento sia un ottimo primo passo per ridurre il rischio di compromissioni dovute a errori umani, la crescente sofisticazione e la presenza di infostealer online suggeriscono di colmare le eventuali lacune di sicurezza appena scoperte, prima che vengano sfruttate da attori malintenzionati.

È quindi importante non trascurare la sicurezza dei dispositivi e fare attenzione ai rischi nel mondo digitale, perché le minacce possono manifestarsi in modi imprevedibili.

A CURA DI Samuele Zaniboni, Manager of Sales Engineering di ESET Italia