Kaspersky ICS CERT ha rilevato un’ondata di attacchi mirati a imprese del settore militare-industriale e a istituzioni pubbliche in diversi Paesi dell’Europa orientale e in Afghanistan. I criminali informatici sono riusciti a prendere il controllo dell’intera infrastruttura IT delle vittime, a scopo di spionaggio industriale.

A gennaio 2022, i ricercatori di Kaspersky hanno assistito a diversi attacchi avanzati rivolti a imprese militari e organizzazioni pubbliche, il cui obiettivo principale era accedere alle informazioni private delle aziende e ottenere il controllo dei sistemi IT. Il malware utilizzato dagli attaccanti è simile a quello distribuito da TA428 APT, un gruppo APT di lingua cinese.

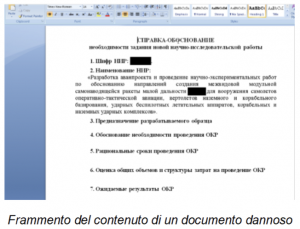

Gli attaccanti si infiltrano nelle reti aziendali inviando e-mail di phishing accuratamente elaborate, alcune delle quali contengono informazioni specifiche sull’organizzazione che non sono state rese pubbliche al momento dell’invio delle e-mail. Ciò indica come gli attaccanti preparino gli attacchi con cura selezionando i loro obiettivi in anticipo. Le e-mail di phishing includono un documento Microsoft Word con codice dannoso per sfruttare una vulnerabilità che consente agli attaccanti di eseguire un codice arbitrario senza alcuna attività aggiuntiva. La vulnerabilità è presente nelle versioni obsolete di Microsoft Equation Editor, un componente di Microsoft Office.

Inoltre, gli attaccanti hanno utilizzato contemporaneamente sei diverse backdoor, per creare ulteriori canali di comunicazione con i sistemi infetti in caso di rilevamento e rimozione di uno dei programmi dannosi da parte di una soluzione di sicurezza. Queste backdoor forniscono ampie funzionalità per controllare i sistemi infetti e raccogliere dati riservati.

La fase finale dell’attacco prevede il trasferimento del controller di dominio e il controllo completo di tutte le workstation e i server dell’organizzazione. Inoltre, in uno dei casi, gli autori dell’attacco sono riusciti a prendere il sopravvento sul centro di controllo delle soluzioni di cybersecurity. Dopo aver ottenuto i privilegi di amministratore di dominio e l’accesso all’Active Directory, gli attaccanti hanno eseguito la procedura di attacco “golden ticket” per impersonare gli account utente arbitrari dell’organizzazione e cercare documenti e altri file contenenti dati sensibili ed esfiltrarli nei server degli attaccanti ospitati in diversi Paesi.

“Gli attacchi Golden Ticket sfruttano il protocollo di autenticazione predefinito utilizzato a partire dalla versione di Windows 2000. Falsificando i Ticket Granting Ticket (TGT) di Kerberos all’interno della rete aziendale, gli attaccanti possono accedere autonomamente a qualsiasi servizio appartenente alla rete per un tempo illimitato. Di conseguenza, non sarà sufficiente cambiare le password o bloccare gli account compromessi. Il nostro consiglio è di controllare attentamente tutte le attività sospette e di affidarsi a soluzioni di sicurezza affidabili,” ha commentato Vyacheslav Kopeytsev, Security Expert di ICS CERT Kaspersky. Per saperne di più su questo tipo di attacchi mirati, è possibile consultare il sito Kaspersky ICS CERT.

Per mantenere i computer ICS protetti da varie minacce, gli esperti di Kaspersky consigliano di:

· Aggiornare regolarmente i sistemi operativi e il software applicativo che fanno parte della rete aziendale. Applicare correzioni e patch di sicurezza alle apparecchiature di rete IT e OT non appena disponibili.

· Effettuare regolari controlli di sicurezza dei sistemi IT e OT per identificare ed eliminare eventuali vulnerabilità.

· Usare soluzioni di monitoraggio, analisi e rilevamento del traffico di rete ICS per una migliore protezione dagli attacchi che potrebbero minacciare i processi tecnologici e i principali asset aziendali.

· Mettere in atto una formazione dedicata alla sicurezza per i team di sicurezza IT e per gli ingegneri OT, per migliorare la risposta a tecniche dannose nuove e avanzate.

· Fornire al team di sicurezza responsabile della protezione dei sistemi di controllo industriale informazioni aggiornate sulle minacce. Il nostro servizio ICS Threat Intelligence Reporting fornisce informazioni sulle minacce attuali e sui vettori di attacco, nonché sugli elementi più vulnerabili dei sistemi di controllo OT e industriali e su come mitigarli.

· Adottare soluzioni di sicurezza per endpoint e reti OT, come Kaspersky Industrial CyberSecurity, per garantire una protezione completa di tutti i sistemi critici del settore. · È importante proteggere anche l’infrastruttura IT, non meno importante. Integrated Endpoint Security protegge gli endpoint aziendali e consente funzionalità di rilevamento e risposta automatizzata alle minacce.