Oggi gli attacchi DDoS (Distributed Denial-of-Service) sono irriconoscibili rispetto a quelli di 12, 10 o addirittura 5 anni fa, grazie alla costante innovazione del panorama delle minacce. Secondo i ricercatori Akamai, difendersi dai vettori di attacco in rapida evoluzione è fondamentale per proteggere le infrastrutture online, ma può essere una sfida impegnativa per i security team che non dispongono di risorse, competenze o tecnologie adeguate.

Confronto tra gli attacchi DDoS di ieri e quelli di oggi

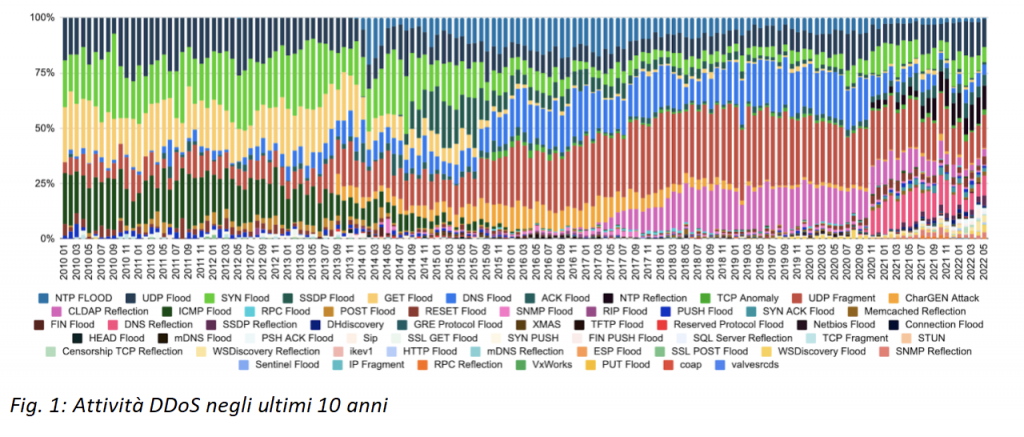

La Figura 1 illustra l’attività di oltre 50 vettori di attacco nell’ultimo decennio e riassume la crescente complessità degli attacchi DDoS

Spiccano quattro voci degne di nota:

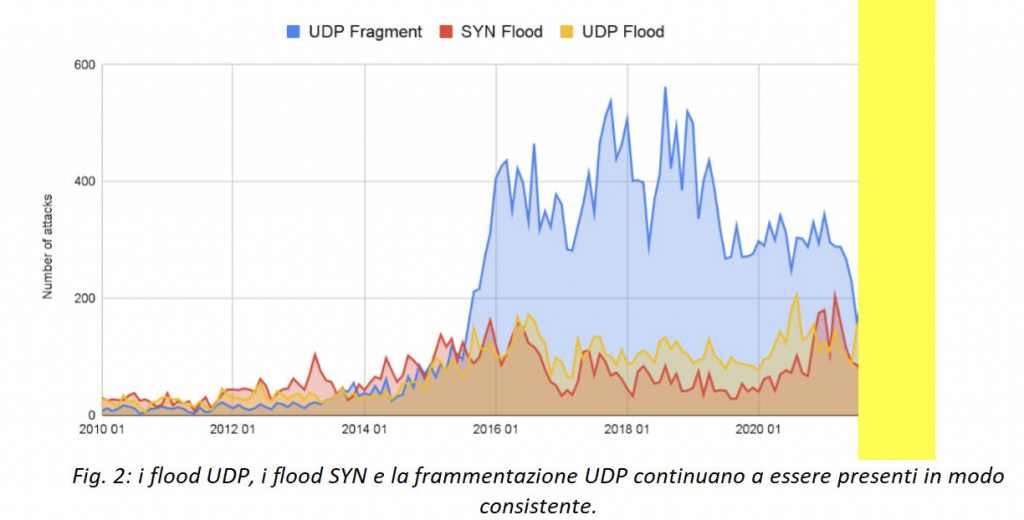

1. Il primo premio per persistenza dei vettori va a: flood UDP, flood SYN e frammentazione UDP, che esistono fin dall’inizio di Akamai Prolexic per la loro semplicità e affidabilità (Figura 2). Continuano a essere presenti, spesso insieme ad altri vettori.

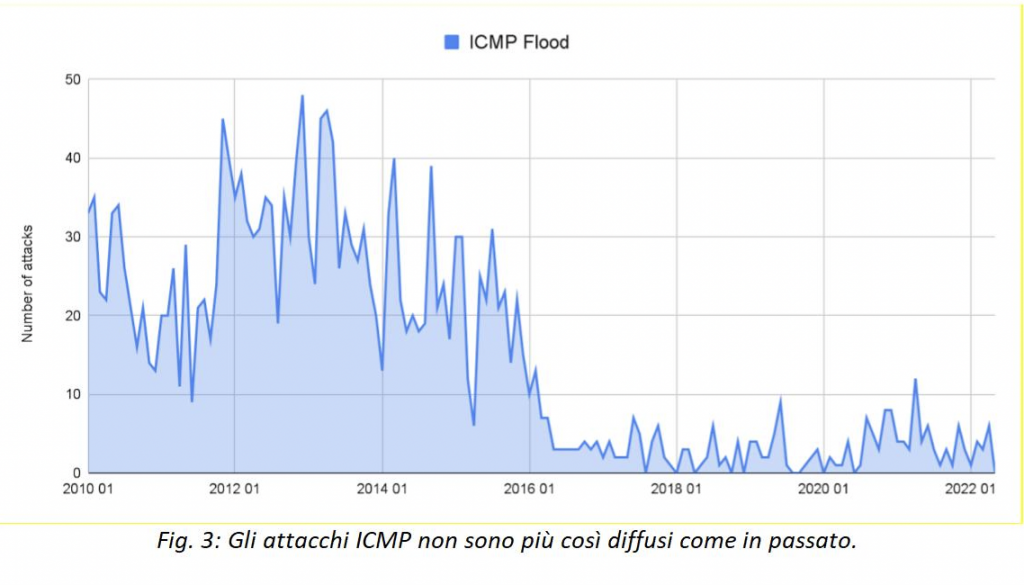

2. Alcuni vettori, un tempo di primaria importanza, sono scomparsi: i flood ICMP, che erano popolari e facilmente accessibili, non hanno la stessa potenza di altri vettori che consentono l’amplificazione e la conversione (Figura 3). Il più grande attacco ICMP è stato di soli 28 gbps. Quei ping possono essere sommati, ma l’attacco ICMP medio è di appena 1,5 gbps ed è quasi esclusivamente utilizzato insieme ad altri vettori. In tutti gli attacchi ICMP sono presenti in media due vettori aggiuntivi.

2. Alcuni vettori, un tempo di primaria importanza, sono scomparsi: i flood ICMP, che erano popolari e facilmente accessibili, non hanno la stessa potenza di altri vettori che consentono l’amplificazione e la conversione (Figura 3). Il più grande attacco ICMP è stato di soli 28 gbps. Quei ping possono essere sommati, ma l’attacco ICMP medio è di appena 1,5 gbps ed è quasi esclusivamente utilizzato insieme ad altri vettori. In tutti gli attacchi ICMP sono presenti in media due vettori aggiuntivi.

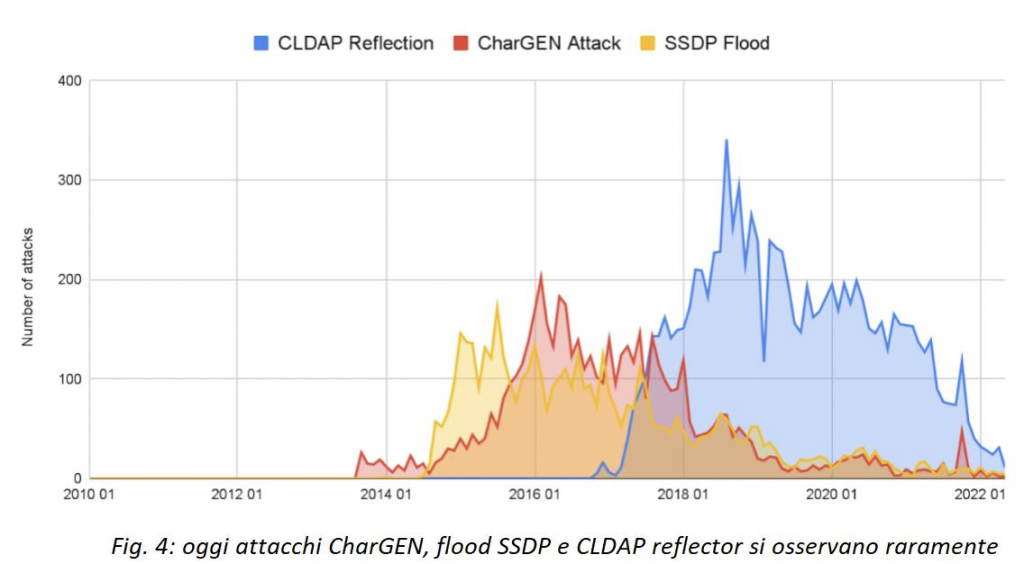

3. Altri attacchi sono apparsi sulla scena e sono diventati importanti, per poi scomparire. Il numero di attacchi CharGEN e SSDP floods è cresciuto dal 2015 al 2018, ma oggi si riscontrano raramente. Questo è probabilmente dovuto in parte alla disponibilità di reflector più efficienti e a un minor numero di server esposti che sfruttano questi protocolli.

4. Inoltre, l’uso di CLDAP reflection, che è emerso nel 2014 e ha raggiunto il picco nel 2018 come vettore top five, potrebbe scomparire dal kit di strumenti DDoS in risposta al miglioramento delle modalità di filtering, alla diminuzione dei nuovi reflector e alla scelta dei cyber criminali di utilizzare vettori più economici.

Il risultato

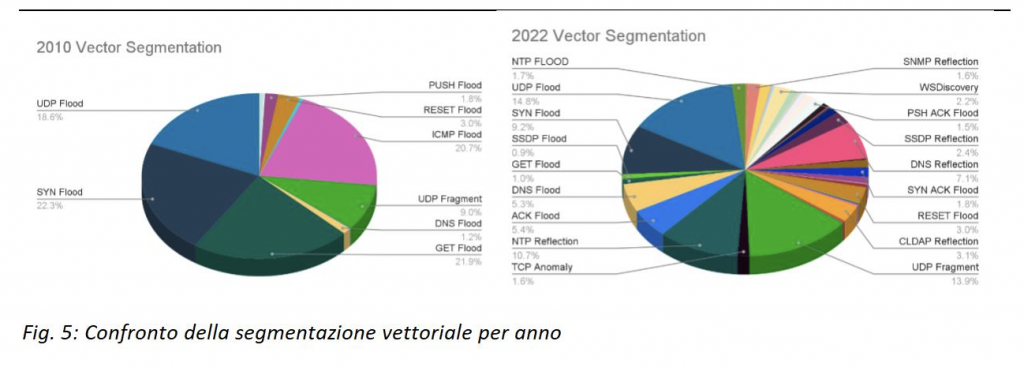

Il dato inequivocabile che emerge da questi quattro approfondimenti è che le minacce DDoS si stanno evolvendo rapidamente. Come illustrato nella Figura 5, i primi cinque vettori nel 2010 rappresentavano il 90% di tutti gli attacchi, mentre oggi i primi cinque ne rappresentano solo il 55%. Questo cambiamento sottolinea non solo la crescente sofisticazione del moderno kit di strumenti DDoS, ma anche la pressione sui team di sicurezza per difendersi da una serie di minacce in continua espansione.

Evoluzione degli attacchi DDoS

In biologia così come nel business, quello che funziona meglio, che si tratti di un aspetto fisico o di una strategia di prodotto, sopravvive e prolifera. Allo stesso modo, i vettori di attacco che offrono il massimo

impatto al minor costo aumenteranno inevitabilmente di popolarità e sopravvivranno. Gli hacker sono alla costante ricerca di nuovi strumenti per aumentare l’impatto e migliorare la redditività.

Nella prima metà del 2022, i ricercatori Akamai hanno potuto assistere ad una nuova evoluzione degli attacchi DDoS quando due nuovi pericolosi vettori hanno raggiunto per la prima volta la piattaforma Akamai. Uno vantava un potenziale di amplificazione pari a 65, l’altro addirittura pari a 4,2 miliardi. Quali fattori determineranno la prevalenza e la sopravvivenza di questi nuovi vettori di attacco?

Uno sguardo approfondito alle nuove minacce DDoS di oggi

Per rispondere i ricercatori Akamai hanno analizzato le seguenti minacce: · PhoneHome: un nuovo vettore DDoS di reflection/amplification con un potenziale coefficiente di amplificazione da record di 4.294.967.296:1 è stato rilevato mentre lancia attacchi DDoS multipli.

o Potenziale – Il potenziale di amplificazione è enorme: un singolo, minuscolo pacchetto in entrata può lanciare immensi attacchi in uscita.

o Limitazioni – Superficie di attacco limitata: con 2.600 macchine di questo tipo in circolazione, la congestione potrebbe essere limitata alle connessioni e alla capacità di reclutamento di queste macchine da parte dei cyber criminali · TCP Middlebox Reflection: questo nuovo vettore di amplificazione sfrutta le middlebox, come i firewall aziendali e nazionali, per indirizzare il traffico verso una vittima.

o Potenziale – Le middlebox, che sono potenziali catalizzatori, in questo caso sono onnipresenti, con oltre 18,8 milioni di IP secondo una ricerca di ShadowServer. La maggior parte di questi servizi scoperti sono, per loro natura, molto efficaci e hanno accesso ai principali hub di connessione.

o Limitazioni – Nonostante il fattore di amplificazione sia pari a 65, i valori massimi non sono ancora evidenti. In questo momento, gli aggressori potrebbero catalogare i reflector disponibili e verificare come sfruttarli in serie in modo affidabile. Mentre la creazione di richieste per attivare i pacchetti di risposta da un singolo comando e controllo può essere limitata, la generazione di richieste da parte di una botnet ai reflector potrebbe aumentare le dimensioni a nuovi record.

I ricercatori Akamai non sanno se uno dei due vettori elencati acquisirà importanza o raggiungerà nuovi record, sicuramente il percorso evolutivo continuerà e ci sarà una nuova generazione di minacce sulle reti.

Suggerimenti per rimanere al passo con l’evoluzione delle minacce

Le continue innovazioni nel panorama delle minacce DDoS espongono le aziende a rischi costanti ed evidenziano la necessità di una protezione senza compromessi contro gli attacchi più recenti. Per ridurre il rischio di downtime associato agli attacchi DDoS e sconfiggere i criminali, i ricercatori Akamai suggeriscono di valutare le seguenti misure:

· Esaminare le sottoreti e gli spazi IP critici e assicurarsi che siano predisposti controlli di mitigazione.

· Implementare i controlli di sicurezza DDoS in una configurazione di mitigazione “always-on” come primo livello di difesa, per evitare di trovarsi in una situazione di emergenza e ridurre l’onere per i

responsabili della sicurezza. Se non si dispone di un fornitore affidabile di

servizi cloud, è bene provvedere subito.

· Riunire in modo proattivo un team dedicato alla risposta in caso di crisi e assicurarsi che i runbook e i piani di intervento siano aggiornati.