Kaspersky ha rilevato una crescita importante degli attacchi di forza bruta al protocollo Remote Desktop registrando complessivamente quasi 30.000.000 attacchi nel mese di febbraio e circa 100.000.000 a marzo.

L’impiego di strumenti di accesso remoto è aumentato in modo esponenziale a seguito del fatto che milioni di dipendenti si sono ritrovati a dover lavorare da casa. Parallelamente, è stata osservata una seconda tendenza in molte regioni colpite dall’isolamento, inclusa la maggior parte dei principali Paesi europei: un aumento massiccio del numero di attacchi di forza bruta contro RDP (Remote Desktop Protocol), uno dei più popolari strumenti di accesso remoto per postazioni di lavoro o server.

Attacchi di forza bruta come questo mirano a scoprire il nome utente e la password per l’RDP testando diverse combinazioni casuali, fino a quando non viene scoperta la combinazione corretta. Una volta individuate le credenziali, il criminale informatico ottiene l’accesso remoto al computer preso di mira in rete, il che gli consente di eseguire una serie di azioni che vanno dallo spionaggio al furto di informazioni.

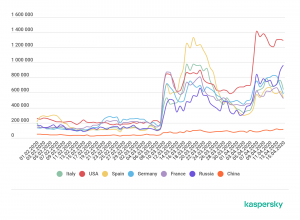

Numero di attacchi della famiglia Bruteforce.Generic.RDP, suddivisi per Paese, registrati da febbraio ad aprile 2020

Come si può osservare nel grafico, il picco degli attacchi si è verificato all’inizio di marzo, in concomitanza con il lockdown imposto a vari Paesi. Nel mese di marzo, il numero totale di attacchi di forza bruta nei Paesi monitorati è passato da 28.763.176 a 96.724.857, riportando un aumento del 236% rispetto al numero totale di attacchi di febbraio.

Come si può osservare nel grafico, il picco degli attacchi si è verificato all’inizio di marzo, in concomitanza con il lockdown imposto a vari Paesi. Nel mese di marzo, il numero totale di attacchi di forza bruta nei Paesi monitorati è passato da 28.763.176 a 96.724.857, riportando un aumento del 236% rispetto al numero totale di attacchi di febbraio.

Per quanto riguarda l’Italia, nel mese di febbraio sono stati rilevati 3.639.983 attacchi di questo tipo. Il numero è quadruplicato nel mese di marzo, in cui ne sono stati contati 15.652.879. In totale, nella penisola italiana si sono verificati 19.292.862 attacchi di brute force in un solo bimestre.

Inoltre, il protocollo RDP non è l’unico vulnerabile alle minacce informatiche: alla fine dello scorso anno, i ricercatori di Kaspersky hanno identificato 37 vulnerabilità in quattro implementazioni di VNC, un altro noto protocollo di accesso remoto.

Servono buon senso e precauzioni

Come riferito in una nota ufficiale da Dmitry Galov, security researcher di Kaspersky: «Molte aziende sono state costrette a passare al lavoro da remoto molto rapidamente, senza avere il tempo di garantire che venissero adottate le opportune misure di sicurezza. Ciò le ha rese più esposte a questo tipo di attacchi, poiché i loro dipendenti hanno dovuto accedere alle risorse aziendali da computer personali, spesso collegati a reti poco protette. Mentre lavorano da casa, i dipendenti dovrebbero prendere ulteriori precauzioni di sicurezza, a partire dalla creazione di una password forte per gli strumenti di accesso remoto».

Indipendentemente dagli strumenti utilizzati, gli esperti di Kaspersky raccomandano di attenersi alle seguenti misure di sicurezza quando ci si collega alle reti aziendali da casa:

- Accertarsi di utilizzare password diverse e forti per accedere alle risorse aziendali

- Aggiornare tutti i software del dispositivo alla versione più recente

- Quando possibile, utilizzare la crittografia sui dispositivi utilizzati per il lavoro

- Fare copie di backup dei dati più importanti

Se i dipendenti di un’azienda utilizzano l’RDP, Kaspersky raccomanda di:

- Permettere l’accesso all’RDP tramite una VPN aziendale

- Dare la possibilità di utilizzare un Network Level Authentication (NLA) a chi si connette da remoto

- Se possibile, attivare l’autenticazione a due fattori

- Utilizzare una soluzione di sicurezza aziendale dotata di protezione dalle minacce di rete come Kaspersky Endpoint Security for Business