Check Point Research (CPR), la divisione di Threat Intelligence di Check Point Software Technologies ha pubblicato il Brand Phishing Report del secondo trimestre 2022, evidenziando i brand più imitati dai cybercriminali. CPR sospetta che i criminali informatici continuino a vedere nell’hybrid working un trend interessante da sfruttare, dato che LinkedIn e Microsoft costituiscono il 58% degli attacchi di phishing in tutto il mondo.

L’aumento più eclatante tra i brand tecnologici più popolari è stato quello di Microsoft, che rappresenta il 13% di tutti i tentativi di brand phishing in tutto il mondo, più del doppio rispetto al trimestre precedente. LinkedIn si è piazzato in cima alla lista, con il 45%. Quindi, un’e-mail di phishing su due coinvolge il brand Microsoft, dato che è il brand proprietario di LinkedIn.

Altre informazioni degne di nota:

· I nuovi brand che sono entrati nella top 10 sono Adidas, Adobe e HSBC

· CPR fornisce 4 esempi di phishing rilevati negli ultimi tre mesi: Outlook, LinkedIn, DHL e Amazon

Top 10 dei brand più imitati nel Q2 2022

1. LinkedIn (45%)

2. Microsoft (13%)

3. DHL (12%)

4. Amazon (9%)

5. Apple (3%)

6. Adidas (2%)

7. Google (1%)

8. Netflix (1%)

9. Adobe (1%)

10. HSBC (1%)

I 3 settori più imitati nel Q2 2022

1. Social Media

2. Tecnologia

3. Delivery

Omer Dembinsky, Data Research Group Manager di Check Point Software ha dichiarato:

“Le e-mail di phishing sono un tool importante nell’arsenale di ogni hacker, perché sono veloci da distribuire e possono colpire milioni di utenti a costi relativamente bassi. Fanno leva sulla reputazione di brand affidabili per dare agli utenti un falso senso di sicurezza che può essere sfruttato per rubare informazioni personali o commerciali a scopo di lucro. Per questo motivo e con la prima apparizione di brand come Adidas e Adobe nella top 10, i criminali informatici stanno ampliano queste attività.

C’è un motivo per cui gli hacker continuano a utilizzare il phishing basato sui brand. Funziona. I consumatori devono quindi agire con cautela e prestare attenzione ai segni rivelatori di un’e-mail falsa, come una grammatica scorretta, errori di ortografia o strani nomi di dominio. Nel dubbio, non cliccate su alcun link, ma collegatevi direttamente al sito web del brand.”

Esempi brand phishing:

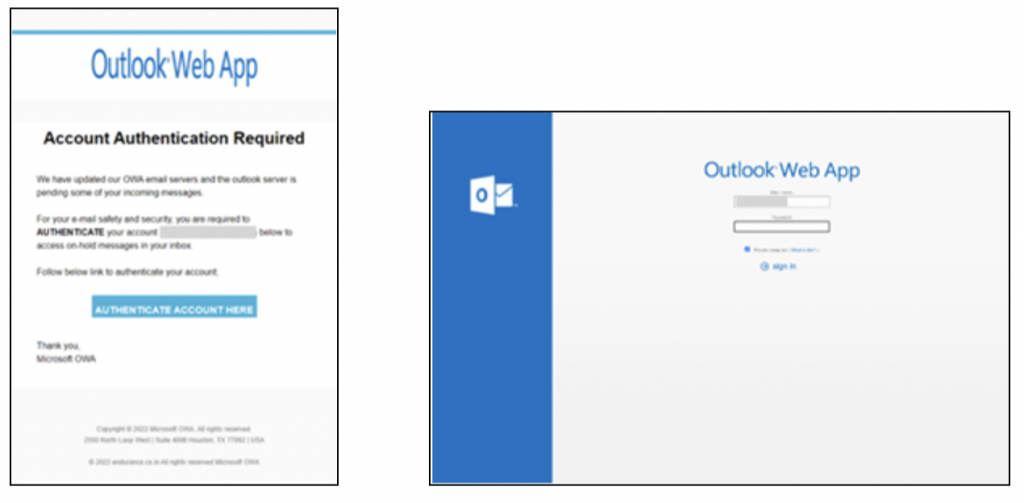

Outlook – Esempio di furto di account

In questa e-mail di phishing, vediamo un tentativo di furto di informazioni dell’account Outlook di un utente. L’e-mail (figura 1), inviata dall’indirizzo “Outlook OWA (mike@vokertech.com)”, conteneva l’oggetto “[Azione necessaria] Promemoria finale – Verifica il tuo account OWA ora”. L’aggressore cercava di indurre la vittima a fare clic su un link malevolo, che reindirizzava l’utente a una pagina di login fraudolenta dell’app web di Outlook (figura 2). Nel link malevolo (jfbfstxegfghaccl-dot-githu-dir-aceui-xoweu[.]ue[.]r[.]appspot[.]com), l’utente doveva inserire nome utente e password.

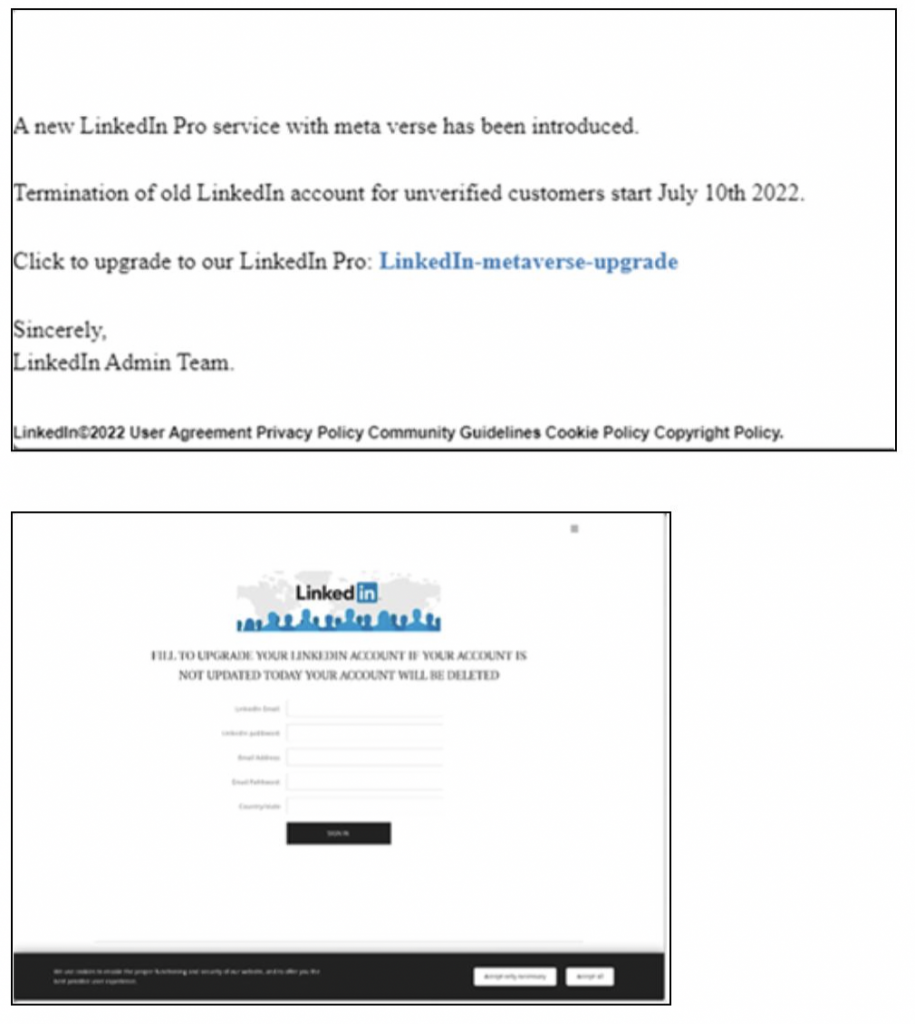

LinkedIn – Esempio di furto di account

Nel secondo trimestre del 2022, CRP ha osservato un’e-mail di phishing che utilizzava LinkedIn. L’e-mail è stata inviata da un indirizzo di posta elettronica web e sfruttata in modo da sembrare inviata da “LinkedIn Security (mlayanac@armada.mil[.]ec)”. L’e-mail conteneva l’oggetto “Avviso di LinkedIn!!!” e il contenuto (figura 1) cercava di invogliare la vittima a cliccare su un link malevolo con il pretesto di aggiornare la versione del proprio account LinkedIn. Il clic porta al link “https://lin882[.]webnode[.]page/”, dove la vittima deve inserire i dati del proprio account LinkedIn (figura 2).

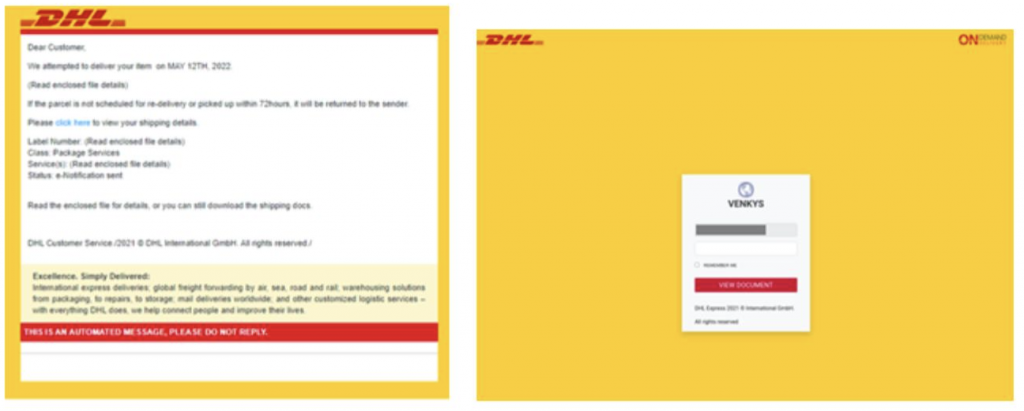

DHL – Esempio di furto di account

CPR ha analizzato anche un’e-mail di phishing che si fingeva DHL. L’e-mail è stata inviata da un indirizzo webmail e sfruttata per sembrare inviata da “DHL EXPRESS (track@harbormfreight[.]com)”. L’e-mail con l’oggetto “Notifica di spedizione in arrivo” e il contenuto (figura 1) cercava di convincere la vittima a cliccare su un link malevolo che la conduceva a “https:// delicate-sea-3417.on.fleek.co”. Anche in questo caso la vittima inserisce poi il proprio nome utente e la propria password.

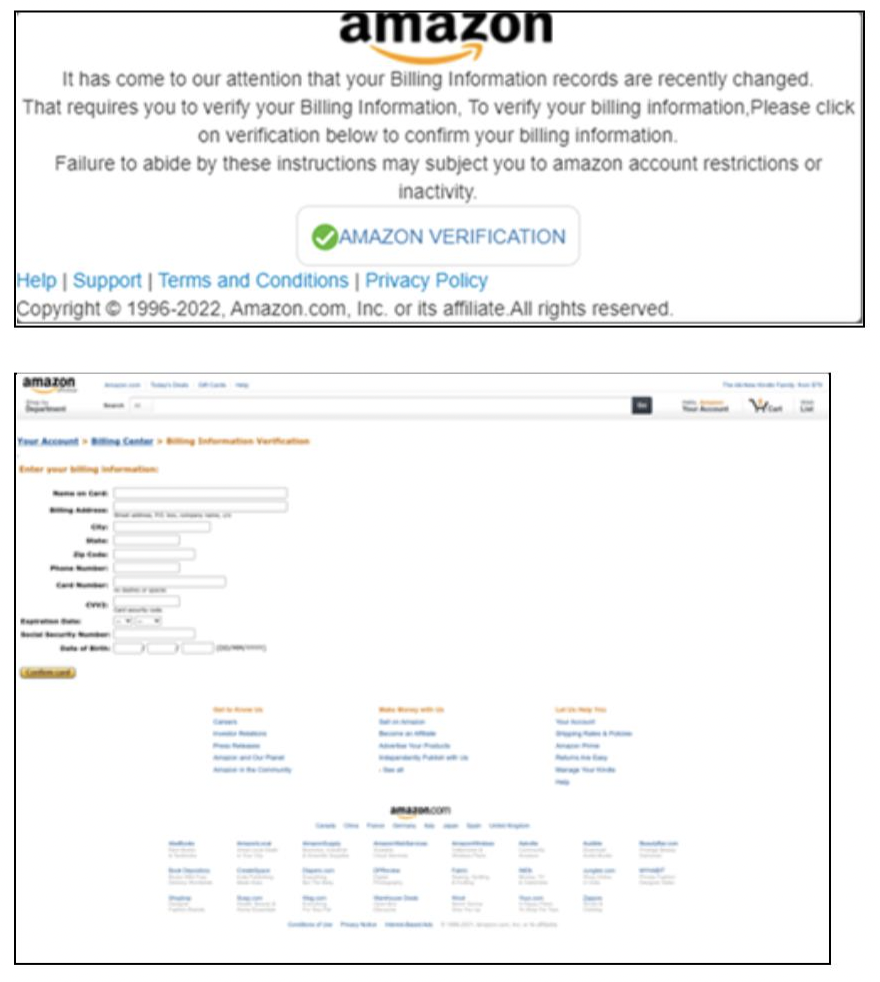

Amazon – Esempio di furto di informazioni di fatturazione

In questa e-mail di phishing, si verifica un tentativo di furto dati di fatturazione di un utente. L’e-mail (figura 1), inviata dall’indirizzo e-mail “Amazon (fcarvache@puertoesmeraldas[.]gob[.]ec)”, conteneva l’oggetto “Verifica del tuo account Amazon”. Il titolo dell’e-mail e il suo contenuto sono un tentativo di invogliare la vittima a cliccare il link malevolo “https://main.d1eoejahlrcxb.amplifyapp[.]com”, che reindirizza l’utente a una pagina fraudolenta, la quale chiede di inserire i dati di fatturazione (figura 2).

Consigli per prevenire attacchi di phishing:

1. Diffidare sempre delle e-mail di reimpostazione della password

2. Osservare sempre l’ortografia dell’e-mail

3. Non condividere mai le credenziali