A causa degli alti tassi di disoccupazione, la gente è diventata una preda vulnerabile per le truffe e gli attacchi di phishing che sono collegati al tema degli aiuti economici.

È tornata a sottolinearlo di recente Check Point Software Technologies che, solo nel mese di maggio, ha scoperto che il 7% dei 250 nuovi domini registrati contenenti la parola “occupazione” erano maligni, un altro 9% sospetti.

Occhio ai falsi CV e moduli di permesso per malattia

Sempre gli esperti di Check Point riferiscono un aumento delle campagne a tema curriculum negli Stati Uniti, e il loro rapporto – su tutti i file dannosi individuati – è raddoppiato negli ultimi due mesi, con un file “CV” dannoso su 450.

Recentemente, ancora gli esperti della società hanno scoperto una campagna dannosa che utilizza il malware Zloader per rubare le credenziali delle vittime e altre informazioni private. Il malware Zloader è un trojan bancario e una variante del famigerato malware Zeus che si rivolge specificamente ai clienti degli istituti finanziari.

I file .xls dannosi con nomi che rimandano a curriculum vitae individuali sono stati inviati via e-mail con argomenti come “candidatura per un lavoro” o “per l’offerta di lavoro”. All’apertura del file allegato, alle vittime è stato chiesto di “abilitare il contenuto” e quando l’hanno fatto, una macro malevola ha iniziato a girare, scaricando il carico utile finale. Una volta infettato un dispositivo, gli attori della minaccia potevano utilizzare il malware per effettuare transazioni finanziarie sul dispositivo.

In Italia, un nuovo ransomware chiamato FuckUnicorn ha preso di mira gli enti sanitari italiani attraverso email con link a un’applicazione per PC relativa a COVID-19. I link indirizzano gli utenti verso un dominio maligno che imita il sito della Federazione Italiana Farmacisti. I ricercatori sospettano che gli attori dietro questo attacco siano italiani.

Nel Regno Unito e in Romania, le email sono arrivate con l’oggetto “CV dalla Cina” e contenevano un file ISO (CV.iso) che ha fatto cadere un file EXE dannoso (CV.exe) che avrebbe eseguito un malware per il furto di informazioni sulla macchina dell’utente.

Le campagne che utilizzano i CV come vettore di attacco non sono le uniche in atto. Sempre i ricercatori di Check Point hanno anche scoperto una campagna che utilizza i moduli permessi per malattia che ha consegnato il malware Icedid, un trojan bancario che ruba i dati finanziari degli utenti.

Documenti malevoli con nomi come “COVID -19 FLMA CENTER.doc” sono stati inviati via e-mail con soggetti come “Di seguito è riportato un nuovo Modulo di richiesta di congedo per i dipendenti all’interno del Family and Medical Leave Act (FMLA)”. Le e-mail sono state inviate da diversi domini mittenti come “medical-center.space” per attirare le vittime ad aprire gli allegati malevoli.

Una campagna simile ha consegnato Trickbot, un Trojan bancario dominante che viene costantemente aggiornato con nuove funzionalità, caratteristiche e vettori di distribuzione, permettendogli di essere abbastanza flessibile e personalizzabile da poter essere distribuito come parte di una campagna polivalente. In questa campagna viene adottato lo stesso tema FMLA, con l’invio di email da domini come “covid-agency.space”.

Le aziende riaprono, gli attacchi malware generici aumentano

Mentre si è registrato un aumento del numero di attacchi legati ai coronavirus, nel complesso si è registrata una diminuzione del numero totale di attacchi. A marzo, quando la pandemia era al culmine, abbiamo assistito a una diminuzione del 30% degli attacchi malware rispetto a gennaio 2020. Questo perché molti Paesi sono andati in quarantena e la maggior parte delle aziende e delle altre organizzazioni sono state chiuse, riducendo notevolmente il numero potenziale di obiettivi per gli aggressori.

Ora che il mondo vede un po’ di sollievo dalla pandemia a seguito delle misure di quarantena, le cose hanno iniziato a migliorare e le aziende sono di nuovo in funzione e – indovinate un po’? – anche i criminali informatici stanno intensificando le loro attività dannose. A maggio si è assistito a un aumento del 16% degli attacchi informatici rispetto al periodo tra marzo e aprile, quando il coronavirus era al suo apice.

Ora che il mondo vede un po’ di sollievo dalla pandemia a seguito delle misure di quarantena, le cose hanno iniziato a migliorare e le aziende sono di nuovo in funzione e – indovinate un po’? – anche i criminali informatici stanno intensificando le loro attività dannose. A maggio si è assistito a un aumento del 16% degli attacchi informatici rispetto al periodo tra marzo e aprile, quando il coronavirus era al suo apice.

Ciò è dovuto in gran parte all’aumento degli attacchi malware.

Continuano gli attacchi legati al Coronavirus

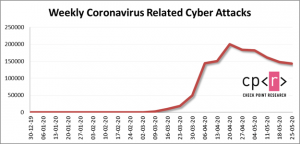

A maggio si è assistito a una media di oltre 158.000 attacchi di coronavirus ogni settimana. Rispetto ad aprile, si tratta di una diminuzione del 7%.

Nuovi domini registrati di Coronavirus

Nelle ultime 4 settimane sono stati registrati 10.704 nuovi domini legati al coronavirus. Il 2,5% di essi erano dannosi (256) e un altro 16% (1.744) sospetti.

Come rimanere protetti

Per rimanere protetti da questi attacchi opportunistici, ricordate queste regole d’oro:

- Attenzione a leggere bene il dominio per evitare di confondere domini simili, agli errori di ortografia nelle e-mail o nei siti web e ai mittenti di e-mail non familiari

- Siate prudenti con i file ricevuti via e-mail da mittenti sconosciuti, soprattutto se richiedono una certa azione che di solito non fareste

- Assicuratevi di ordinare la merce da una fonte autentica. Un modo per farlo è quello di NON cliccare sui link promozionali nelle e-mail, e invece, Google il rivenditore desiderato e fare clic sul link dalla pagina dei risultati di Google

- Attenzione alle offerte “speciali”. “Una cura esclusiva per il coronavirus a 150 dollari” non è di solito un’opportunità di acquisto affidabile. In questo momento non esiste una cura per il coronavirus e anche se ci fosse, sicuramente non vi sarebbe offerta via e-mail

- Assicuratevi di non riutilizzare le password tra le diverse applicazioni e i diversi account.

Inoltre, le organizzazioni dovrebbero prevenire gli attacchi zero-day con architettura cibernetica end-to-end, per bloccare i siti di phishing ingannevoli e fornire avvisi sul riutilizzo delle password in tempo reale. Check Point Infinity è efficace perché combina due ingredienti chiave: la piena convergenza su tutte le superfici di attacco e su tutti i vettori di attacco, e una prevenzione avanzata in grado di affrontare i più sofisticati attacchi di phishing zero-day e gli attacchi di takeover account.