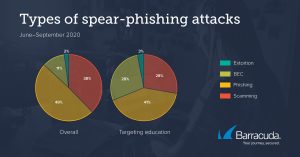

Tra giugno a settembre 2020, i ricercatori di Barracuda hanno analizzato oltre 3,5 milioni di attacchi di spear phishing, tra i quali più di 1.000 rivolti a scuole e università, scoprendo che per il settore dell’istruzione la probabilità di essere obiettivo di un attacco BEC business email compromise è doppia rispetto a un’azienda. Più di un attacco su 4 rivolto alle scuole è risultato infatti essere un sofisticato attacco BEC.

Per molte scuole in tutto il mondo, infatti, la realtà è ancora fatta di didattica a distanza e ciò significa anche un uso intensivo delle email per lo scambio di informazioni con e fra gli insegnanti. Naturalmente, agli hacker non è sfuggita l’opportunità di sfruttare la situazione a proprio vantaggio.

I recenti attacchi BEC a scuole e università dimostrano quanto siano pesanti le conseguenze (e i relativi costi). Negli USA, per esempio, il Manor Independent School District, in Texas, ha riferito che un’apparente inoffensiva e normale transazione scuola/fornitore ha comportato un danno di 2,3 milioni di dollari. Gli hacker hanno usato una mail fraudolenta per sottrarre 3,7 milioni di dollari a Scott County Schools in Kentucky.

I recenti attacchi BEC a scuole e università dimostrano quanto siano pesanti le conseguenze (e i relativi costi). Negli USA, per esempio, il Manor Independent School District, in Texas, ha riferito che un’apparente inoffensiva e normale transazione scuola/fornitore ha comportato un danno di 2,3 milioni di dollari. Gli hacker hanno usato una mail fraudolenta per sottrarre 3,7 milioni di dollari a Scott County Schools in Kentucky.

Di seguito, un’analisi dei trend che i ricercatori Barracuda hanno identificato nelle modalità di attacco alle scuole e le soluzioni possibili per difendersi.

La minaccia

Attacchi di spear phishing mirati alle scuole. Lo spear phishing è un attacco di phishing personalizzato indirizzato a una specifica organizzazione o a uno specifico individuo. I cybercriminali adattano in continuazione le modalità di applicazione di questo genere di attacchi nei confronti di diversi settori.

Attacchi di spear phishing mirati alle scuole. Lo spear phishing è un attacco di phishing personalizzato indirizzato a una specifica organizzazione o a uno specifico individuo. I cybercriminali adattano in continuazione le modalità di applicazione di questo genere di attacchi nei confronti di diversi settori.

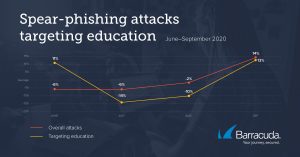

L’indagine degli esperti di Barracuda indica che – globalmente – nei mesi estivi i cybercriminali hanno lanciato i loro attacchi senza particolari preferenze in termini di comparto, con un aumento del numero di attacchi in settembre. Per contro, vi è stato un calo significativo degli attacchi di spear phishing rivolti alle scuole in luglio e agosto, in corrispondenza con la chiusura estiva. In questo periodo, la diminuzione è stata del 10-14% rispetto alla media, mentre il numero è cresciuto nuovamente a settembre con la ripresa delle lezioni.

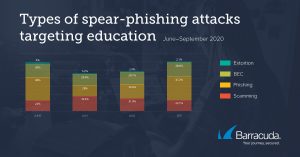

I cybercriminali hanno inoltre modificato il tipo di attacco usato durante le vacanze estive. In luglio e agosto gli attacchi sono stati soprattutto email scam, meno mirati e spesso inviati in grandi volumi.

I cybercriminali hanno inoltre modificato il tipo di attacco usato durante le vacanze estive. In luglio e agosto gli attacchi sono stati soprattutto email scam, meno mirati e spesso inviati in grandi volumi.

Gli attacchi mirati come il phishing, compresi gli attacchi di service impersonation, erano molto più comuni durante l’anno scolastico: in giugno e settembre infatti questo tipo di attacchi costituiva circa la metà di tutti gli attacchi di spear phishing rivolti alle scuole (47% e 48% rispettivamente). Percentuali che sono scese a circa la metà in luglio. I ricercatori di Barracuda hanno osservato un trend simile per gli attacchi BEC, con un aumento durante l’anno scolastico. Per contro, in altri settori la distribuzione delle diverse tipologie di attacco è rimasta relativamente costante nel tempo.

I dettagli

In base all’analisi di Barracuda, nell’86% dei casi per sferrare gli attacchi BEC sono stati usati account Gmail. Un trend simile è stato osservato per tutti i comparti. I cybercriminali preferiscono usare provider conosciuti come Gmail perché è facile attivarli, sono gratuiti e godono di buona reputazione.

In base all’analisi di Barracuda, nell’86% dei casi per sferrare gli attacchi BEC sono stati usati account Gmail. Un trend simile è stato osservato per tutti i comparti. I cybercriminali preferiscono usare provider conosciuti come Gmail perché è facile attivarli, sono gratuiti e godono di buona reputazione.

I cybercriminali tendono inoltre a personalizzare gli indirizzi email usando termini come preside, scuola e quant’altro per farli apparire più veritieri e convincenti.

Anche l’oggetto della mail viene scelto in modo da attirare l’attenzione del destinatario e creare un senso di urgenza. Nell’analisi di Barracuda, ad esempio, molti attacchi avevano un oggetto riferibile all’emergenza Covid:

COVID19 NEW UPDATES

Covid-19 Update Follow Up Right Now

COVID-19 SCHOOL MEETING

Re: Stay safe

Account EDU compromessi per attacchi basati sull’email

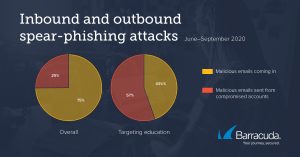

I ricercatori Barracuda hanno inoltre esaminato i messaggi malevoli inviati da account potenzialmente compromessi.

Prendendo in esame il numero totale di messaggi malevoli (sia in ingresso, sia in uscita) per tutte le organizzazioni, i ricercatori di Barracuda hanno scoperto che circa un messaggio su quattro era stato inviato da account email interni. La percentuale era significativamente più alta per le scuole (57%). Ciò significa che nel settore scolastico gli account interni inviavano più messaggi di quanti ne ricevevano.

Questi account compromessi sono molto preziosi per i cybercriminali in quanto i destinatari si fidano di questi indirizzi legittimi e quindi costituiscono un ottimo trampolino di lancio per ulteriori attacchi. Barracuda ha osservato alcune campagne su larga scala originate da queste organizzazioni perché naturalmente gli scammer cercano di inviare il più alto numero possibile di mail prima che la loro attività venga riconosciuta e l’account bloccato.

Come proteggere scuole e università

Adottare protezioni contro gli attacchi di phishing mirati. Il settore dell’istruzione è vittima più degli altri settori degli attacchi di social engineering, come service impersonation e business email compromise. I criminali sanno che queste organizzazioni non sempre dispongono degli stessi sofisticati sistemi di protezione adottati dalle aziende e ne approfittano. Scuole e università dovrebbero essere dotati di sistemi di protezione dell’email che sfruttano l’intelligenza artificiale per identificare mittenti e richieste inusuali. Questo ulteriore livello di difesa a monte dei tradizionali email gateway garantirà una buona protezione nei confronti degli attacchi di spear phishing a studenti e personale.

Proteggersi subito contro il furto degli account. Gli istituti scolastici sono molto più soggetti all’account takeover della media delle organizzazioni poiché molte scuole non dispongono dei tool e delle risorse necessarie per proteggersi da queste minacce. È necessario investire in tecnologie che permettano di identificare le attività sospette e i possibili segni di account takeover.

Migliorare la consapevolezza degli utenti. Gli utenti sono l’ultima linea di difesa. È necessario formarli sulle minacce specifiche che interessano le istituzioni scolastiche: studenti e personale devono essere in grado di riconoscere gli attacchi, comprenderne la natura fraudolenta e sapere come comunicarli. La formazione è più importante che mai oggi che l’apprendimento a distanza è una parte critica del sistema educativo, e studenti e insegnanti utilizzano la tecnologia e le email sia per l’insegnamento sia per le comunicazioni.

Definire policy interne per impedire le frodi. Tutte le organizzazioni, non solo le scuole, dovrebbero definire e aggiornare regolarmente delle policy idonee a garantire il trattamento corretto delle informazioni personali e finanziarie. È importante mettere il personale nelle condizioni di non compiere errori, che possono essere molto costosi, creando opportune linee guida e definendo procedure per la conferma di tutte le richieste di bonifico o di modifica dei termini di pagamento pervenute via email. Tutte le transazioni finanziarie dovrebbero essere confermate di persona o telefonicamente e/o approvate da più persone.