I ricercatori di Barracuda Networks hanno recentemente analizzato i dati sui milioni di allegati scansionati dai sistemi Barracuda nel corso dell’ultimo mese per identificare quelli con la maggiore probabilità di essere malevoli.

I risultati indicano che, a confronto di altri tipi di allegati, gli allegati HTML sono i più usati a fini malevoli. Infatti, ben il 21% di tutti gli allegati HTML scansionati apparteneva a questa categoria.

Di seguito, l’analisi degli esperti di Barracuda su questa tipologia di allegati HTML, come vengono utilizzati dai cybercriminali e i consigli per proteggersi da questi attacchi.

La minaccia

Allegati HTML malevoli: Gli allegati HTML sono comunemente usati nelle comunicazioni via email. Sono particolarmente comuni nei report generati dai sistemi che vengono regolarmente inviati agli utenti. Questi messaggi contengono dei link nel report.

I cybercriminali inseriscono allegati HTML in mail confezionate come fossero report settimanali, sollecitando gli utenti a cliccare su link di phishing. Queste tecniche hanno successo perché non c’è bisogno che gli hacker inseriscano link malevoli nel corpo dell’email, potendo così aggirare agevolmente le policy antispam e antivirus.

I dettagli

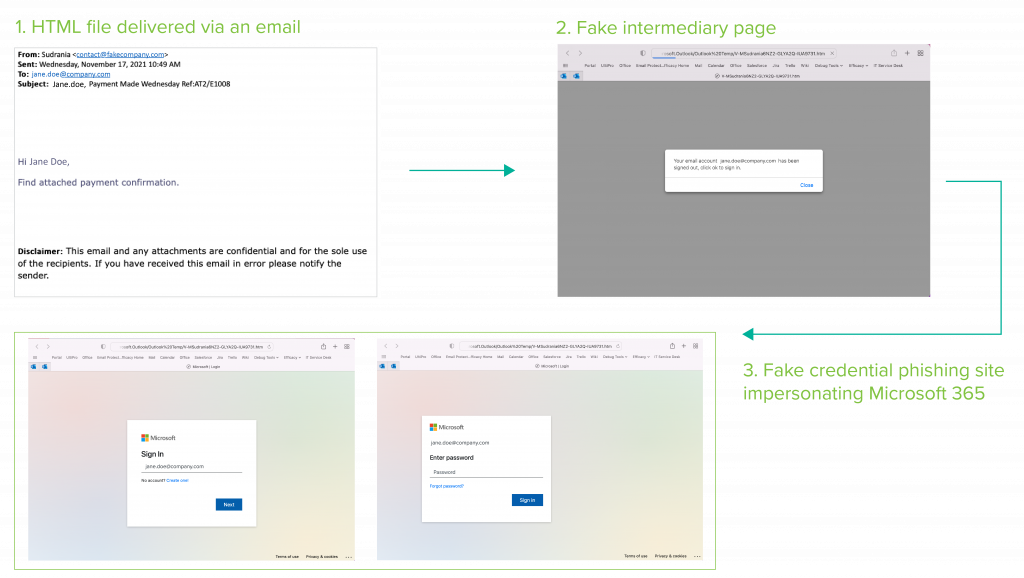

Gli hacker usano gli allegati HTML in vari modi. In primo luogo, per sottrarre credenziali. Gli allegati in questo caso contengono un link a un sito di phishing. Una volta aperto, il file HTML usa uno script Java per reindirizzare l’utente su una macchina diversa e chiedere di inserire le proprie credenziali per accedere alle informazioni o scaricare un file che potrebbe contenere un malware.

Non è sempre necessario che gli hacker creino un sito fake: possono, ad esempio, creare un form di phishing incorporato direttamente nell’allegato. In pratica, anziché i link inviano come allegato il sito di phishing.

Individuare questi attacchi non è facile perché gli allegati HTML non sono in sé malevoli. Gli hacker non inseriscono malware nell’allegato, ma usano diversi redirect con librerie di script Java ospitate altrove. Un sistema di protezione da questi attacchi dovrebbe prendere in considerazione la mail completa di allegati, esaminando tutti i redirect e analizzando il contenuto dell’email per cercare possibili intenzioni malevole.

Come proteggersi dagli allegati HTML malevoli

- Assicurarsi che il sistema di protezione dell’email effettui la scansione e blocchi gli allegati HTML pericolosi. Identificare accuratamente questi allegati è difficile e spesso il sistema genera un gran numero di falsi positivi. La soluzione migliore prevede il machine learning e l’analisi del codice statico che valuta l’intero contenuto dell’email e non solo gli allegati.

- Insegnare agli utenti come identificare e riferire allegati HTML potenzialmente pericolosi. Considerato il volume di questo tipo di attacchi, gli utenti dovrebbero porre attenzione a tutti gli allegati HTML, in particolare a quelli provenienti da fonti mai viste prima. É consigliabile introdurre esempi di questo tipo di attacchi nelle campagne di simulazione phishing e abituare gli utenti a controllare sempre due volte prima di condividere le proprie credenziali.

- Nel caso in cui un’email malevola riesca comunque a raggiungere l’obiettivo è bene avere strumenti di remediation pronti per identificare e rimuovere rapidamente tutte le mail malevole da tutte le caselle email. Un sistema di risposta automatica agli incidenti può aiutare a fermare l’attacco prima che si diffonda nell’organizzazione, mentre un sistema di protezione dall’account takeover può monitorare le attività sospette e lanciare allarmi se le credenziali di login vengono compromesse.