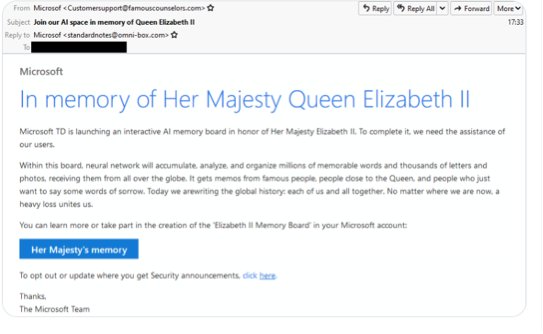

I ricercatori Proofpoint hanno identificato una campagna phishing di credenziali che utilizzava esche di social engineering legate alla recente scomparsa della Regina Elisabetta II. I messaggi sostenevano di provenire da Microsoft e invitavano i destinatari a partecipare a un “hub di tecnologia artificiale” in suo onore.

I messaggi contenevano link a un URL che reindirizzava a una pagina di raccolta delle credenziali che aveva come obiettivo i dati relativi alle e-mail Microsoft e alla MFA (Multi Factor Autentication)

ll gruppo cybercriminale ha utilizzato il kit phish EvilProxy. Si tratta di un framework di phishing MITM (Man in the Middle) che utilizza un reverse proxy per personalizzare le pagine di destinazione per ciascun destinatario, raccogliere le credenziali e bypassare la protezione MFA. Il kit è relativamente nuovo ed è disponibile in vendita sui forum di exploit.

Come sottolineato in una nota ufficiale da Sherrod DeGrippo, vice president, threat research and detection di Proofpoint: «Proprio come abbiamo visto cybercriminali sfruttare i temi del COVID-19 all’inizio del 2020, ora si stanno rivolgendo al più grande evento attuale per creare allettanti esche di social engineering. La scomparsa della Regina e gli eventi che la accompagnano sono in prima pagina in tutto il mondo, rendendoli argomenti di social engineering perfetti per i malintenzionati. L’ingegneria sociale richiede la manipolazione dello stato emotivo di un obiettivo finale. In questo caso, l’aggressore cerca di suscitare un senso di dolore, preoccupazione o tristezza offrendo un luogo virtuale dove condividere ricordi e commenti in onore della Regina. Prevediamo che gli attori delle minacce continueranno a utilizzare temi legati alla Regina e alla monarchia per qualche tempo, nel corso degli eventi e del periodo di lutto».