Secondo i metadati anonimi forniti volontariamente dai clienti Kaspersky MDR, un incidente di cybersecurity su 10 (9%) tra quelli bloccati potrebbe causare gravi interruzioni o accessi non autorizzati alle risorse dei clienti. La maggior parte degli incidenti (72%) era di media gravità. Ciò significa che se queste minacce non fossero state rilevate dal servizio, avrebbero influito sulle prestazioni delle risorse o avrebbero potuto portare a casi di uso improprio di dati.

Gli attacchi informatici stanno diventando sempre più complessi e impiegano tecniche evasive per evitare il rilevamento da parte delle soluzioni di sicurezza. Il rilevamento e la prevenzione di tali minacce richiedono threat hunter esperti in grado di individuare azioni sospette prima che causino danni alle aziende. Kaspersky ha analizzato i dati anonimizzati di casi identificati tramite il servizio Kaspersky MDR nel quarto trimestre del 2020[1] per osservare quanto fossero diffusi e gravi gli incidenti risolti.

La ricerca (DISPONIBILE QUI) ha mostrato che quasi tutti i settori, ad eccezione dei mass media e dei trasporti, hanno registrato incidenti di elevata gravità durante il periodo analizzato. Il più delle volte gli incidenti critici hanno colpito organizzazioni del settore pubblico (41%), seguito dal quello IT (15%) e finanziario (13%).

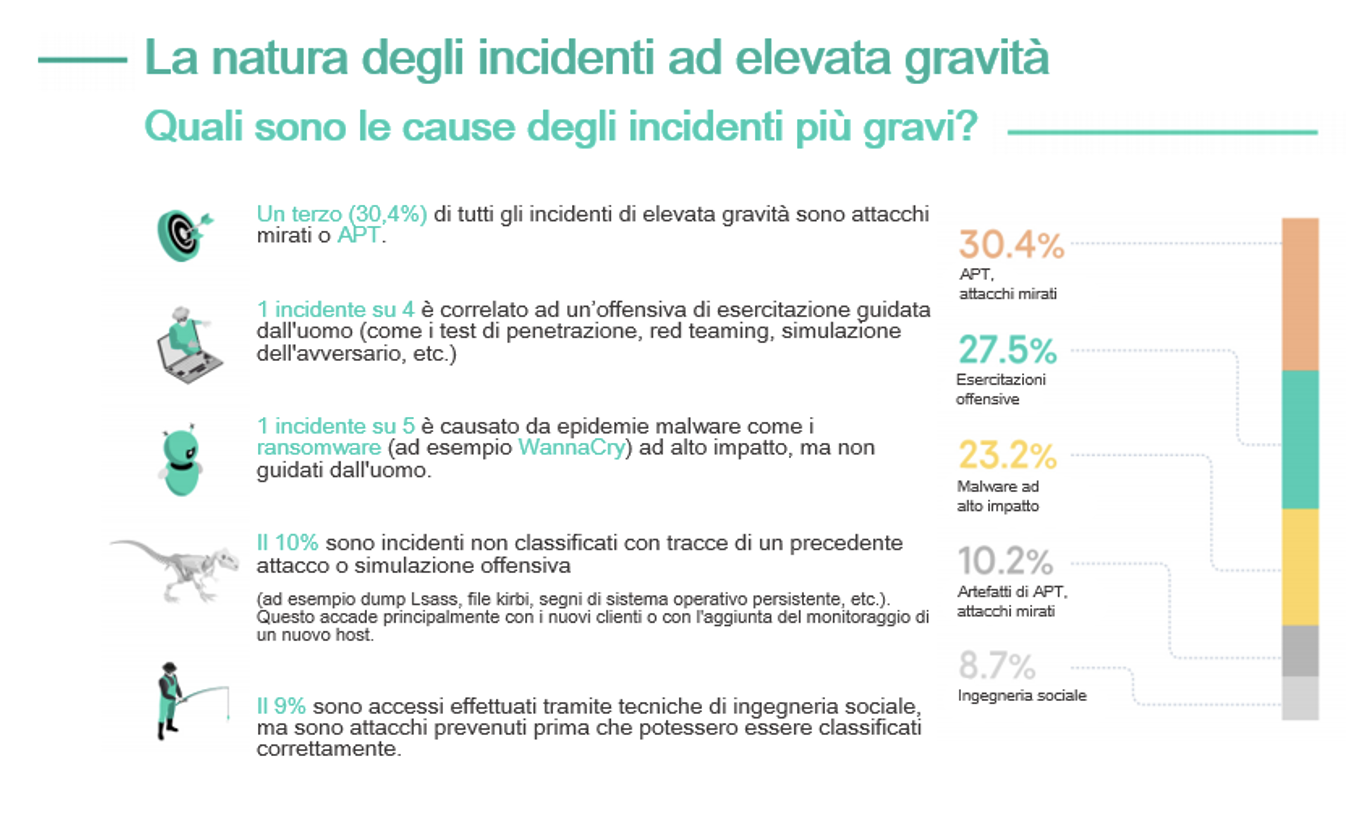

Quasi un terzo (30%) degli incidenti critici erano relativi ad attacchi mirati causati dall’uomo mentre il 23% degli incidenti di elevata gravità è stato classificato come epidemia di malware ad alto impatto, compresi i ransomware. Nel 9% dei casi, i criminali informatici hanno ottenuto accesso all’infrastruttura IT aziendale utilizzando tecniche di ingegneria sociale.

Gli esperti di Kaspersky hanno anche osservato che le APT attuali sono state rilevate insieme ad artefatti di precedenti attacchi avanzati, suggerendo che se un’organizzazione risponde a una minaccia sofisticata, viene spesso attaccata una seconda volta, probabilmente dallo stesso threat actor. Inoltre, nelle organizzazioni vittime di APT gli esperti hanno osservato segni di simulazione del comportamento di un avversario, come il red teaming, o una valutazione delle capacità di sicurezza operativa di un’azienda attraverso una sofisticata simulazione di attacco.

“Il nostro studio ha rilevato che gli attacchi mirati sono piuttosto comuni: più di un quarto (27%) delle organizzazioni ne ha subito uno. La buona notizia è che le organizzazioni potenzialmente a rischio di tali attacchi sono a conoscenza dei loro rischi e hanno i mezzi per affrontarli. Queste organizzazioni adottano servizi che le aiutano a valutare le proprie capacità di difesa, come il red teaming, oltre a chiedere aiuto ad esperti in grado di fermare i criminali informatici”, ha commentato Gleb Gritsai, Head of Security Services di Kaspersky.

Per proteggere la propria organizzazione da APT e altri attacchi avanzati, Kaspersky consiglia di:

- I servizi dedicati possono proteggere dalle minacce di alto profilo. Il servizio Kaspersky Managed Detection and Response può aiutare a identificare e fermare gli attacchi nelle loro fasi iniziali, prima raggiungano i loro obiettivi.

- Utilizzare un toolkit dedicato per un’efficace protezione degli endpoint e per il rilevamento delle minacce; e servirsi di prodotti per rilevare e correggere tempestivamente anche le minacce nuove ed evasive. Kaspersky Optimum Framework include il set essenziale di protezione degli endpoint potenziato con EDR e MDR.

- Fornire al proprio team SOC l’accesso alle informazioni più recenti sulle minacce informatiche e aggiornarlo regolarmente con una formazione professionale.

- Fornire ai dipendenti una formazione di base sulla sicurezza informatica, poiché molti attacchi mirati iniziano con phishing o altre tecniche di ingegneria sociale.

[1] Dal quarto trimestre del 2020 il servizio era disponibile in mercati selezionati. È stato lanciato a livello globale nel primo trimestre del 2021.