[section_title title=Minacchi: chi? dove e come colpiscono?]

Tornando a parlare degli attacchi, quali sono i bersagli di queste minacce?

Esistono due tipologie principali di attacco per quanto riguarda la parte tecnologica. Uno detto volumetrico, che si basa semplicemente sul fatto di generare grandi quantità di traffico per congestionare tutta la banda internet della vittima. Così il sito viene reso indisponibile ed il negozio virtuale, ad esempio, non riesce più a vendere i propri prodotti online con tutte le conseguenze che ne derivano.

Questi attacchi sfruttano tipicamente dei meccanismi di riflessione per cui utilizzano protocolli o applicazioni terze vulnerabili usate come specchio per rigenerare traffico verso la vittima vera e propria dell’attacco, che quindi viene messa fuori uso dalla grande quantità di traffico generato.

L’altra modalità di attacco consiste negli attacchi applicativi. Questi sono basati su minori quantità di traffico ma sono fatti da traffico più intelligente che mira a simulare più fedelmente i comportamenti degli utenti legittimi e quindi ad andare a bloccare i siti web, i DNS, o i servizi di posta elettronica tramite un incremento di richieste apparentemente legittime. Gli attacchi applicativi richiedono più astuzia da parte di chi sviluppa i tool e gli strumenti per fare questo tipo di attività e quindi tipicamente sono più mirati verso determinate vittime. Pensiamo ad esempio al sito di aste online in cui qualcuno riesce a simulare un attacco che genera molte richieste di partecipazione all’asta fino a che il sito raggiunge la sua massima capacità e non riesce più a gestire altre richieste. In questo caso chi aveva fatto l’ultima offerta prima di questo attacco si aggiudica l’oggetto del contendere.

Per quanto riguarda le vittime e le motivazioni alla base degli attacchi?

Da un lato c’è un motivo prettamente economico: vengono attaccate aziende che fanno business online a scopo di ricatto o a scopo di concorrenza sleale. Vengono venduti addirittura su internet servizi per lanciare attacchi DDoS, quindi si monetizza anche direttamente su questo tipo di tool. Vengono attaccati i propri concorrenti sui siti di giochi online ad esempio, per poter vincere e tagliare fuori gli altri contendenti.

C’è poi un motivo di protesta o di vandalismo legato a eventi sociopolitici e geopolitici per cui non c’è un tornaconto dell’attacco, ma c’è un intento di protesta o di puro vandalismo nell’atto di bloccare l’accesso a determinati siti.

A livello di aziende ci sono dei settori che sono più colpiti di altri?

Sicuramente le vittime appartengono a quei settori dove circolano più soldi in tempo reale. Vediamo molti siti di scommesse online, casinò online essere vittime di questo tipo di attacco soprattutto per ragioni di ricatto economico o di concorrenza sleale. Pensiamo a un sito di scommesse online che è indisponibile per dieci minuti prima dell’inizio della partita clou dell’anno: perde business a favore dei concorrenti.

Oltre a questi, i siti degli enti finanziari o degli enti di governo, spesso per altre ragioni.

E come accennavamo prima i siti di giochi di ruolo online che sono coinvolti in schermaglie tra giocatori che tentando di mettere fuori gioco l’avversario creando danno al server stesso.

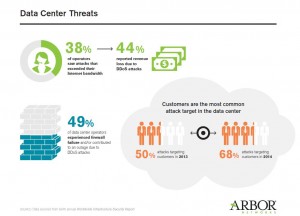

Dal report emerge che uno degli obiettivi privilegiati degli attacchi sono i datacenter. Perché ci si focalizza su questo tipo di  strutture?

strutture?

Il datacenter è vittima dell’attacco perché è un danno collaterale dell’attacco verso i suoi clienti. E’ piuttosto preoccupante che più di terzo degli intervistati ha registrato degli attacchi che hanno congestionato tutta la banda del datacenter: questo vuol dire che se un cliente di quel datacenter è attaccato anche tutti gli altri clienti verranno coinvolti come danno collaterale e non potranno più offrire i propri servizi su internet. Si tratta di una cosa molto grave perché implica che non è necessario essere la vittima prescelta dell’attacco, ma si può essere vittime “collaterali”.

Un altro ambito che deve prestare particolare attenzione alla sicurezza è sicuramente quello della Pubblica Amministrazione. Una recente ricerca dell’Università La Sapienza di Roma ha stimato intorno ai 10.000 i cyber attacchi diretti agli enti statali. Numeri, che con l’adozione del recente decreto della presidenza del Consiglio che spinge la PA verso la digitalizzazione sono destinati ad aumentare. Sono dati che confermate anche voi?

Al momento non abbiamo numeri precisi per questo campo. C’è da dire che quando si parla di attacchi informatici in generale la numerosità dipende molto dalle modalità di rilevamento di questi attacchi. Spesso se l’azienda o la pubblica amministrazione non ha nemmeno gli strumenti di visibilità per capire cosa sta succedendo potrebbe anche non accorgersi degli attacchi e delle intrusioni informatiche. Quindi sicuramente vedremo un aumento degli attacchi nei prossimi anni perché ci sarà un aumento delle tecnologie per il loro rilevamento. A proposito della digitalizzazione della pubblica amministrazione, vorrei sottolineare l’estrema criticità di questa iniziativa, da un punto di vista sia di protezione della disponibilità dei servizi – perché nel momento in cui si danno dei servizi al cittadino tramite internet è necessario poi che siano disponibili 24 ore su 24 e non siano soggetti ad attacchi di DDoS – e sia per l’estrema delicatezza delle informazioni conservate – che riguardano ad esempio i sistemi sanitari, i sistemi finanziari, penso alla raccolta delle tasse, dichiarazioni dei redditi e simili. Questi dovrebbero essere a mio parere i punti dove l’attenzione alla criticità della protezione dei servizi dovrebbe essere massima. Noi stiamo vedendo anche qui un incremento dell’interesse che però mi augurerei aumenti ancora di più nei prossimi mesi.

E per arginare il fenomeno cosa potrebbe fare la pubblica amministrazione?

Sicuramente un fatto critico che notiamo anche nei risultati della nostra survey è quello di dotarsi di tecnologie e di personale dedicato all’analisi della sicurezza. E’ necessario avere gli strumenti giusti per vedere cosa succede all’interno della propria rete ed essere in grado di prevenire e rilevare gli eventuali problemi e allo stesso tempo questi strumenti devono essere utilizzati da personale altamente qualificato. Non bisogna illudersi che installando il tal prodotto questo per magia ci protegga da ogni tipo di attacco. E’ necessario che ci siano operatori dedicati all’analisi degli eventi di sicurezza dotati degli strumenti idonei per vedere cosa accade in dettaglio all’interno di queste reti che stanno diventando sempre più complesse.