Un nuovo Patch Tuesday e il primo del 2021. Sembra che l’anno inizi con un conteggio di vulnerabilità leggermente più basso da parte di Microsoft, ma viene rilevato un maggior mix, poiché stanno risolvendo una vulnerabilità già particolarmente sfruttata (CVE-2021-1647) e una dichiarata pubblicamente (CVE-2021-1648). Microsoft ha risolto un totale di 83 CVE questo mese con aggiornamenti per Windows OS, Edge (basato su HTML), Office, Visual Studio, .Net Core, .Net Repository, ASP .Net, Azure, Malware Protection Engine e SQL Server.

Microsoft Defender ha ricevuto un aggiornamento per risolvere una vulnerabilità di Remote Code Execution attivamente sfruttata (CVE-2021-1647). Microsoft aggiorna frequentemente le definizioni di malware e il motore di protezione dal malware e ha già spinto l’aggiornamento per risolvere la vulnerabilità. Per le organizzazioni che prevedono l’aggiornamento automatico non dovrebbe essere richiesta alcuna azione, ma una delle prime iniziative che un hacker cercherà di sviluppare è quella di interrompere la protezione contro le minacce su un sistema in modo che gli aggiornamenti delle definizioni e del motore di protezione siano bloccati. Per questo motivo, si consiglia di assicurarsi di avere la versione 1.1.17700.4 o superiore di Microsoft Malware Protection Engine.

Microsoft ha risolto un’importante vulnerabilità in splwow64 che potrebbe consentire a un aggressore di incrementare il proprio livello di privilegio. La vulnerabilità (CVE-2021-1648) riguarda Windows 8.1, Windows 10 e le relative build di server. La vulnerabilità potrebbe anche consentire la divulgazione di informazioni. Una divulgazione pubblica significa che sono state rilasciate esternamente informazioni sufficienti, o una prova di concetto, dando agli attori della minaccia tempo supplementare per sviluppare un exploit. In questo caso i primi dettagli su questo CVE sono stati rilasciati il 15 dicembre dall’Iniziativa Zero Day.

Team di sviluppo consapevoli: i migliori alleati dei Patch Tuesday

Microsoft ha rilasciato nuovamente un fix per Secure Boot che è stato originariamente rilasciato nel febbraio 2020. CVE-2020-0689 è una funzionalità di sicurezza che bypassa le vulnerabilità che hanno avuto un impatto sul sistema operativo Windows e che potrebbe bypassare l’avvio sicuro e installare software non affidabile. La nuova release fornisce una risoluzione più completa della vulnerabilità, ma presenta alcuni problemi noti. Ci sono alcuni conflitti di firmware OEM e di impostazioni BitLocker che potrebbero presentare delle criticità. Per maggiori informazioni consultare i dettagli nella pagina di aggiornamento.

Le vulnerabilità critiche di questo mese sembrano risiedere tutte nel sistema operativo, nel browser e nel motore di protezione dal malware, ma non bisogna dimenticare gli altri aggiornamenti. Mentre gli aggiornamenti SQL, .Net Core, ASP .Net e altri strumenti di sviluppo di questo mese stanno risolvendo solo importanti vulnerabilità di gravità, la toolchain di sviluppo è un’area di preoccupazione. I team di sviluppo devono essere consapevoli di quali strumenti stanno utilizzando e a quali vulnerabilità possono essere esposte.

Non solo Microsoft pensa ad aggiornare la sicurezza

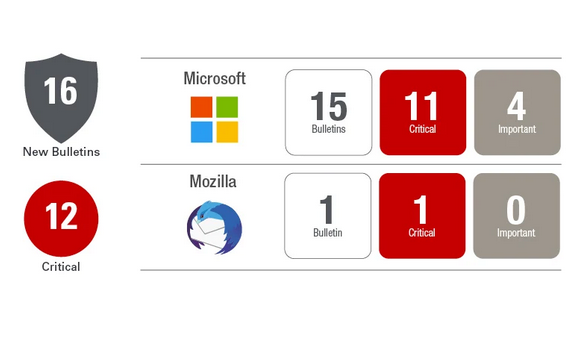

Oltre al Patch Tuesday di Microsoft, questo mese ci sono stati diversi aggiornamenti di Adobe e un aggiornamento di sicurezza per Mozilla Thunderbird che è fondamentale.

Adobe ha pubblicato aggiornamenti per Adobe Bridge, Captivate, InCopy, Campaign Classic, Animate, Illustrator e Photoshop. Adobe Bridge ha risolto due vulnerabilità critiche, il resto degli aggiornamenti risolve una vulnerabilità critica e una importante. Adobe ha dato priorità alla versione Adobe Campaign Classic come priorità 2, il resto si conferma priorità 3. Per informazione, la priorità di Adobe si distingue in tre livelli. Una priorità 2 ha un rischio elevato e si prevede di risolverla entro 30 giorni. La priorità 3 indica che il prodotto o il tipo di vulnerabilità non è stato storicamente preso di mira, quindi si consiglia di fare l’aggiornamento a discrezione. Date queste indicazioni, gli amministratori dovrebbero cercare di aggiornare Adobe Campaign Classic nella consueta manutenzione mensile. Il resto degli aggiornamenti dovrebbe essere valutato e aggiornato nel modo più ragionevole possibile, poiché non è mai bene utilizzare vecchie versioni di software.

Adobe Flash Player è arrivato a fine corsa in data 31 dicembre 2020. A questo punto le aziende dovrebbero rimuovere l’applicazione, storicamente molto mirata, dai propri ambienti, se non è stato già fatto. Se è necessario continuare a far funzionare Flash per qualsiasi motivo specifico, dovrebbero esserci delle eccezioni da valutare in circostanze controllate. Inoltre, Adobe ha lavorato con Harman per il supporto esteso di transizione per i clienti aziendali. È necessario contattare Harman per ottenere servizi aggiuntivi o di nuovo supporto. Per i dettagli consultare la pagina Flash Player Enterprise End-of-Life.