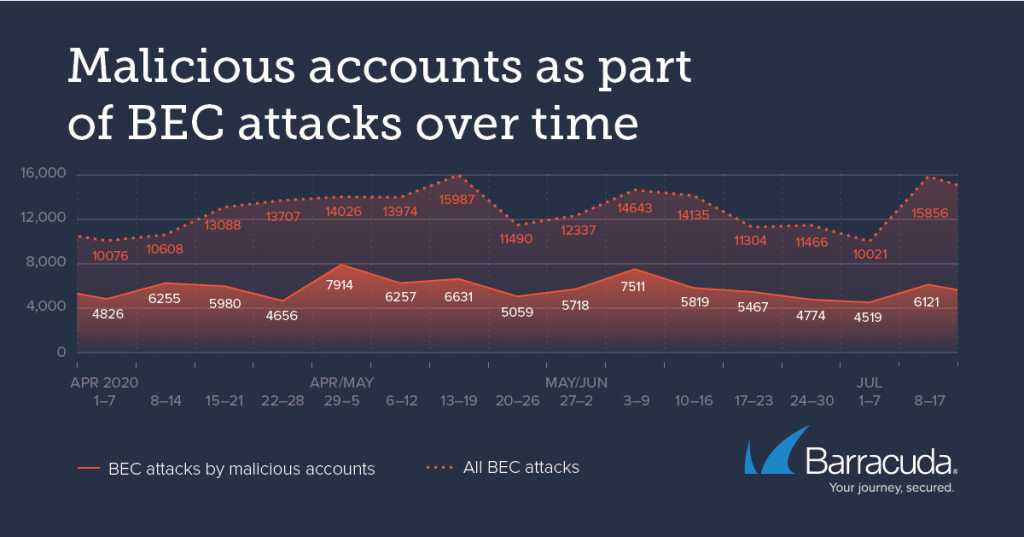

Dall’inizio del 2020, i ricercatori di Barracuda hanno identificato 6.170 account che utilizzano Gmail, AOL e altri servizi di posta elettronica e sono stati responsabili di oltre 100.000 attacchi BEC a quasi 6.600 aziende. In effetti, dal 1 aprile, gli account malevoli hanno causato il 45% di tutti gli attacchi BEC rilevati.

La minaccia

Account malevoli – i criminali informatici registrano account di posta elettronica con servizi legittimi per utilizzarli in attacchi di impersonificazione e BEC. Elaborano attentamente questi messaggi e, nella maggior parte dei casi, utilizzano questi account solo poche volte per evitare il rilevamento o il blocco da parte dei fornitori di servizi di posta elettronica. Ognuno di questi indirizzi e-mail utilizzati negli attacchi BEC è definito come un account malevolo e fornisce informazioni su come i cybercriminali utilizzano gli account e-mail.

I dettagli

Gli account malevoli sono stati responsabili del 45% di tutti gli attacchi BEC rilevati dal 1 aprile 2020. Questi hacker hanno creato attacchi multipli, colpendo più aziende dagli stessi account e-mail.

Il servizio di posta elettronica preferito dai criminali informatici è Gmail perché è accessibile, gratuito, ci si registra con facilità e ha una reputazione abbastanza elevata da passare attraverso i filtri di sicurezza della posta elettronica.

Nonostante lo stesso indirizzo e-mail venga utilizzato più volte, gli hacker cambiano i nomi visualizzati nei loro tentativi di impersonificazione.

La maggior parte delle volte, i criminali informatici non usano gli stessi account per un lungo periodo di tempo. In effetti, i ricercatori di Barracuda hanno notato che il 29% degli account malevoli viene utilizzato solo per un periodo di 24 ore. Esistono diversi ragioni che spiegano la breve durata di questi account:

- Gli account malevoli possono essere segnalati e sospesi dai provider di posta elettronica

- È facile per i cybercriminali registrare nuovi account

- Una volta effettuati alcuni attacchi, i cybercriminali possono abbandonare temporaneamente un account e riutilizzarlo dopo un lungo periodo di tempo

Se la maggior parte degli account viene utilizzata dagli hacker per un breve periodo di tempo, alcuni sono stati tuttavia utilizzati per oltre un anno. Non è insolito che i criminali informatici riutilizzino lo stesso indirizzo e-mail per altri attacchi dopo una lunga pausa.

Gli attacchi BEC sono per natura altamente targettizzati. Dopo un periodo iniziale di ricerca, i cybercriminali saranno in grado di “impersonare” un dipendente o un partner commerciale in un attacco via e-mail. La prima e-mail viene solitamente utilizzata per stabilire un contatto e un rapporto di fiducia. Gli hacker si aspettano sempre una risposta al loro attacco BEC. Pertanto, questi attacchi hanno un volume contenuto e sono altamente personalizzati per garantire maggiori probabilità di risposta. Il numero di attacchi e-mail inviati da account malevoli varia da 1 a oltre 600 e-mail, con una media di soli 19.

Dopo aver analizzato gli attacchi rivolti a 6.600 aziende, i ricercatori di Barracuda hanno scoperto che, in molti casi, gli hacker utilizzano gli stessi indirizzi e-mail per colpire aziende diverse: in un caso, un unico account ha attaccato 256 aziende – il 4% di quelle prese in esame da questa ricerca.

Come proteggere l’azienda dagli account malevoli

Investire nella protezione contro gli attacchi Business Email Compromise. I criminali informatici progettano attacchi BEC per aggirare i gateway di posta elettronica. Ecco perché usano ogni account malevolo solo in un piccolo numero di attacchi per evitare il rilevamento. Sfruttare l’intelligenza artificiale per identificare mittenti, richieste e altre comunicazioni insolitE aiuterà a rilevare gli attacchi BEC e altre frodi.

Bloccare i messaggi dagli account malevoli. Identificare gli account utilizzati dagli hacker non è sempre facile. I criminali informatici utilizzano tecniche come lo spoofing che possono rendere difficile l’identificazione dell’account effettivo utilizzato in un attacco. Dato il piccolo volume di attacchi provenienti da un singolo account malevolo, è improbabile che la stessa azienda venga presa di mira da due diversi attacchi BEC provenienti dallo stesso account. Lavorare con un vendor in grado di condividere questo tipo di intelligence sulle minacce tra diverse aziende in tempo reale consente un livello di protezione maggiore.

Formare gli utenti per riconoscere attacchi di phishing mirati. La formazione degli utenti dovrebbe sempre far parte della strategia per la sicurezza delle aziende. Esse dovrebbero inoltre assicurarsi che i dipendenti sappiano riconoscere i messaggi provenienti dall’esterno dell’azienda e che siano a conoscenza delle ultime tattiche utilizzate dai criminali informatici.