Protezione dagli attacchi di impersonificazione, una maggiore protezione degli URL, un nuovo motore basato su machine learning per rilevare minacce emergenti, l’analisi delle immagini per l’estrazione di possibili password e la personalizzazione delle Guest Image di detonazione caratterizzano l’aggiornamento di FireEye Email Security – Server Edition.

La soluzione è stata completata da una serie di nuove funzionalità di difesa in risposta al mutato panorama delle minacce informatiche.

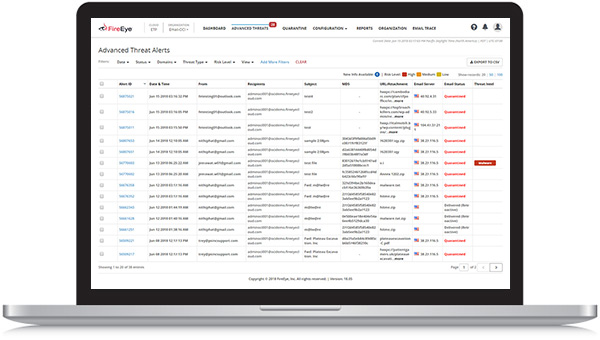

Nello specifico, FireEye Email Security – Server Edition continua a rilevare una media di oltre 14.000 email malevole per cliente al mese, che non vengono invece intercettate da altri servizi di email security.

Gli attacchi senza malware, infatti, stanno diventando una preoccupazione sempre più diffusa. Secondo l’ultimo FireEye Email Threat Report, il 19% di tutti gli attacchi senza malware nella prima metà del 2018 è stata di questa tipologia. Gli attacchi di impersonificazione continuano a essere significativi in quanto gli avversari stanno scoprendo che le persone, spesso, reagiscono a una email quando sembra provenire da un dirigente.

Da qui l’aggiunta di questa funzionalità a FireEye Email Security – Server Edition come risposta diretta al feedback dei clienti che stanno riscontrando un aumento delle email di impersonificazione che non vengono intercettate dai servizi di sicurezza esistenti.

Questa nuova funzionalità di FireEye protegge i dipendenti dal rischio di spoofing della visualizzazione del nome e dell’intestazione dell’email. Le intestazioni delle email in entrata vengono analizzate e incrociate con una policy riskware creata dall’amministratore. Le email con intestazioni che non sono in linea con la policy e/o mostrano segni di attività di impersonificazione possono essere contrassegnate.

Oltre alla protezione dagli attacchi di impersonificazione, FireEye Email Security – Server Edition incorpora diverse nuove funzionalità progettate per combattere i vettori delle minacce emergenti migliorando al contempo le prestazioni.

Alcune delle più rilevanti sono:

- Personalizzazione della detonazione degli allegati (Guest Image): esiste una quantità crescente di malware programmati per l’esecuzione in determinate circostanze, per eludere il rilevamento da parte della sandbox. Queste tecniche di evasione, in genere, limitano l’esecuzione dei file in base al comportamento dell’azienda di destinazione dell’attacco. Gli amministratori possono ora creare una guest image che può “ingannare” il file, ad esempio, creando la cronologia del browser o definendo “file aperti di recente”.

- Riscrittura completa dell’URL: questa nuova funzionalità di sicurezza garantisce un maggiore livello di sicurezza da link malevoli tramite la riscrittura di tutti gli URL contenuti in un’email.

- Password nelle immagini: in risposta diretta alle più recenti tecniche di attacco rilevate dai team di incident response di FireEye e ad un rapido ciclo di innovazione, il motore di rilevamento avanzato Multi-Vector Virtual Execution (MVX) può ora utilizzare password incorporate come immagini all’interno delle email per analizzare i relativi file protetti da password. La maggior parte delle sandbox non è in grado di analizzare i file protetti da password.

- Nuovo motore di machine learning: il motore di machine learning di FireEye, MalwareGuard, è ora disponibile per FireEye Email Security – Server Edition. In fase di sviluppo da due anni, questo motore di rilevamento aiuta a difendersi da minacce nuove ed emergenti che spesso bypassano le soluzioni di sicurezza tradizionali. Utilizzando i modelli di machine learning preparati con set di dati raccolti dai ricercatori FireEye e Mandiant a seguito di attacchi reali, MalwareGuard classifica intelligentemente i malware senza il coinvolgimento umano e prima che le signatures siano disponibili.