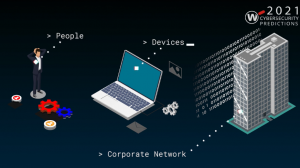

Gli esperti del Threat Lab di WatchGuard prevedono che nel 2021 i criminali informatici troveranno nuovi modi per attaccare le persone, le loro case e i loro dispositivi, al fine di trovare un varco per accedere alle reti aziendali a cui si collegano i “remote workers”.

Sempre secondo WatchGuard, la pandemia globale ha rapidamente accelerato il passaggio al lavoro da remoto, portando i dipendenti a operare al di là della protezione firewall aziendale e creando nuovi spazi di vulnerabilità importanti che attireranno i malintenzionati. I cyber criminali sfrutteranno in particolare le emozioni e i sentimenti di paura legati all’emergenza sanitaria e alla situazione economico-politica per sferrare i loro attacchi.

10 previsioni del Threat Lab di WatchGuard per il 2021

- L’automazione porterà a una crescita delle campagne di spear phishing

Lo spear phishing è una tecnica di attacco rivolta verso una sola persona o un’organizzazione che si basa sull’invio di e-mail malevole molto convincenti che includono dettagli specifici e accurati su un particolare soggetto all’interno di un’azienda. Si tratta di una tiplogia di attacco ad alto rendimento per gli hacker ma che richiede processi manuali dispendiosi in termini di tempo. Nel 2021, per WatchGuard, gli attaccanti sfrutteranno i nuovi strumenti di automazione per semplificare gli aspetti manuali della creazione di queste campagne ed estrarre dati precisi e specifici delle vittime dalle reti dei social media e dalle pagine web aziendali, il che porterà a un aumento notevole del volume di email di spear phishing che gli attaccanti potranno inviare contemporaneamente, anche se saranno probabilmente meno sofisticate e più facili da individuare rispetto a quelle tradizionali generate manualmente. Molti di questi attacchi di spear phishing automatizzati faranno leva sui timori relativi alla pandemia.

- I provider di hosting cloud prenderanno provvedimenti contro gli abusi informatici

Il 2021 sarà l’anno in cui i provider di hosting cloud come Amazon, Google e Microsoft inizieranno finalmente a reprimere il phishing e altre attività malevole che sfruttano la loro buona reputazione e i loro servizi. Gli attaccanti ultimamente hanno utilizzato campagne di phishing con e-mail che rimandano a form falsificati con domini che appaiono legittimi di queste società. Nel 2021, prevediamo che questi provider di hosting cloud inizieranno a reprimere pesantemente il phishing e altre truffe implementando strumenti automatizzati che individuano portali di autenticazione falsificati.

- Gli hacker infesteranno le ret domestiche con i worm

Il lavoro da remoto rimarrà una costante anche nel 2021. Di conseguenza, i criminali informatici cambieranno strategia sferrando attacchi mirati ai dipendenti in smart working. Gli hacker spesso includono moduli di funzionalità worm nel loro malware, per spostarsi lateralmente verso altri dispositivi su una rete. Sfrutteranno così le reti domestiche poco protette come mezzo per accedere ai preziosi dispositivi endpoint aziendali. Cercando deliberatamente e infettando i laptop e i dispositivi connessi di proprietà dell’azienda sulle reti domestiche, gli aggressori potrebbero in ultima analisi compromettere le reti aziendali.

- Smart charger e “homebrew” apriranno la strada a violazioni di smart car

È da un po’ di tempo che non si verifica una grossa violazione alle smart car. Nel 2021, crediamo che questo trend si interromperà e che un hacker sfrutterà gli smart charger. Prevediamo che nel prossimo anno ricercatori di sicurezza e/o hacker identificheranno e dimostreranno una grave vulnerabilità in un charger per smart car. Ciò potrebbe permettere di interrompere l’uso della smart car impedendone la ricarica o persino risultare in un ransomware che impedisce all’auto di caricarsi fino a quando non si paga il riscatto.

Potremmo anche assistere a casi di “homebrew” (installazione di software non autorizzato) da parte di appassionati esperti di tecnologia che amano bypassare i controlli di sicurezza per sbloccare tutta la potenza dei loro “gioielli tecnologici”: oltre a interferire con la possibilità di installare successivi aggiornamenti di sicurezza forniti dal produttore, queste operazioni potrebbero aprire la strada a possibili attacchi informatici da parte di hacker.

- Gli utenti si ribelleranno chiedendo di regolamentare la privacy degli smart device

Gli smart device sono diventati pervasivi nelle nostre vite. Assistenti digitali come Alexa, Google Assistant e Siri guardano e ascoltano tutto ciò che accade nelle nostre case. Alcuni dispositivi indossabili (wearable) tracciano e rilevano parametri di salute critici, come la frequenza con cui ci muoviamo, il nostro battito cardiaco, il nostro ECG e ora anche i nostri livelli di ossigeno nel sangue. Aggiungete a questo gli algoritmi di machine learning (ML) che le aziende tecnologiche impiegano per correlare i big data degli utenti, ed è chiaro che le aziende sanno di più sulla nostra vita privata rispetto ai nostri amici più cari. Nel 2021 crescerà questa consapevolezza e gli utenti inizieranno a richiedere ai legislatori di regolamentare le aziende produttrici di dispositivi IoT affinché proteggano la privacy e i dati degli utenti.

- Con l’aumento dello smart working gli attaccanti colpiranno VPN e RDP

Mentre molte aziende in passato utilizzavano poco soluzioni RDP (Remote Desktop Protocol) e VPN (Virtual Private Networking), questi servizi con lo smart working diffuso sono diventati i pilastri per consentire ai dipendenti di accedere ai dati e ai servizi aziendali al di fuori del tradizionale perimetro di rete. Nel 2021, WatchGuard prevede che gli attacchi informatici contro RDP, VPN e server di connessione remota raddoppieranno mediante l’uso di credenziali rubate, exploit e un’attività brute-force vecchio stile.

- Gli attaccanti individueranno lacune di sicurezza negli endpoint legacy

Una parte significativa delle aziende si affida ancora a vecchi sistemi operativi per svariate ragioni. Gli hacker lo sanno e cercano il modo per trarne vantaggio. È ironico che l’aumento del lavoro da remoto coincida con lo stesso anno in cui Microsoft ha interrotto il supporto esteso di alcune delle versioni più popolari di Windows – 7 e server 2008. Nel 2021, ci aspettiamo che i criminali informatici cerchino una falla di sicurezza significativa in Windows 7 nella speranza di sfruttare endpoint legacy su cui gli utenti a casa non possono facilmente applicare patch.

Una parte significativa delle aziende si affida ancora a vecchi sistemi operativi per svariate ragioni. Gli hacker lo sanno e cercano il modo per trarne vantaggio. È ironico che l’aumento del lavoro da remoto coincida con lo stesso anno in cui Microsoft ha interrotto il supporto esteso di alcune delle versioni più popolari di Windows – 7 e server 2008. Nel 2021, ci aspettiamo che i criminali informatici cerchino una falla di sicurezza significativa in Windows 7 nella speranza di sfruttare endpoint legacy su cui gli utenti a casa non possono facilmente applicare patch.

- Ogni servizio senza MFA subirà una violazione

Secondo i ricercatori di WatchGuard, nessun servizio su Internet è al sicuro dalle intrusioni informatiche se non utilizza l’autenticazione a più fattori (MFA). Sul dark web e nei numerosi forum clandestini sono disponibili miliardi di nomi utente e password frutto di varie violazioni di dati e se ne aggiungono milioni ogni giorno. Sappiamo che è audace dirlo, ma con la prevalenza di attacchi alle procedure di autenticazione automatizzati prevediamo che nel 2021 ogni servizio per cui non sia stata abilitata l’MFA subirà una violazione o una compromissione degli account.

- I truffatori sfrutteranno la paura della pandemia durante il 2021

Gli esperti di tecniche di social engineering sanno che gli esseri umani prendono decisioni guidate dallo stato d’animo durante emozioni intense. Con la seconda ondata di Coronavirus, le persone rimarranno probabilmente in uno stato generale di disagio e forte componente emotiva per tutto il 2021. Aspettiamoci di vedere molte campagne di phishing e di social engineering che sfrutteranno la paura e il senso di incertezza dovuti alla pandemia e alla situazione economica.

- Gli attacchi prenderanno di mira i bambini per arrivare ai genitori

Sempre per WatchGuard, potremmo anche assistere ad attacchi mirati di spear phishing nel 2021 con una svolta particolare. Mentre gli attacchi di spear phishing prendono di mira i dipendenti, questi nuovi attacchi potrebbero prendere di mira i membri della famiglia del dipendente. Se il criminale riesce a inserire il proprio malware sulla rete domestica, ha maggiori possibilità di arrivare al tuo computer aziendale. Meglio separare il computer aziendale dagli altri dispositivi connessi sulla rete domestica. Una VPN potrebbe non essere sufficiente per proteggersi da un’infezione locale.