Cosa c’è da sapere sugli strumenti di Secrets Management? Ce lo spiega in questo contributo Simone Mola (in foto), Regional Sales Manager di Thales.

Cosa c’è da sapere sugli strumenti di Secrets Management? Ce lo spiega in questo contributo Simone Mola (in foto), Regional Sales Manager di Thales.

Buona lettura.

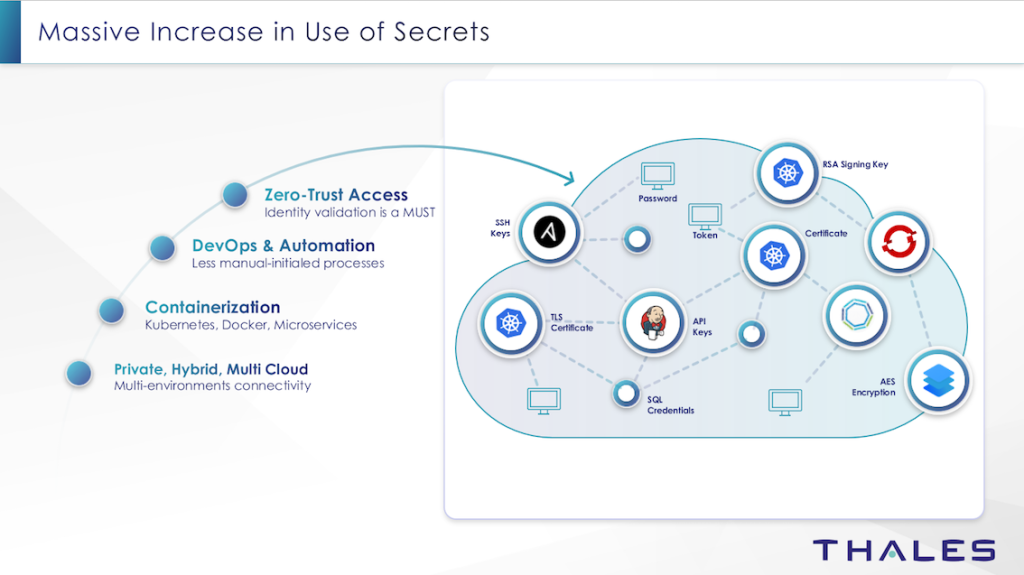

Le moderne applicazioni, sia in cloud che on-premise, hanno accelerato l’esigenza di soluzioni che consentano di gestire correttamente le credenziali riservate. Quelle credenziali che regolano l’accesso ai dati quando vengono trasferiti tra le applicazioni. Parliamo, ad esempio, dell’invio di informazioni da una pagina web, oppure della richiesta di un’API sicura, o dell’accesso a un database cloud o altri casi legati ai processi di trasformazione digitale. Tuttavia, affinché il controllo sia efficace, le aziende devono gestire i codici privilegiati durante l’intero ciclo di vita. Funzionalità queste garantite dagli strumenti di Secrets Management.

Cosa si intende per codice digitale?

La definizione più semplice è quella di una credenziale di autenticazione digitale, di cui l’esempio più noto è la password. I codici si riferiscono a informazioni private fondamentali per sbloccare risorse protette o informazioni sensibili in strumenti, applicazioni, container, ambienti DevOps e cloud-native. Con la proliferazione di unità legate a computer, dispositivi IoT, app, API, container e microservizi, i codici legati alle singole funzioni sono aumentati a dismisura. Il che ha reso necessaria la loro gestione automatizzata per limitare la possibilità e l’impatto di una compromissione.

Le sfide del Secrets Management

Una cattiva gestione dei codici digitali può esporre a rischi informatici. Il Report Data Breach Investigations del 2023 di Verizon indica che le credenziali compromesse sono il vettore principale tramite il quale gli attaccanti riescono a entrare nei sistemi. Sebbene il fattore umano sia coinvolto nel 74% delle violazioni di dati, le credenziali rubate consentono agli hacker di muoversi lateralmente all’interno della rete aziendale, acquisendo privilegi. Oltre l’80% delle violazioni su applicazioni basate sul web viene attribuito a credenziali rubate. Inoltre, quanto più complessi sono i codici digitali da gestire in azienda, tanto più difficile sarà archiviare e tracciare tutti i dati.

Dispersione dei codici e mancanza di una visibilità completa

I codici sono anche inseriti come credenziali memorizzate nelle applicazioni containerizzate, nelle piattaforme di Robotic Process Automation (RPA), nelle applicazioni business-critical e nelle pipeline di Continuous Integration/Continuous Deployment (CI/CD), generando una presenza pervasiva di codici digitali. In alcune aziende, si possono generare migliaia di codici SSH e, i metodi decentralizzati con cui gli amministratori e gli altri membri del team IT gestiscono queste informazioni, complicano la situazione. Serve una visibilità unificata su tutti gli ecosistemi IT per evitare falle nella sicurezza e difficoltà di auditing.

Codici predefiniti e strumenti DevOps

Le credenziali predefinite ‘hardcoded’ sono spesso distribuite e implementate con applicazioni e dispositivi IoT e sono facili da decifrare utilizzando strumenti di scansione e attacchi di tipo tradizionale. Gli ambienti DevOps amplificano ulteriormente la gestione dei codici digitali poiché i team utilizzano decine di architetture, configurazioni e altri strumenti come Ansible o Docker, affidandosi all’automazione e ad altri script che richiedono dati riservati per poter funzionare.

La necessità di soluzioni e best practices

I principi di un processo di Secrets Management efficace ed efficiente sono i seguenti:

- Realizzare un inventario completo delle informazioni riservate per assicurare la protezione.

- Delineare una completa policy di Secrets Management con regole rigorose che disciplinino i codici (potenza, scadenza, revoca) e vietare l’uso di informazioni predefinite o codificate.

- Automatizzare, automatizzare, automatizzare, riducendo l’elemento umano dal processo.

- Crittografare i dati utilizzando una soluzione di Key Management, per memorizzare e gestire le chiavi, fornendole automaticamente quando necessario.

- Variare frequentemente le informazioni sensibili.

- Dividere i compiti e differenziare i dati utili dai codici.

- Gestire i privilegi rispettando il principio del minimo privilegio e solo in base a ciascun ruolo.

- Rilevare gli accessi non autorizzati e assicurarsi di avere un processo solido per il monitoraggio e l’identificazione degli accessi non autorizzati.

- Educare i dipendenti di tutti i reparti sulle migliori policy di Secrets Management.

Come scegliere un valido strumento di Secrets Management

Ogni cloud provider dispone di un proprio servizio. Ad esempio, AWS consiglia AWS secret manager, mentre Google consiglia il suo secret manager e Azure Key Vault. In un ambiente multi-cloud, è necessaria una soluzione di gestione dei codici che abbracci i vari cloud provider e occorre valutare l’utilizzo di una soluzione neutrale di gestione dei codici in ambito multi-cloud.

Elementi da considerare per scegliere la soluzione giusta

- Effettuare una ricerca di mercato e identificare le migliori soluzioni anche open-source.

- Considerare le proprie esigenze e i casi d’uso specifici analizzando se gli strumenti identificati potranno soddisfare le esigenze future e valutare le soluzioni di integrazione scalabili con il supporto di un’ampia gamma di plugin.

- Valutare il livello di sicurezza e crittografia fornito dallo strumento.

- Considerare la facilità di integrazione con altri strumenti e sistemi. La piattaforma ideale deve essere agnostica e deve funzionare in ambienti IT cloud e legacy, supportando le piattaforme cloud più comuni, come Kubernetes e Docker.

- Valutare il livello di supporto e di documentazione fornito dal vendor.

- Considerare i costi e i vincoli di budget, i costi nascosti possono aumentare le spese.

- Tenere presente i requisiti di sovranità dei dati e di conformità per ogni giurisdizione.

- Valutare di effettuare un proof of concept prima di prendere una decisione definitiva.

In conclusione, sui Secrets Management

Strumenti di Secrets Management, crittografia e key management aiutano le imprese a prevenire l’accesso non autorizzato a dati e sistemi sensibili. Tuttavia, affinché la protezione sia efficace e solida, le organizzazioni devono tenersi aggiornate sulle minacce emergenti e adattare le loro risposte di conseguenza.

Thales è un gruppo che ricopre da anni un ruolo primario nel mercato della difesa, dello spazio e aerospazio e della sicurezza digitale. In particolare, la divisione di Data Security di Thales è riconosciuta, sia a livello mondiale sia italiano, come leader nella protezione dei dati e della gestione delle chiavi crittografiche.

La soluzione CipherTrust di Thales, distribuita in Italia da Arrow Electronics, consente la protezione degli asset aziendali ed è una soluzione che si integra perfettamente con i servizi già adottati dalle imprese, offrendo una piattaforma capace di supportare anche le future integrazioni, in linea con i requisiti di conformità e le normative.