L’emergenza sanitaria legata al COVID-19 non sta rallentando l’operato dei cybercriminali, che continuano a intensificare gli sforzi per trarre vantaggio da questa situazione. Per questo, per aziende e organizzazioni di ogni dimensione, la sfida da affrontare è quella di garantire la continuità.

Da qui la proposta di Fortinet che, attraverso Antonio Madoglio, Director Systems Engineering Italy, offre un’analisi approfondita della tematica per fornire alle aziende spunti utili per garantire un livello ottimale di operatività e tenere alta la guardia, anche lavorando da remoto.

Da qui la proposta di Fortinet che, attraverso Antonio Madoglio, Director Systems Engineering Italy, offre un’analisi approfondita della tematica per fornire alle aziende spunti utili per garantire un livello ottimale di operatività e tenere alta la guardia, anche lavorando da remoto.

Il punto di partenza è che, anche se in questo momento molte realtà si stanno focalizzando, comprensibilmente, sui problemi di continuità aziendale, come la creazione di soluzioni ad hoc di smart working per i dipendenti, è bene non distogliere lo sguardo dalla sicurezza.

Questo aspetto, in particolare, è molto importante per quelle realtà che hanno un ruolo cruciale come gli ospedali e altri fornitori di infrastrutture critiche di primo e secondo livello, che non possono permettersi di sospendere le attività per un periodo di tempo prolungato.

La realtà è che quasi due terzi (il 65%) delle aziende mancavano di personale qualificato per mantenere efficaci le security operations già prima dei recenti avvenimenti. Ora, a causa delle disposizioni in merito al distanziamento sociale, il numero di dipendenti che si occupano di sicurezza è stato ulteriormente ridotto.

In ogni caso i team IT, già in overworking, stanno lottando per risolvere una serie di nuove criticità, pur mantenendo costanti i controlli relativi alla sicurezza, anche da remoto. Tutti questi fattori aumentano ulteriormente le possibilità che una violazione possa non essere rilevata.

Le aziende genereranno molti più dati e log di quanto non sia mai accaduto prima, visto che la maggior parte del traffico di rete interno avrà, probabilmente per la prima volta, origine al di fuori del perimetro della rete. E, dal momento che non è pratico cercare di analizzare manualmente tutti quei dati, l’esperienza dimostra che è verosimile perdere informazioni importanti.

Come far fronte alle sfide che si presentano?

Per far fronte alle sfide che nascono dall’incremento del rischio e dal personale addetto alla sicurezza ridotto all’osso, le aziende devono adottare una strategia di protezione, detection e response automatizzate. Anche quando si ha a disposizione uno staff completo di professionisti della sicurezza informatica preparati, le minacce sono diventate così sofisticate e il tempo di esecuzione di un attacco è diventato così breve, che l’intervento umano non è più una strategia di sicurezza praticabile.

Automatizzando l’Advanced Threat Protection, le aziende possono ora avere a portata di mano informazioni in tempo reale relative alla threat intelligence, che possono aiutare a identificare le minacce, combinate con una response intelligente in grado di fermarle in tempo reale.

Automatizzando l’Advanced Threat Protection, le aziende possono ora avere a portata di mano informazioni in tempo reale relative alla threat intelligence, che possono aiutare a identificare le minacce, combinate con una response intelligente in grado di fermarle in tempo reale.

La ricerca proattiva delle minacce e la correlazione automatizzata degli eventi possono impedire ai cybercriminali di sfruttare nuove vie di attacco. Ad esempio, le soluzioni di machine learning possono catturare IOC (indicators of compromise) come indirizzi IP, domini e URL dannosi. E combinando il machine learning con le funzionalità di IA, questi sistemi possono esaminare continuamente nuovi file, siti web e infrastrutture di rete.

Questo consente loro di identificare i componenti malevoli, oltre a generare in maniera dinamica una nuova threat intelligence che possa consentire alle aziende di prevedere e prevenire anche le future minacce informatiche.

Le security operations AI-driven sono anche in grado di scalare ben oltre i limiti dei security analysts, consentendo alle aziende di avere visibilità e proteggere dati e applicazioni critiche su migliaia o milioni di utenti, sistemi, dispositivi. Questo aspetto riduce il lavoro di studio delle caratteristiche del malware svolto dagli analisti SOC per identificarle e classificarle in categorie specifiche. Allo stesso tempo, la response potenziata dall’IA può fornire il rapido rilevamento, la classificazione e la ricerca delle minacce più sofisticate. Ciò riduce il tempo necessario per identificare i punti di compromesso iniziali e i sistemi successivamente infettati in frazioni di secondo.

L’importanza della rilevazione e correlazione degli eventi

A causa dell’aumento degli attacchi avanzati, le minacce possono, al giorno d’oggi, avanzare in pochi secondi e, di conseguenza, le reti necessitano di capacità di rilevamento avanzate. Ciò richiede la costruzione di un’architettura di sicurezza che consenta l’analisi unificata dei dati raccolti da diverse fonti d’informazione, compresi i log, le metriche riguardo alle performance, gli avvisi relativi alla sicurezza e le modifiche di configurazione.

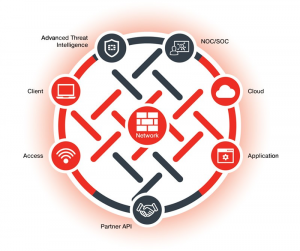

Per la maggior parte delle aziende, tutto questo richiede capacità SIEM, combinate con un motore di correlazione degli eventi distribuito per consentire il rilevamento di schemi di eventi complessi, in modo tale da abilitare una risposta in tempo reale. Le aziende più grandi, dotate di operations center dedicati al network e alla sicurezza, devono integrare le loro analisi NOC/SOC per determinare rapidamente se un problema sia dovuto alle performance o alla sicurezza, in modo da poter adottare contromisure appropriate.

I sistemi automatizzati consentono anche di dare priorità ad asset ed eventi, permettendo ai team di identificare rapidamente i problemi più critici che necessitano di un’analisi immediata. Sfruttare il machine learning dà ai team che si occupano di sicurezza la possibilità di rilevare comportamenti inusuali degli utenti senza richiedere agli amministratori di sistema di scrivere regole complesse. Le funzionalità EDR aggiunte ai dispositivi remoti consentono ai sistemi di sicurezza di rilevare e disinnescare le minacce in tempo reale, proteggendo automaticamente l’endpoint e prevenendo così una potenziale violazione.

Orchestrazione e response integrati incrementano la visibilità

Per stare al passo con le minacce emergenti, le imprese in media impiegano 47 diverse soluzioni e tecnologie di sicurezza. Tutti questi strumenti presi separatamente, soprattutto quando dispongono di console di gestione individuali e operano principalmente in modo isolato, rendono difficile la correlazione degli eventi e l’esecuzione di una risposta coerente e coordinata alle minacce.

Le nuove tecnologie di security orchestration, automation e response (SOAR) permettono a questi componenti separati tra loro di comunicare e lavorare insieme attuando un coordinamento difensivo per incrementare la visibilità. Le soluzioni SOAR funzionano ancora meglio quando è possibile sfruttare playbook ben definiti per semplificare l’orchestrazione e il management. Questi playbook, che possono essere continuamente perfezionati attraverso componenti di machine learning e IA, sostituiscono i lunghi flussi di lavoro manuali con risposte automatiche. Ad esempio, mettendo automaticamente offline un host nel momento in cui viene rilevato un comportamento dannoso.

Affrontare le sfide comporta indubbi vantaggi

Automatizzare pratiche e processi di scarsa qualità o insufficienti può in realtà peggiorare le cose. Passare a un processo automatizzato può, inoltre, esporre i timori relativi all’automazione che possono esistere all’interno di un’azienda. Spesso si pensa infatti che, eliminando l’elemento umano da un determinato processo, un’azione automatizzata potrebbe fare qualcosa di sbagliato che sarà poi difficile da annullare.

Automatizzare pratiche e processi di scarsa qualità o insufficienti può in realtà peggiorare le cose. Passare a un processo automatizzato può, inoltre, esporre i timori relativi all’automazione che possono esistere all’interno di un’azienda. Spesso si pensa infatti che, eliminando l’elemento umano da un determinato processo, un’azione automatizzata potrebbe fare qualcosa di sbagliato che sarà poi difficile da annullare.

Fortunatamente, questi problemi possono essere risolti. Quello che stiamo vivendo può essere un buon momento per una verifica delle pratiche di sicurezza interna per assicurarsi che non si stia aggravando un problema di automazione. Possono essere inoltre messi in atto sistemi a prova di guasto, come ad esempio quelli che prevedono di operare in una modalità iniziale di solo monitoraggio per convalidare le risposte, prima di passare a un sistema completamente automatizzato.

Naturalmente, i benefici superano di gran lunga i potenziali rischi. L’aggiunta dell’automazione alla strategia di sicurezza aumenta significativamente le possibilità di individuare una violazione o attività dannose, assicura risposte efficaci e tempestive e riduce al minimo i potenziali tempi di inattività dovuti alle violazioni. Inoltre, consente alle risorse umane di lavorare su attività più impegnative (ad esempio permettendo alle persone di essere più produttive), mentre l’automazione delle attività manuali riduce le possibilità di un errore umano. Aiuta inoltre a garantire che si continuino a soddisfare i requisiti di conformità durante i periodi in cui avvengono cambiamenti insoliti. Date le sfide imposte dal ritmo frenetico della trasformazione e dell’innovazione dell’era moderna, questi sono vantaggi assolutamente da sfruttare.