I ricercatori di Proofpoint hanno monitorato due grandi campagne email, condotte utilizzando messaggi in lingua italiana nel tentativo di distribuire il Trojan bancario Ursnif utilizzando fatture false. La prima campagna si è svolta dal 28 al 30 luglio 2020, con l’invio di oltre 40.000 messaggi ad aziende manifatturiere, tecnologiche, informatiche, telecomunicazioni, realtà pubbliche, industriali, del retail e servizi di business. La seconda campagna è iniziata il 4 agosto 2020 ed era ancora in corso il 6 agosto. Oltre 25.000 messaggi sono stati inviati a organizzazioni del settore manifatturiero, tecnologico, informatico, delle telecomunicazioni e assicurativo.

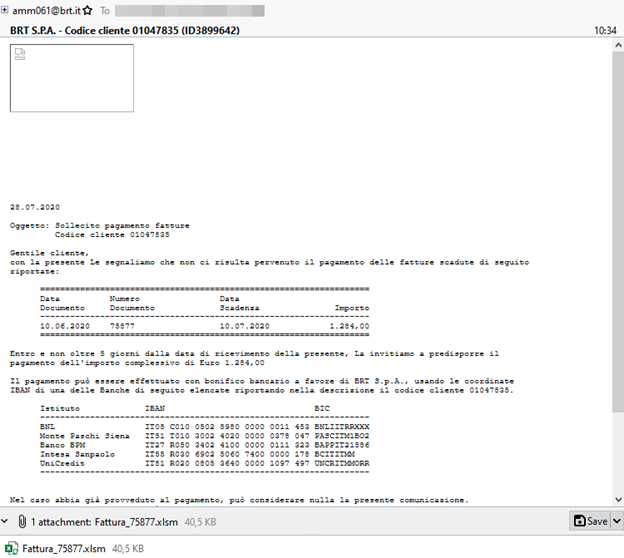

Le email della prima campagna sembrano provenire da un indirizzo email “brt.it” e si tratta di una copia del dominio legittimo di BRT, uno dei principali corrieri in Italia. Le email avevano come oggetto “BRT S.P.A. – Codice cliente 01047835 (ID3899642)” o “BRT S.P.A. – Sollecito pagamento fatture 01858266 (ID6907514)” e includevano una dettagliata fattura falsa, che dichiarava il mancato pagamento di 1.284 euro, comunicando al destinatario di avere cinque giorni di tempo per provvedere, con tutti i dettagli su dove e come effettuare il pagamento.

L’email contiene anche un file Microsoft Excel allegato con il nome “Fattura_XXXXXXX.xlsm” dove “XXXXX” è un numero a cinque cifre apparentemente casuale.

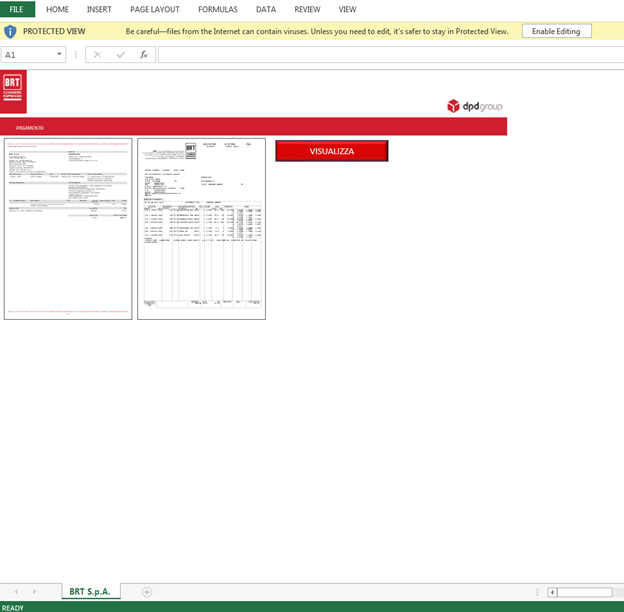

Quando l’allegato viene aperto, il destinatario vede un foglio di calcolo Excel che mostra il logo e il marchio di BRT, il mittente apparente.

Il foglio di calcolo contiene delle macro che, se abilitate dal destinatario, scaricano Ursnif.

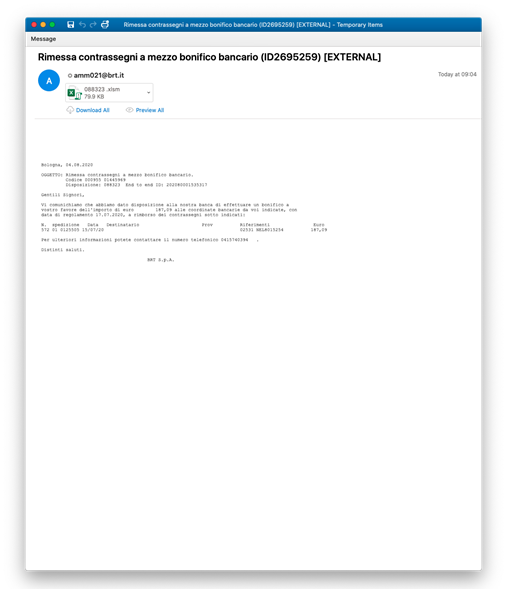

Anche i messaggi della seconda campagna impersonano BRT e sembrano provenire da “brt.it”. Avevano come soggetto “Rimessa contrassegni a mezzo bonifico bancario (ID 2695259)” (Figura 3).

Come nell’esempio precedente, anche questo messaggio contiene un documento Microsoft Excel allegato. Se aperto e abilitate le macro, viene scaricato Ursnif.

Ursnif è un Trojan bancario che può rubare dati da siti bancari e dal sistema della vittima ed è stato ampiamente utilizzato negli attacchi in lingua italiana. Nel luglio 2020 Proofpoint ha registrato 129.604 messaggi in italiano che tentavano di consegnare Ursnif in Italia. Da marzo 2018, sono addirittura 4.987.196 i messaggi in lingua italiana rilevati.

“Proofpoint protegge gli utenti da questo tipo di minacce, di cui è responsabile il gruppo definito TA544. È specializzato negli attacchi di Ursnif e dal 2018 è fortemente focalizzato sull’Italia”, spiega Sherrod DeGrippo, Sr. Director of Threat Research and Detection di Proofpoint.