Recentemente, Check Point Software Technologies ha pubblicato la sua ricerca su come gli attori malevoli sfruttino i noti servizi cloud per scaricare carichi utili malevoli.

Questa tecnica è stata osservata anche negli attacchi di phishing, dove i servizi di cloud storage sono utilizzati per ospitare pagine di phishing.

Tra i segnali di avvertimento che gli utenti generalmente cercano in un attacco di phishing vi sono anche domini dall’aspetto sospetto o siti Web senza certificato HTTPS.

Tuttavia, utilizzando noti servizi cloud pubblici come Google Cloud o Microsoft Azure per ospitare le loro pagine di phishing, gli aggressori possono superare questo ostacolo e mascherare il loro intento malevolo, migliorando le loro possibilità di intrappolare anche le vittime più attente alla sicurezza.

Questo è stato il caso di un attacco di phishing in cui Check Point si è imbattuta a gennaio. L’attacco è iniziato con un documento PDF che è stato caricato su Google Drive e includeva un link a una pagina di phishing:

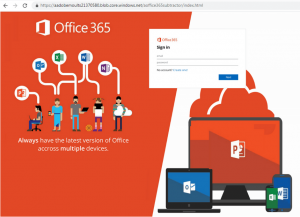

La pagina di phishing, ospitata su storage.googleapis[.]com/asharepoint-unwearied-439052791/index.html, ha richiesto all’utente di effettuare il login con il proprio Office 365 o con l’e-mail dell’organizzazione:

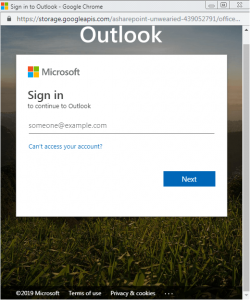

Quando si sceglie una delle opzioni, appare una finestra pop-up con la pagina di login di Outlook:

Dopo l’inserimento delle credenziali, l’utente viene condotto ad un vero e proprio rapporto in formato PDF pubblicato da una rinomata società di consulenza globale:

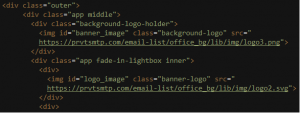

Durante tutte queste fasi, l’utente non si insospettisce mai, poiché la pagina di phishing è ospitata su Google Cloud Storage. Tuttavia, la visualizzazione del codice sorgente della pagina di phishing ha rivelato che la maggior parte delle risorse sono caricate da un sito web che appartiene agli aggressori, prvtsmtp[.]com:

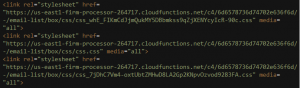

Negli attacchi più recenti, anche un utente perspicace e con gli occhi acuti potrebbe non saperlo, poiché gli aggressori hanno iniziato a utilizzare le funzioni di Google Cloud, un servizio che consente l’esecuzione di codice nella nuvola. In questo caso le risorse nella pagina di phishing sono state caricate da un’istanza di Google Cloud Functions senza esporre i domini maligni degli aggressori:

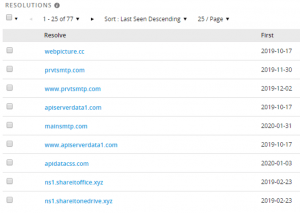

L’indagine prvtsmtp[.]com ha dimostrato che indirizzava ad un indirizzo IP ucraino (31.28.168[.]4). Molti altri domini collegati a questo attacco di phishing sono stati risolti allo stesso indirizzo IP o a diversi domini sullo stesso blocco di rete.

Questo ha dato un’idea ai ricercato di Check Point dell’attività malvagia degli aggressori nel corso degli anni e ha permesso di vedere come hanno sviluppato le loro campagne e introdotto nuove tecniche.

Ad esempio, è stato visto che già nel 2018 gli aggressori ospitavano direttamente le pagine di phishing sui siti web maligni. In seguito, e prima di passare a Google Cloud Storage, gli aggressori hanno approfittato di Azure Storage per ospitare le pagine di phishing:

Gli aggressori in questo caso sembrano trarre vantaggio da diversi servizi di cloud storage, una tecnica che sta guadagnando popolarità a causa delle difficoltà di rilevamento. Poiché tali servizi hanno di solito usi legittimi e non appaiono sospetti, sia le vittime che gli amministratori di rete hanno maggiori difficoltà a individuare e a respingere tali attacchi.

Google ha sospeso questo particolare progetto di hacker nel gennaio 2020 per abuso di phishing, che ha successivamente sospeso l’URL e tutti gli URL associati a quel progetto. Da allora Google indaga e sospende le pagine di phishing quando ne viene a conoscenza attraverso i feed di dati da Safe Browsing o da altre segnalazioni dirette.

Questo incidente mette in evidenza gli sforzi che i truffatori e i criminali faranno per nascondere le loro intenzioni malvagie e per ingannare anche gli utenti più attenti alla sicurezza.

Come rimanere protetti

Come notato dai ricercatori di Check Point in molti blog precedenti, i passi pratici che tutti noi possiamo fare per rimanere protetti da questi attacchi opportunistici sono:

- Attenzione ai domini apparenti, agli errori di ortografia nelle e-mail o nei siti web e ai mittenti di e-mail non familiari.

- Siate prudenti con i file ricevuti via e-mail da mittenti sconosciuti, soprattutto se richiedono una certa azione che di solito non fareste.

- Assicuratevi di ordinare la merce da una fonte autentica. Un modo per farlo è quello di NON cliccare sui link promozionali nelle e-mail, e invece, Google il rivenditore desiderato e fare clic sul link dalla pagina dei risultati di Google.

- Attenzione alle offerte “speciali”. “Una cura esclusiva per il coronavirus a 150 dollari” non è di solito un’opportunità di acquisto affidabile o affidabile.

- Assicuratevi di non riutilizzare le password tra le diverse applicazioni e gli account.

Le organizzazioni dovrebbero prevenire gli attacchi “zero-day” con architetture informatiche end-to-end, per bloccare i siti di phishing ingannevoli e fornire avvisi sul riutilizzo delle password in tempo reale.

Check Point ricorda, infine, che le caselle di posta degli utenti sono la porta d’ingresso di tutte le organizzazioni. Gli schemi di phishing mirati rubano ogni mese 300 miliardi di dollari alle aziende, quindi occorre prendere in considerazione anche l’utilizzo di misure di sicurezza della posta elettronica.