Gli attacchi ransomware si fanno sempre più sofisticati e pericolosi. Affrontarli, prevenirli e rimediare alle conseguenze sta diventando sempre più impegnativo.

Zscaler, realtà specializzata nella sicurezza cloud, ha pubblicato il ThreatLabz report 2025 sui rischi legati alle VPN, commissionato a Cybersecurity Insiders, che mette in evidenza le diffuse criticità legate alla sicurezza, all’esperienza utente e alla gestione operativa dei servizi VPN, sulla base di un sondaggio condotto su oltre 600 professionisti IT e della sicurezza. I risultati sono chiari: il mantenimento della sicurezza e della conformità rappresenta la sfida più importante (56%) per le aziende che ancora utilizzano le VPN. Nel frattempo, i rischi di attacchi alla supply chain e di ransomware sono in cima alle preoccupazioni di queste aziende, con il 92% degli intervistati preoccupato che le vulnerabilità persistenti delle VPN porteranno ad attacchi ransomware. Questi rischi combinati stanno alimentando un cambio radicale di approccio: il 65% delle aziende prevede di sostituire le proprie VPN entro l’anno, mentre l’81% punta ad adottare una strategia Zero Trust pervasiva.

Progettate originariamente per l’accesso da remoto, oggi le VPN rappresentano un punto debole per le reti aziendali, esponendo alle minacce asset IT e dati sensibili a causa di accessi con privilegi eccessivi, vulnerabilità e una superficie d’attacco in espansione. Le VPN, sia fisiche che virtuali, sono l’opposto dell’approccio Zero Trust, poiché portano gli utenti remoti (e quindi anche i potenziali criminali) all’interno della rete. Inoltre, le VPN ostacolano l’efficienza operativa a causa di prestazioni lente, frequenti problemi di connessione e manutenzione complessa, generando carichi aggiuntivi per i team IT e minando la produttività degli utenti. Il report mira a far luce su queste preoccupazioni con approfondimenti da parte di esperti del settore, fornendo al contempo alle aziende una guida per consentire un accesso sicuro negli attuali ambienti di lavoro ibridi.

Problemi di sicurezza e usabilità delle VPN

I rischi per la sicurezza e la conformità sono risultati la principale criticità legata alle VPN (54%), confermando la crescente percezione che le VPN siano inadeguate e ormai superate per proteggere dalle minacce informatiche moderne. I criminali informatici sfruttano l’intelligenza artificiale per identificare le vulnerabilità, utilizzando modelli GPT per eseguire query su potenziali debolezze nei prodotti VPN – ad esempio, chiedendo direttamente a un chatbot di IA generativa l’elenco completo delle vulnerabilità CVE (Common Vulnerabilities and Exposure) associate ai prodotti VPN utilizzati da un’azienda. Attività che in passato richiedevano settimane o mesi, oggi possono essere completate in pochi minuti.

Di recente, un gruppo di cyberspionaggio ha sfruttato le vulnerabilità in una nota VPN, ottenendo accesso non autorizzato a reti aziendali. Questo episodio – uno dei tanti registrati negli ultimi mesi – dimostra come le VPN restino un obiettivo privilegiato negli attacchi informatici, rafforzando l’urgenza di abbandonare i modelli legacy in favore di un’architettura Zero Trust. Un sorprendente 92% dei partecipanti al sondaggio ha dichiarato di temere attacchi ransomware legati a vulnerabilità VPN non ancora corrette.

La crescita delle vulnerabilità critiche e analizzabili nelle VPN

Per comprendere come gli attaccanti sfruttino le vulnerabilità delle VPN connesse a Internet, ThreatLabz ha analizzato i CVE relativi alle VPN dal 2020 al 2025, utilizzando i dati del MITRE CVE Program. In generale, la segnalazione tempestiva delle vulnerabilità è positiva, visto che la rapida divulgazione e correzione del problema consente al settore di migliorare l’integrità informatica, favorisce la collaborazione della community e accelera la risposta a nuove minacce. Nessun software è immune da vulnerabilità – né ci si dovrebbe aspettare che lo sia.

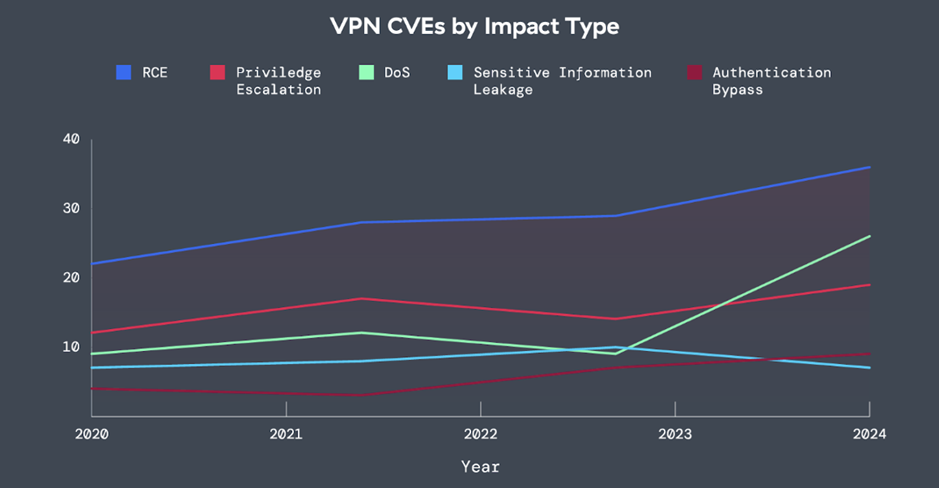

Tipologie di impatto dei CVE VPN tra il 2020 e il 2024, tra cui esecuzione di codice remoto (RCE), escalation dei privilegi, attacchi DoS, perdita di dati sensibili ed elusione dell’autenticazione.

Nel periodo analizzato, i CVE relativi alle VPN sono aumentati dell’82,5% (escludendo i dati di inizio 2025). Nell’ultimo anno, circa il 60% delle vulnerabilità segnalate ha ottenuto un punteggio CVSS alto o critico – segnale di rischio significativo per le aziende coinvolte. Inoltre, ThreatLabz ha rilevato che le vulnerabilità di esecuzione di codice da remoto (RCE) sono le più diffuse, in termini di impatto o capacità che possono concedere ai criminali. Questi tipi di vulnerabilità sono in genere gravi, poiché possono consentire agli hacker di eseguire codice arbitrario sul sistema. In altre parole, lungi dall’essere innocue, la maggior parte delle CVE relative alle VPN lascia i propri clienti vulnerabili a exploit critici che i malintenzionati possono -e spesso lo fanno – sfruttare.

Ospiti indesiderati

Le VPN forniscono un ampio accesso dopo l’autenticazione, estendendo l’accesso degli utenti a consulenti, partner esterni e fornitori. Sebbene in teoria siano ottimi strumenti di connettività, i criminali informatici possono facilmente sfruttare credenziali deboli o rubate, errori di configurazione e vulnerabilità non corrette per violare queste connessioni fidate. Il report mostra che il 93% delle aziende ora si preoccupa delle vulnerabilità backdoor derivanti dall’accesso di terzi. Nel febbraio 2024, una società di servizi finanziari ha subito una violazione dei dati che ha esposto le informazioni personali di quasi 20.000 clienti, causata da vulnerabilità nella loro VPN. Questo incidente evidenzia come le VPN creino punti di ingresso sfruttabili nelle reti aziendali.

Adottare un’architettura Zero Trust pervasiva

I fornitori legacy o tradizionali stanno tentando di adattarsi al panorama in evoluzione implementando macchine virtuali nel cloud ed etichettandole come soluzioni Zero Trust. Sfortunatamente, una VPN ospitata nel cloud rimane, nel suo nucleo, una VPN e non aderisce ai veri principi Zero Trust. A dimostrazione di ciò, il settore ha recentemente assistito a massicci picchi di attività di scansione mirati a decine di migliaia di indirizzi IP di VPN pubblicamente ricercabili ospitati da almeno uno dei principali fornitori di sicurezza. Storicamente, questo tipo di attività ha indicato una certa probabilità che i criminali informatici possano prepararsi a sfruttare vulnerabilità non ancora divulgate in asset VPN mirati. Fondamentalmente, se un asset è accessibile da Internet, allora è sempre potenzialmente violabile; ecco perché, da un punto di vista architetturale, la tecnologia VPN basata su cloud non potrà mai raggiungere i veri principi Zero Trust, indipendentemente dal marchio.

Il passaggio a un’architettura Zero Trust olistica sta velocemente sostituendo i vecchi strumenti di sicurezza legacy grazie ai comprovati vantaggi in termini di sicurezza e ai guadagni di efficienza per le aziende che la adottano. Il report ha rilevato che l’81% delle aziende sta adottando, o prevede di adottare, un’architettura Zero Trust entro il prossimo anno e, estendendo questa architettura a utenti, applicazioni e workload, le aziende si assicurano che l’approccio Zero Trust sia veramente pervasivo per una sicurezza resiliente, senza VPN, che:

- Riduce la superficie di attacco: sostituisce l’accesso basato sulla rete con policy Zero Trust e controlli basati sull’identità per proteggere utenti e terze parti.

- Blocca le minacce: previene la violazione iniziale attraverso un’autenticazione forte, la sicurezza delle identità e l’accesso Zero Trust con il principio del minimo privilegio.

- Previene i movimenti laterali: impiega la segmentazione Zero Trust per contenere le minacce e bloccare la diffusione non autorizzata all’interno delle reti.

- Migliora la protezione dei dati: applica policy Zero Trust integrate e sensibili al contesto per proteggere le informazioni sensibili.

- Semplifica le operazioni: sostituisce le VPN con sicurezza basata sull’IA, monitoraggio continuo e applicazione automatizzata delle policy, oltre a un accesso ininterrotto con continuità operativa.

Adottando queste best practice, le aziende possono eliminare i rischi per la sicurezza legati alle VPN con un robusto framework Zero Trust, consentendo la verifica continua, l’accesso con il minimo privilegio e la prevenzione proattiva delle minacce.

Dichiarazioni

“I criminali informatici sfrutteranno sempre di più l’IA per attività automatizzate di ricognizione, attacchi intelligenti di password spray e sviluppo veloce di exploit, compromettendo le VPN su larga scala”, ha dichiarato Deepen Desai, CSO di Zscaler. “Per contrastare questi rischi, le aziende dovrebbero adottare un approccio Zero Trust pervasivo. Così facendo si elimina la necessità di esporre asset a Internet, come le VPN fisiche o virtuali, riducendo drasticamente la superficie di attacco e l’impatto potenziale delle violazioni. È incoraggiante notare che l’81% delle aziende prevede di implementare Zero Trust entro l’anno: un passo cruciale per mitigare i rischi legati a tecnologie obsolete come le VPN”.