Alla fine dello scorso agosto, in sole 24 ore, il team di sicurezza di Barracuda ha osservato circa 20 milioni di tentativi di attacco ransomware tramite un allegato email chiamato “Payment_201708-6165.7z.”.

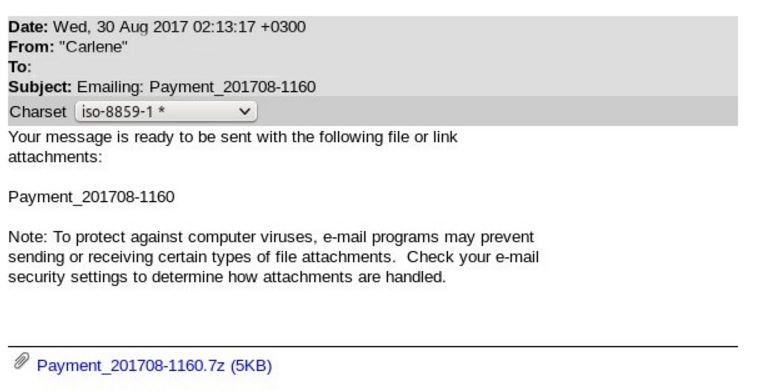

In questo attacco l’indirizzo mittente imitava un indirizzo reale e nome e numero dell’allegato erano riportati sia nell’oggetto sia nel corpo del messaggio.

In questo particolare esempio, l’oggetto completo era “Emailing: Payment_201708-6165” e il numero nel nome dell’allegato poteva variare.

Si tratta di un file JavaScript compresso in un archivio 7zip che l’ATP Dynamic Analysis Layer di Barracuda identifica come un virus di tipo “file-encryption/ransomware”.

Le conseguenze dell’attacco

Un attacco “file-encryption/ransomware” di questo genere comporta una serie di passaggi, primo fra tutti la consegna: una volta arrivato nella casella di posta del destinatario, l’allegato cerca di fingersi qualcun altro e di guadagnarsi la fiducia del destinatario. Se ci riesce la minaccia viene eseguita e inizia il processo di cifratura.

Una volta che l’attacco ransomware raggiunge una soglia predeterminata, comparirà un documento che richiede il pagamento di una somma in denaro per ricevere il file di decrittazione. A questo punto, la vittima ha poche opzioni: pagare il riscatto, ripristinare i file da un backup o cercare una chiave di decrittazione online su risorse come NoMoreRansom.

Barracuda, che offre fin da subito un servizio di sicurezza email come Barracuda Essentials for Email Security e Barracuda Essentials for Office 365 per far sì che questi attacchi siano bloccati prima che raggiungano la rete locale, sconsiglia vivamente di cedere a questi criminali sia perché anche pagando la vittima non ha alcuna garanzia di decrittazione dei file, sia perché così facendo li incoraggerebbe a colpire di nuovo.