Zeus è una famiglia di malware che si incontra spesso, a causa delle sua popolarità tra i criminali informatici. Da quando, nel 2011, è trapelato il codice sorgente di Zeus, ci sono state numerose nuove varianti e una di queste, soprannominata ‘GameOver’, è stata recentemente protagonista nel panorama del cybercrime.

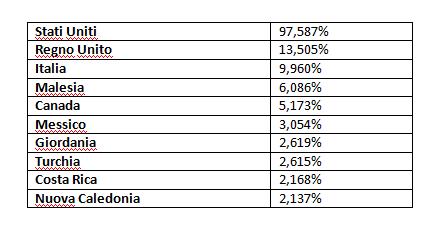

Negli ultimi due mesi si è assistito ad una maggiore attività nel download del malware GameOver attraverso Upatre, con un picco durante la scorsa settimana. Le tabelle di seguito mostrano i primi dieci Paesi colpiti da Zeus GameOver:

Il video, disponibile a questo link, evidenzia la mappa dei Paesi più colpiti dalla variante GameOver da aprile e maggio di quest’anno.

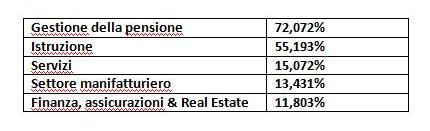

Interessante (e si potrebbe dire anche molto prevedibile), l’obiettivo principale delle campagne Zeus GameOver è il settore finanziario, con la tendenza a colpire in particolare le società di gestione pensionistica dell’industria finanziaria.

Case Study

Websense ThreatSeeker Intelligence Cloud monitora attivamente questa specifica minaccia, e di seguito viene fornito un recente esempio di attacco email bloccato da Websense Cloud Email Security (Ces), che aveva l’obiettivo di convincere le vittime ad aprire un allegato Zip, contenente il downloader Upatre che una volta eseguito avrebbe infettato gli utenti con Zeus GameOver.

L’analisi comportamentale di Websense ThreatScope riconosce Upatre come malevolo: https://report-j.threatscope.websense.net/report/U2FsdGVkX1-HjWplRGjt2_HeO2riPBHhOZNDAGvzkg-3hJ9liD0M_BAN6eswI6CB25KuSfEd3THmIyPfpNMnXBcj5sGUHk48d7NiTSuoTwM

L’Url di destinazione contenente il codice binario crittografato è classificato come Mws, bloccando quindi l’infezione prima che Zeus GameOver venga installato nel computer della vittima: hxxp://footballmerch.com/media/css/Targ-2105USmw.tar.

I clienti Websense sono protetti da Ace – Advanced Classification Engine di Websense – nelle diverse fasi di un attacco:

– Fase 2 (Esca): Ace rileva proattivamente le email esca;

– Fase 4 (Exploit Kit): Ace rileva il codice malevolo che cerca di eseguire questo cyber attacco. Questo livello può o non può esistere, recentemente gli exploit kit sono stati abbandonati in favore di Zeus GameOver;

– Fase 5 (Dropper File): Ace rileva i file binari associati a questo attacco. Inoltre, l’analisi comportamentale di ThreatScope classifica il file binario come malevolo o sospetto;

– Fase 6 (Call Home): viene impedita la comunicazione associata ai server C&C.

“E’ ormai tempo di agire, c’è un breve periodo che è stato offerto dal rilevamento dell’infrastruttura Gameover Zeus – ha dichiarato Carl Leonard, Senior Manager, Security Research Websense Security Labs –. E’ quindi arrivato il momento per i singoli utenti di utilizzare tecnologie di rilevamento delle minacce e per le aziende di controllare le proprie dashboard alla ricerca degli indicatori di compromissione. Dal momento che abbiamo seguito l’attacco con i nostri sistemi in tempo reale, è emerso che gli autori del malware sono molto attivi nell’uso di Zeus e sono sempre alla ricerca di nuove opportunità per costruire le proprie bot malevole”.

“Se la vostra azienda è stata colpita, dovete fare del vostro meglio per rimediare prima che i criminali informatici riescano ad ottenere nuovamente il controllo della propria botte – ha aggiunto Leonard -. Quello che potrebbe essere un piccolo ostacolo per gli autori del malware rappresenta invece un momento importante affinchè le vittime possano reagire. Questa non sarà l’ultima variante e la prevenzione è sicuramente la fase più importante. Le aziende colpite dovrebbero cogliere l’opportunità per installare la giusta soluzione al fine di bloccare l’infezione prima che abbia la possibilità di iniziare la sua scalata”.