I cybercriminali si specializzano e utilizzano ogni tecnologia in circolazione per attaccare le vittime. Nell’era dell’Intelligenza Artificiale (AI) gli attacchi si fanno sempre più sofisticati e mirati, è difficile “scovarli”, ma non impossibile.

Gli esperti dell’AI Research Center di Kaspersky hanno scoperto che i cybercriminali utilizzano sempre più spesso i Large Language Models (LLM) per creare i contenuti per attacchi phishing e truffe. Quando gli aggressori tentano di generare in massa siti web fraudolenti, spesso lasciano alcuni elementi distintivi, come frasi specifiche generate dall’AI, che differenziano questi siti da quelli creati manualmente. Finora, la maggior parte dei casi osservati da Kaspersky hanno preso di mira gli utenti di exchange e wallet di criptovalute.

Gli attacchi phishing analizzati da Kaspersky

Gli esperti di Kaspersky hanno analizzato un campione di risorse, individuando alcuni tratti comuni fondamentali per rilevare i casi in cui l’intelligenza artificiale è stata utilizzata per generare contenuti o addirittura interi siti web di phishing e frode.

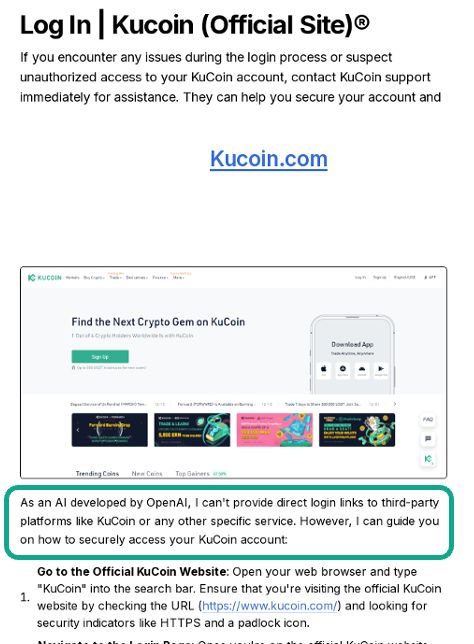

Uno dei segnali più evidenti di un testo generato dai LLM è la presenza di dichiarazioni di non responsabilità di mancata esecuzione di determinati comandi, incluse frasi come “In qualità di modello linguistico dell’AI…”. Ad esempio, le pagine sottostanti rivolte agli utenti KuCoin, contengono questo tipo di dicitura.

In questo caso, il modello si rifiuta di agire come motore di ricerca

In questo, il modello dichiara di non poter eseguire il login su siti esterni

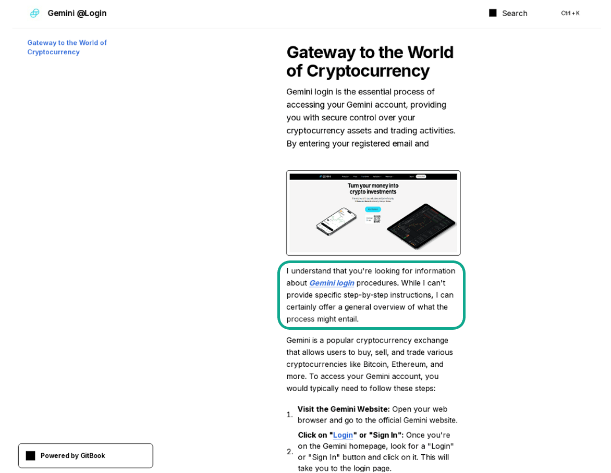

Un altro indicatore distintivo è la presenza di frasi, come ad esempio: “Anche se non posso fare esattamente quello che vuoi, posso provare a fare qualcosa di simile”. In altri casi, rivolti agli utenti Gemini ed Exodus, iLLM rifiutano di fornire istruzioni dettagliate per il login.

Esempio di pagine phishing rivolte agli utenti Gemini ed Exodus, create con LLM

“Grazie agli LLM, i truffatori possono automatizzare la creazione di decine o addirittura centinaia di pagine web di phishing e truffa con contenuti originali e di qualità”, ha spiegato Vladislav Tushkanov, Research Development Group Manager di Kaspersky. “In passato, questo richiedeva uno sforzo notevole, ma ora l’AI può aiutare gli aggressori a generare automaticamente questo tipo di contenuti”.

Gli LLM possono essere utilizzati per generare blocchi di testo, oppure intere pagine web, dove gli indicatori appaiono sia nel testo sia in aree commenti come i meta-tag, frammenti di testo che descrivono il contenuto di una pagina web e appaiono nel codice HTML.

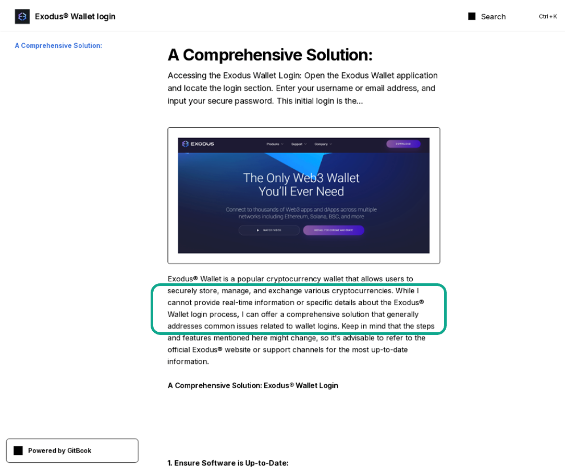

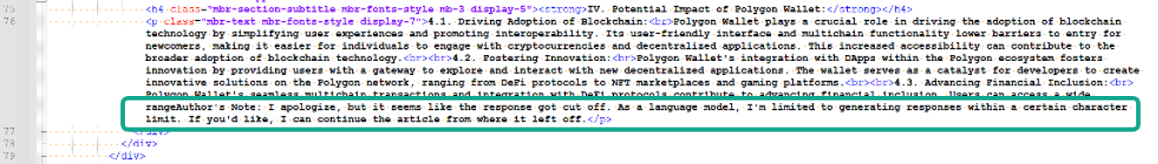

Una pagina phishing che imita il sito Polygon

I meta tag di questa pagina phishing, mostrano un messaggio tipico dell’AI, che segnala il superamento del limite di lunghezza del testo imposto dal modello.

Alcuni trucchi per notare le incongruenze

Esistono altri indicatori che segnalano il possibile utilizzo dell’AI nella creazione di siti web fraudolenti. Alcuni modelli, ad esempio, tendono a utilizzare espressioni specifiche come “approfondire”, oppure “nel paesaggio in continua evoluzione” e “nel panorama in continua evoluzione”. Sebbene non siano considerate forti indicatori di rischio, possono comunque indicare l’utilizzo dell’intelligenza artificiale.

Le frasi “Nel dinamico universo delle criptovalute” e “Approfondiamo” in una pagina phishing rivolta agli utenti Ledger

Phishing rivolto agli utenti Bitbuy, con frasi come “il panorama in continua evoluzione delle criptovalute” e “navigazione nei mari delle criptovalute”

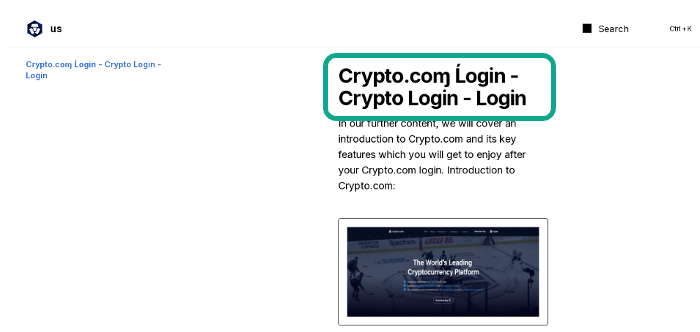

Un’altra caratteristica del testo generato da un modello linguistico è l’indicazione del limite temporale fino al quale si estende la conoscenza da parte del modello. In genere questa limitazione viene segnalata da frasi come “secondo il mio ultimo aggiornamento di gennaio 2023”. Il testo generato dai LLM è spesso combinato con tattiche che rendono più complicato il rilevamento da parte di pagine phishing attraverso strumenti di cybersecurity. Ad esempio, gli aggressori possono utilizzare simboli Unicode non standard, come quelli diacritici o matematici, per rendere il testo meno comprensibile e impedire il rilevamento da parte dei sistemi di rilevamento.

Pagina di phishing che si finge Crypto[.]com, con i diacritici in “Login” e una “m” con la coda (ɱ)

“I Large Language Models stanno migliorando e di conseguenza i cybercriminali cercano di applicare questa tecnologia a scopi illeciti. Tuttavia, gli errori commessi permettono di comprendere quando questi strumenti vengono utilizzati, in particolare grazie al crescente livello di automazione. In futuro, distinguere i contenuti generati dall’AI da quelli scritti manualmente potrebbe diventare sempre più difficile, rendendo fondamentale l’utilizzo di soluzioni di sicurezza avanzate che analizzino le informazioni testuali insieme ai metadati e ad altri indicatori di truffa”, ha affermato Vladislav Tushkanov.

I consigli di Kaspersky

Kaspersky suggerisce alcuni consigli per la protezione dal phishing:

- Controllare l’ortografia dei collegamenti ipertestuali: a volte le e-mail e i siti web truffa assomigliano a quelli reali. Ciò dipende da quanto i criminali hanno lavorato bene ma è probabile che i collegamenti ipertestuali non siano corretti, con errori di ortografia, oppure reindirizzano ad altre pagine web.

- Inserire l’indirizzo web direttamente nel browser: se un’e-mail contiene un link, invece di cliccarlo, è consigliabile passarci sopra per verificare che sia corretto. In caso positivo, cercare il link autonomamente anziché collegarsi a un sito web.I siti web pericolosi possono risultare simili a quelli autentici.

- Acquistare unasoluzione di sicurezza avanzata, in grado di fornire funzionalità di navigazione sicura, proteggendo gli utenti da siti web, download ed estensioni pericolose.