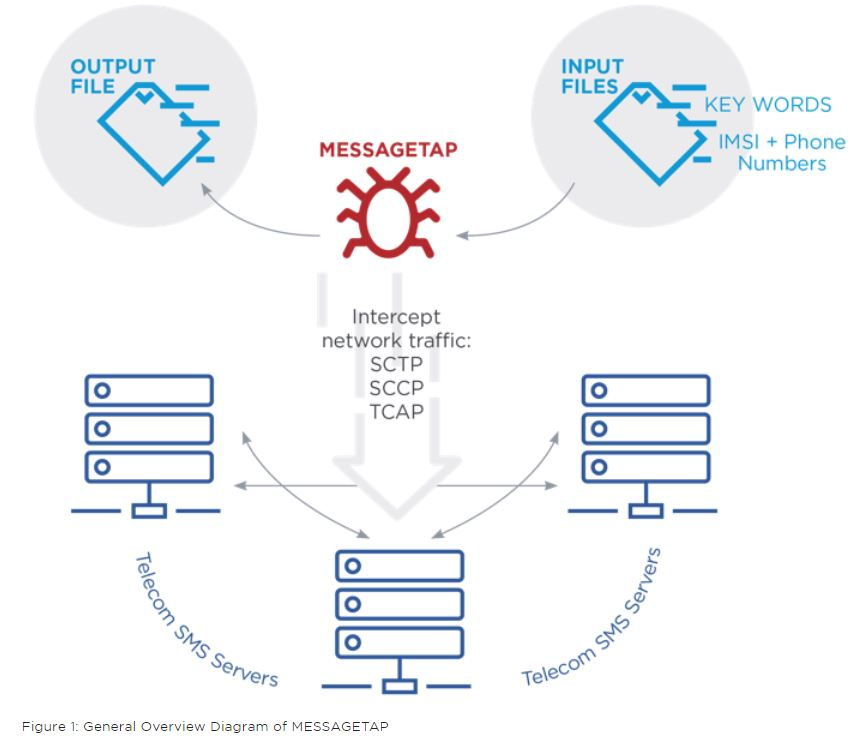

A seguito di un’indagine presso un fornitore di rete nel settore delle telecomunicazioni, FireEye ha rilevato all’interno di un cluster di server Linux una nuova famiglia di malware utilizzata da APT41 (il gruppo APT cinese), progettata per monitorare e salvare il traffico SMS di specifici numeri di telefono, numeri IMSI e keyword, da utilizzare per successivi furti.

Denominato MESSAGETAP, lo strumento è stato sviluppato e utilizzato da APT41 contro un fornitore di rete del settore delle telecomunicazioni a sostegno degli sforzi di spionaggio cinese.

Le operazioni di APT41 hanno incluso missioni di spionaggio informatico sponsorizzate dallo stato e intrusioni a scopo finanziario. Parliamo di operazioni perpetrate dal 2012 a oggi ma segnalate per la prima volta come MESSAGETAP agli utenti del FireEye Threat Intelligence lo scorso agosto.

Nello specifico, secondo quanto suggerito in un apposito post dagli esperti di FireEye, l’uso di MESSAGETAP, il target dei messaggi sensibili e la registrazione del dettaglio delle chiamate su larga scala sarebbero rappresentativi della natura in evoluzione delle campagne di spionaggio informatico in atto.

Non a caso, oltre alle società di TLC, APT41 ha preso di mira anche clienti di mercati verticali che possiedono registri contenenti dati sensibili relativi a specifici soggetti di interesse, come operatori sanitari e grandi agenzie di viaggio.