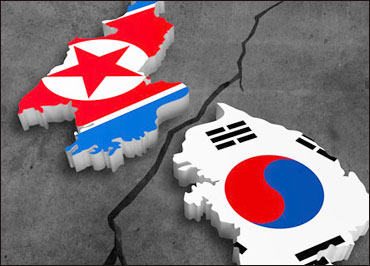

Kaspersky Lab ha pubblicato un report a riguardo della campagna di cyber spionaggio incentrata contro obiettivi sensibili sud coreani.

Il primo sample di Trojan Kimsuky, nome col quale è conosciuta la campagna, risale al 5 maggio del 2013. L’interesse dei criminali era rivolto verso 11 organizzazioni situate in Corea del Sud e due in Cina. Fra di esse il Sejong Institute, il Korea Institute For Defense Analyses (Kida), il Ministero dell’Unificazione della Corea del Sud, lo Hyundai Merchant Marine e alcuni sostenitori della Corea.

Aspetto da sottolineare è la presenza di numerosi errori di codificazione molto elementari nel programma di spionaggio, tutt’altro che sofisticato, che sfrutta un server di free email bulgaro per la comunicazione tra le macchine infette.

Secondo i ricercatori di Kaspersky, azienda privata che produce e commercializza soluzioni di sicurezza per gli endpoint, il malware Kimsuky è stato distribuito attraverso email di spear-phishing, dando la possibilità ai pirati informatici di portare avanti attività di spionaggio quali keystroke logging, directory listing collection, remote control access e HWP document theft. I criminali, inoltre, hanno utilizzato una versione modificata dell’applicazione di accesso remoto TeamViewer per avere backdoor attraverso la quale rubare file dalle macchine infette.

Ma da chi e da dove provengono questi attacchi? In primo luogo, indagando su una stringa di compilazione, sono state individuate parole in coreano. In aggiunta, due indirizzi email ai quali le bot mandano i report sullo status della trasmissione di infezione ai sistemi attraverso attachment, sono registrati con nome “kim”, quest’ultimo diffuso nella penisola situata nell’Estremo Oriente.

Se non bastasse, dieci indirizzi IP degli attaccanti sono tutti situati nella zone di Jilin e Liaoning in Cina. Dettaglio importante: l’ISP che fornisce l’accesso a Internet in queste province è considerato vicino ad ambienti della Corea del Nord.

Diceva Agatha Christie: “Un indizio è un indizio, due indizi sono una coincidenza, ma tre indizi fanno una prova”.

Secondo i ricercatori di Kaspersky, il malware Kimsuky è stato distribuito attraverso email di spear-phishing