Il mondo cyber è pieno di insidie. Le minacce informatiche si nascondono ovunque, anche nelle promozioni di videogiochi dei canali Youtube.

Gli attori delle minacce spesso prendono di mira gli utenti domestici poiché non hanno le stesse risorse o conoscenze delle aziende per difendersi dagli attaccanti. Anche se il guadagno finanziario potrebbe non essere paragonabile a quello derivante da attacchi rivolti verso le aziende, le vittime possono comunque possedere carte di credito, wallet di criptovalute e altre informazioni personali memorizzate sui computer che possono risultare redditizie per i criminali.

I ricercatori di Proofpoint Emerging Threats hanno osservato malware infostealer, tra cui Vidar, StealC e Lumma Stealer, distribuiti tramite YouTube sotto forma di software pirata e crack di videogiochi.

Ecco come i criminali informatici sfruttano i videogiochi per diffondere malware

I video si propongono di mostrare all’utente come scaricare software o aggiornare videogiochi gratuitamente, ma i link presenti nelle descrizioni conducono in realtà al malware. Molti degli account che ospitano video pericolosi sembrano essere compromessi o acquisiti in altro modo da utenti legittimi, ma i ricercatori hanno anche osservato account creati e controllati da probabili attori, attivi solo per poche ore esclusivamente per distribuire malware. Anche ricercatori di terze parti hanno pubblicato dettagli su falsi video di software craccati utilizzati per diffondere malware.

Il metodo di distribuzione è particolarmente degno di nota a causa del tipo di videogiochi promossi: molti sembrano essere indirizzati agli utenti più giovani, compresi quelli per bambini, che hanno minori capacità di identificare contenuti dannosi e comportamenti online rischiosi.

Durante l’indagine, il team Proofpoint Emerging Threats ha segnalato oltre due dozzine di account e video che distribuivano malware a YouTube, che ha rimosso i contenuti.

Esempio di account

Qui di seguito un esempio di account sospetto (o potenzialmente venduto a un nuovo “creatore di contenuti”) utilizzato per diffondere malware. Tra gli indicatori vi sono: notevoli intervalli di tempo tra i video pubblicati, contenuti molto diversi da quelli pubblicati in precedenza, differenze linguistiche e descrizioni dei video contenenti probabili link pericolosi.

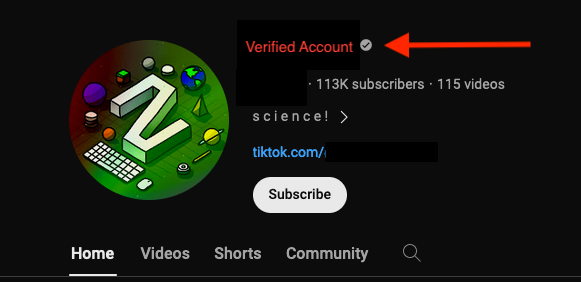

L’account ha circa 113.000 abbonati e mostra un segno di spunta grigio che indica che il proprietario ha soddisfatto i requisiti del canale verificato, compresa la convalida della propria identità.

Esempio di un account YouTube verificato con un grande seguito, sospettato di essere compromesso

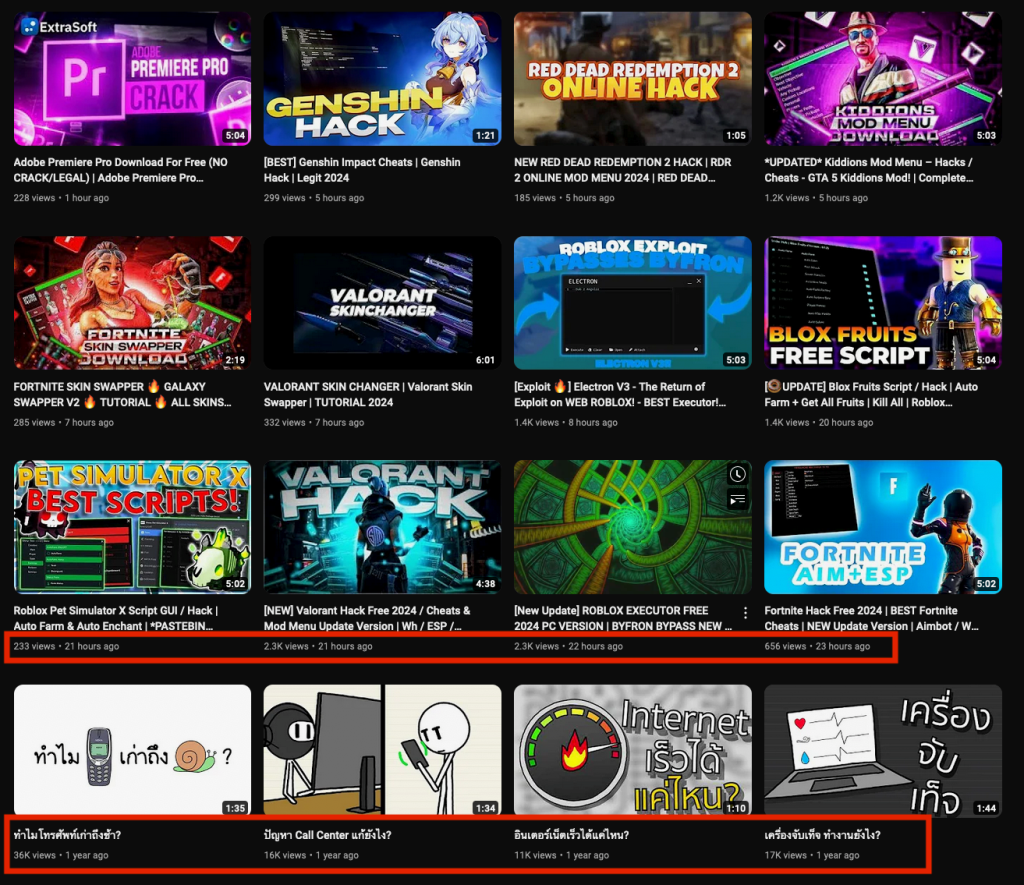

Quando i ricercatori di Proofpoint hanno identificato l’account, la maggior parte dei video era stata pubblicata un anno fa, o ancora prima, e tutti avevano titoli in thailandese. Tuttavia, al momento dell’identificazione, nell’arco di 24 ore erano stati pubblicati dodici nuovi video in lingua inglese, tutti relativi a videogiochi popolari e software craccati e ogni descrizione includeva link a contenuti dannosi. Alcuni dei video avevano oltre 1.000 visualizzazioni, forse aumentate artificialmente dai bot per farli sembrare legittimi.

Schermata di un sospetto account YouTube compromesso che distribuisce malware confrontando le date di upload

Conclusioni

Proofpoint ha osservato più cluster di attività distinte che distribuiscono infostealer tramite YouTube e non attribuisce l’attività a un attore o gruppo di minacce tracciato. Le tecniche utilizzate sono tuttavia simili, tra cui l’utilizzo di descrizioni dei video per ospitare URL che conducono a payload dannosi e forniscono istruzioni per disabilitare l’antivirus, e di file di dimensioni simili con bloating per tentare di aggirare i rilevamenti. Sulla base delle somiglianze tra contenuto dei video, consegna dei payload e metodi di inganno, Proofpoint ritiene che gli attori stiano prendendo costantemente di mira utenti non aziendali.

Proofpoint non ha attualmente visibilità su come gli account YouTube identificati possano essere stati compromessi e YouTube è stato rapido nel rimuovere quelli segnalati dai ricercatori Proofpoint.

Gli utenti dovrebbero essere consapevoli delle tecniche utilizzate dagli attori delle minacce per invogliarli a interagire con videogiochi che permettono loro di frodare o bypassare le funzionalità a pagamento.