Spinte dall’adozione di nuovi modelli di sicurezza, dal cloud computing, dal SaaS e dalla necessità di supportare la forza lavoro distribuita, le aziende stanno accelerando la modernizzazione delle loro architetture di rete. Questa rapida evoluzione ha introdotto complessità negli sforzi di sicurezza, già messi a dura prova dall’estensione significativa dell’infrastruttura IT, nota e sconosciuta. Le risorse rese pubbliche, intenzionalmente o meno, sono visibili ai malintenzionati come prede nel deserto. Le aziende devono affrontare costantemente la sfida cruciale di tenere traccia e proteggere tutte le risorse. Secondo l’Incident Response Report 2024 di Unit 42, il threat intelligence team di Palo Alto Networks, nell’ultimo anno l’accesso iniziale degli attaccanti è avvenuto il più delle volte con una vulnerabilità del software e le più grandi campagne sono iniziate con lo sfruttamento di sistemi rivolti a Internet.

Per comprendere meglio queste sfide, Unit 42 ha condotto un’analisi completa dei dati Internet pubblici, contenuta nell’Attack Surface Threat Report 2024, condividendo insight provenienti da petabyte di dati raccolti nel 2023 sulle esposizioni accessibili via Internet in 265 aziende globali, per fornire ai responsabili di sicurezza un quadro chiaro dell’evoluzione della superficie di attacco globale e dei rischi da rilevare nel proprio ambiente.

Secondo il report di Unit 42 , le potenziali vulnerabilità o superfici d’attacco delle aziende che adottano cloud computing, software-as-a-service (SaaS) e lavoro da remoto, si stanno estendendo a un ritmo allarmante. Questa costante evoluzione complica la capacità dei team di sicurezza di tenere il passo con le novità, rendendo le aziende vulnerabili a cyberattacchi sempre più sofisticati.

La ricerca di Unit 42 delinea uno scenario molto chiaro: ogni singolo mese, le aziende aggiungono in media più di 300 nuovi servizi alle loro superfici di attacco, che rappresentano quasi un terzo di tutte le nuove esposizioni di sicurezza ad alto rischio. A peggiorare il quadro, ci sono criminali informatici che si muovono a velocità sempre superiori. Infatti, possono addirittura scansionare miliardi di indirizzi IP in pochi minuti, alla ricerca di vulnerabilità, e una volta entrati in una rete, sono in grado di sottrarre i dati di loro interesse in meno di un giorno.

Questa accelerazione è guidata in parte proprio dalle tecnologie progettate per rendere le aziende più snelle. Sebbene siano vantaggiose per l’agilità aziendale, la flessibilità e la scalabilità degli ambienti cloud, esse portano alla creazione di complessità che può a sua volta generare configurazioni errate e falle nella sicurezza.

Le sfide: settori e categorie esposte

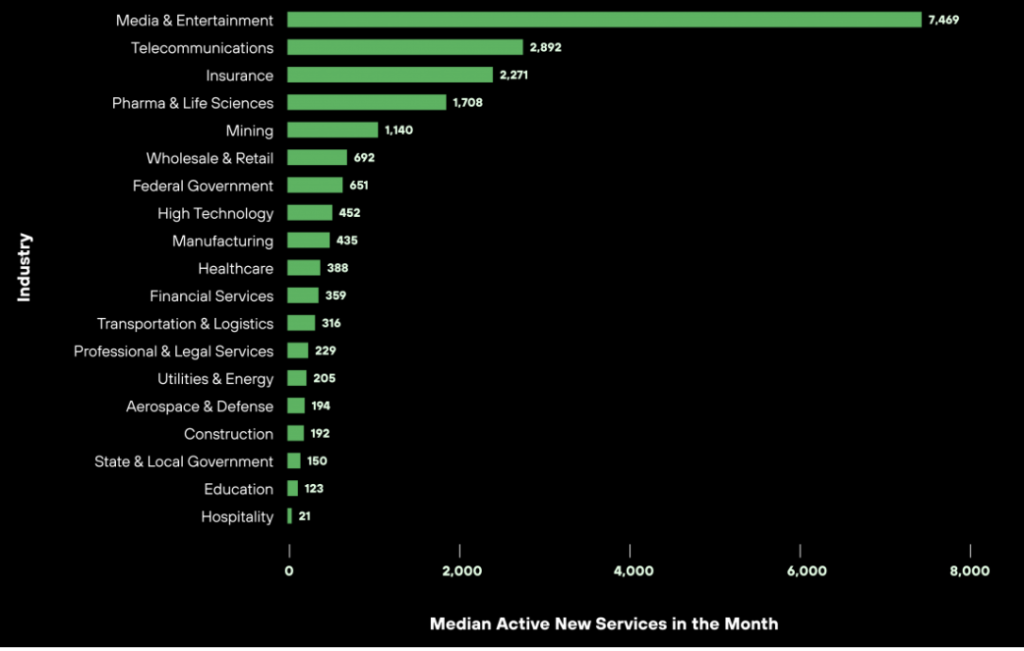

Unit 42 ha evidenziato la quantità media di nuovi servizi introdotti da un’azienda standard di ogni settore in un determinato mese. Quello dei media e intrattenimento, ad esempio, ha registrato il più alto tasso di aggiunta di nuovi servizi, superando i 7.000 al mese. Anche i settori di telecomunicazioni, assicurazioni, farmaceutica e scienze biologiche hanno registrato aumenti significativi, con oltre 1.000 nuovi servizi aggiunti alle loro superfici di attacco. Altri settori critici, come servizi finanziari, sanità e industria manifatturiera, hanno visto oltre 200 nuovi servizi introdotti ogni mese.

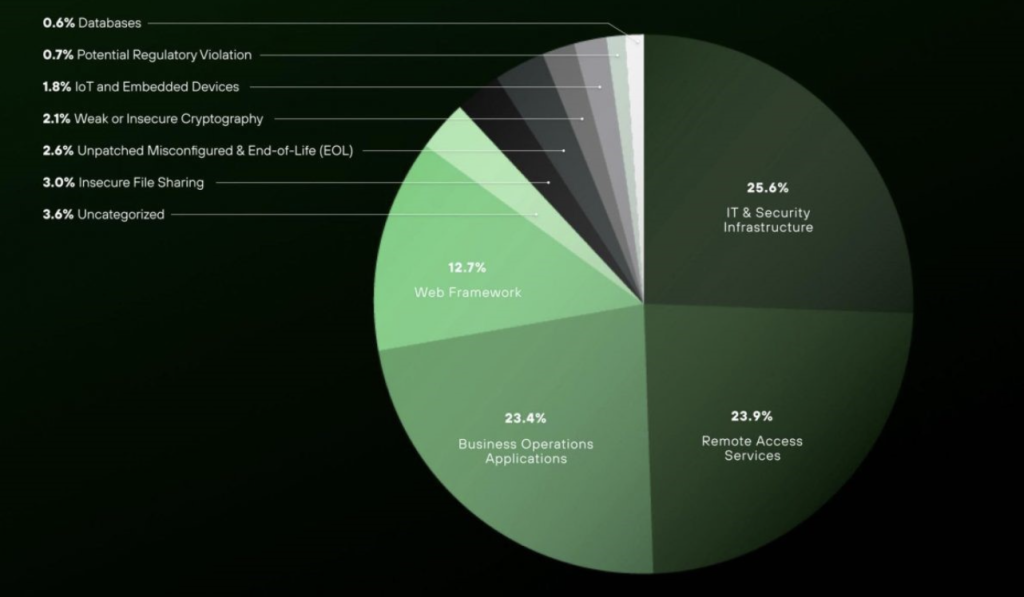

Unit 42 ha esaminato le esposizioni globali alla superficie di attacco, classificandole per funzione aziendale del dispositivo, allineandosi alle implicazioni di rischio per le aziende. Le percentuali più elevate hanno riguardato infrastrutture IT e di rete, servizi di accesso remoto e applicazioni per le operazioni aziendali, identificate come segue:

Le esposizioni relative all’infrastruttura IT e di rete costituiscono oltre il 25% delle esposizioni, che includono vulnerabilità nei protocolli di livello applicativo come SNMP, NetBIOS, PPTP e nelle pagine di login amministrativo accessibili a Internet di router, firewall, VPN e altri dispositivi di rete e sicurezza. La compromissione di queste risorse può avere grave impatto sulle aziende, sfruttando funzioni principali, applicazioni e dati sensibili in esse contenuti.

Le esposizioni ai servizi di accesso remoto ne costituiscono una parte altrettanto significativa, con oltre il 23%. Questi servizi, come Remote Desktop Protocol (RDP), Secure Shell (SSH) e Virtual Network Computing (VNC), sono fondamentali per consentire la connettività remota a reti e sistemi aziendali. Tuttavia, se lasciati esposti o configurati in modo improprio, presentano notevoli rischi per la sicurezza.

Anche le esposizioni alle applicazioni per le operazioni aziendali rappresentano il 23%. La compromissione di questi sistemi può portare a gravi interruzioni operative, tra cui il blocco dei progetti e delle comunicazioni. Secondo il report di Unit 42, l’esposizione di dati sensibili, in particolare nei settori che gestiscono informazioni personale e sanitarie protette, comporta rischi significativi di privacy e sicurezza. Le perdite finanziarie derivano sia da impatti diretti, come i costi di ripristino, sia da effetti indiretti, come la perdita di opportunità di business. Le sanzioni normative possono derivare dalla non conformità alle leggi sulla privacy e includere sanzioni salate e notifiche obbligatorie delle violazioni. Le esposizioni più comuni in questa categoria comprendono i più diffusi strumenti di collaborazione, di gestione di progetti, di servizi IT e persino di gestione delle relazioni con i clienti.

Come gestire attivamente la superficie di attacco

Una sfida cruciale per la maggior parte delle aziende è il monitoraggio e la protezione di tutte le risorse. L’Incident Response Report 2024 di Unit 42 rivela che nell’ultimo anno gli attaccanti hanno ottenuto più spesso accesso iniziale attraverso le vulnerabilità del software, con le più grandi campagne di attacco che hanno sfruttato i sistemi su Internet.

Per proteggersi da queste vulnerabilità della superficie di attacco, si raccomanda alle aziende di:

- Mantenere una visibilità completa e persistente: l’identificazione e la risposta ai rischi della superficie di attacco inizia con scansioni continue e complete di porte, servizi e dispositivi aziendali.

- Monitorare servizi non autorizzati o di shadow IT: controllare regolarmente le risorse del perimetro per distinguere le risorse previste da quelle sconosciute o fuori portata, assicurando aderenza alle linee di base della sicurezza. Eventuali deviazioni sono spesso le più vulnerabili alla compromissione, rendendole obiettivi primari per gli attaccanti.

- Mitigare i rischi di esposizione critici in tempo reale: il rilevamento rappresenta solo una parte del compito. È fondamentale disporre di processi e tecnologie che assistano i team di sicurezza nell’identificazione, comunicazione, monitoraggio e automazione della remediation, ove possibile.