Secondo un nuovo studio del fornitore di sicurezza informatica F-Secure, le email di phishing che imitano gli annunci delle risorse umane o richiedono assistenza per la fatturazione ottengono il maggior numero di click dai destinatari.

Lo studio, To Click or Not to Click: What we Learned from Phishing 80,000 People, che ha incluso 82.402 partecipanti, ha testato il modo in cui i dipendenti di quattro diverse organizzazioni hanno risposto alle email che simulavano una delle quattro tattiche di phishing comunemente utilizzate.

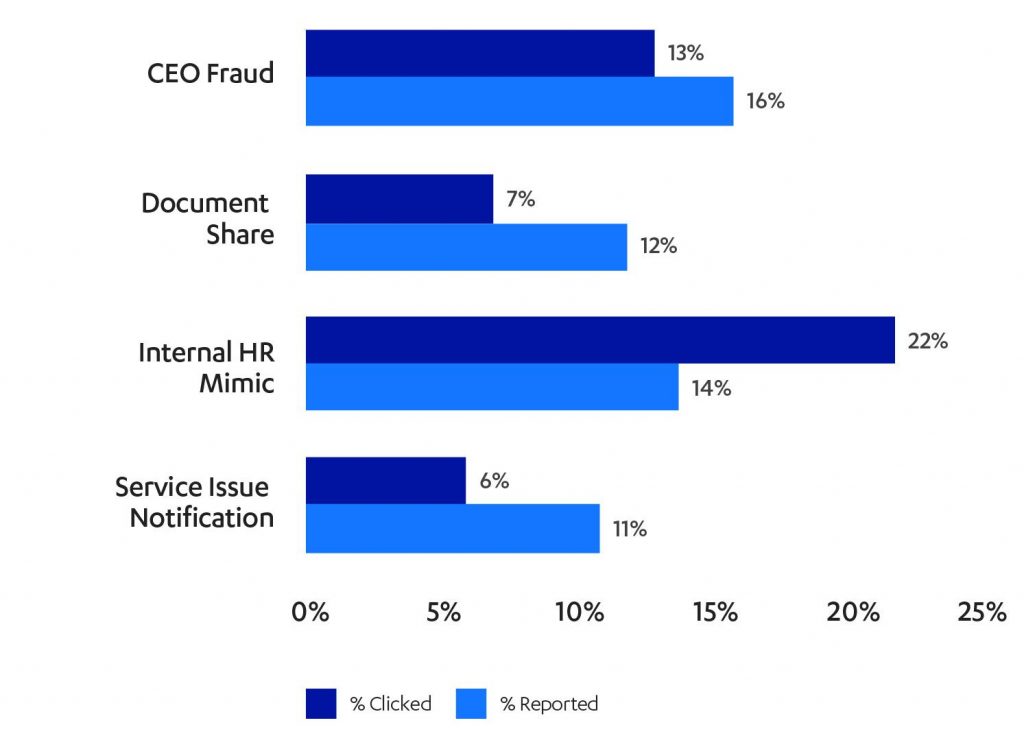

Il 22% dei destinatari che hanno ricevuto un’email che simulava un annuncio delle risorse umane sui giorni di ferie ha fatto click; le email che imitano quelle inviate dalle risorse umane rappresentano quindi la fonte di click più frequente nello studio.

Un’email che chiedeva al destinatario di fornire assistenza su una fattura (denominata CEO Fraud nel rapporto) è stata la seconda tipologia più frequentemente cliccata, generando un’interazione dal 16% dei destinatari.

Le email di Document Share (notifiche da un servizio di hosting di documenti) e Service Issue Notification (messaggi da un servizio online) hanno ricevuto click rispettivamente dal 7% e 6% dei destinatari; queste rappresentano le email meno cliccate nello studio.

Tuttavia, secondo Matthew Connor, F-Secure Service Delivery Manager e autore principale del rapporto, la scoperta più notevole dello studio è stata che le persone che lavorano in ruoli “tecnici” sembravano ugualmente o addirittura più suscettibili ai tentativi di phishing rispetto alla popolazione generale.

“L’accesso privilegiato che il personale tecnico ha all’infrastruttura di un’organizzazione può portarlo ad essere attivamente preso di mira dagli attaccanti, quindi una suscettibilità avanzata o addirittura media al phishing suscita preoccupazione”, ha spiegato Connor. “I sondaggi post-studio hanno rilevato che questo personale era più consapevole di altri rispetto ai tentativi di phishing precedenti, quindi sappiamo che questa è una vera minaccia. Il fatto che clicchino spesso o più spesso di altri, anche con il loro livello di consapevolezza, evidenzia una sfida significativa nella lotta al phishing”.

Delle due organizzazioni studiate con il personale che lavora nel settore IT o DevOps, entrambe hanno fatto click sulle email di prova a tassi uguali o superiori rispetto agli altri dipartimenti delle loro organizzazioni: 26% da DevOps e 24% dall’IT rispetto al 25% totale in un’organizzazione; 30% da DevOps e 21% dall’IT rispetto all’11% nell’altra organizzazione.

Inoltre, lo studio ha rilevato che questi dipartimenti non erano migliori di altri nel segnalare tentativi di phishing. In un’organizzazione, IT e DevOps sono al terzo e sesto posto su nove dipartimenti in termini di reporting. Nell’altra organizzazione, DevOps era al dodicesimo posto nel reporting su sedici dipartimenti, mentre l’IT era al quindicesimo.

Nel rapporto è stato anche evidenziato il valore di un processo di reporting rapido e di facile utilizzo. Nel primo minuto dopo l’arrivo delle email di prova nelle caselle di posta, il numero di persone che ha cliccato è stato più di tre volte superiore rispetto al numero di chi le aveva segnalate come sospette. Questo numero si è stabilizzato a circa cinque minuti ed è rimasto costante dopo.

E mentre il reporting è diventato più comune con il passare del tempo, i diversi processi nelle varie organizzazioni hanno svolto un ruolo chiave. Il 47% dei partecipanti di un’organizzazione che ha fornito a tutti i dipendenti un pulsante dedicato per segnalare email sospette lo ha utilizzato durante lo studio. Solo il 13% e il 12% dei partecipanti di altre due organizzazioni hanno segnalato le loro email di prova (l’organizzazione rimanente non ha fornito dati sulla segnalazione).

Secondo Riaan Naude, Director of Consulting di F-Secure, i modelli nei report e nei tassi di click identificati dallo studio evidenziano l’opportunità concreta per le organizzazioni di mobilitare i dipendenti in uno sforzo collettivo per proteggersi dal phishing.

“Le evidenze dello studio indicano chiaramente processi di segnalazione rapidi e indolori come terreno comune in cui il personale di sicurezza e altri team possono collaborare per migliorare la resilienza di un’organizzazione contro il phishing. Fare questo correttamente significa che un attacco può essere rilevato e prevenuto prima, poiché i team di sicurezza potrebbero avere solo pochi minuti preziosi per mitigare una potenziale compromissione”, ha affermato Naude.