La tecnologia si evolve e, di conseguenza, si evolvono le modalità di attacco dei cybercriminali e di difesa delle aziende minacciate. Gli attori delle minacce IT stanno aumentando velocità, scala e sofisticazione, fattore che richiede la necessità di una difesa rapida, completa e proattiva. Il più recente Incident Response Report di Unit 42 presenta i dati raccolti nel corso delle attività di supporto a centinaia di organizzazioni nella difesa da attori di minacce e attacchi attivi e fornisce indicazioni su come le aziende possano proteggere efficacemente la loro superficie di attacco.

Le vulnerabilità aprono le porte al phishing

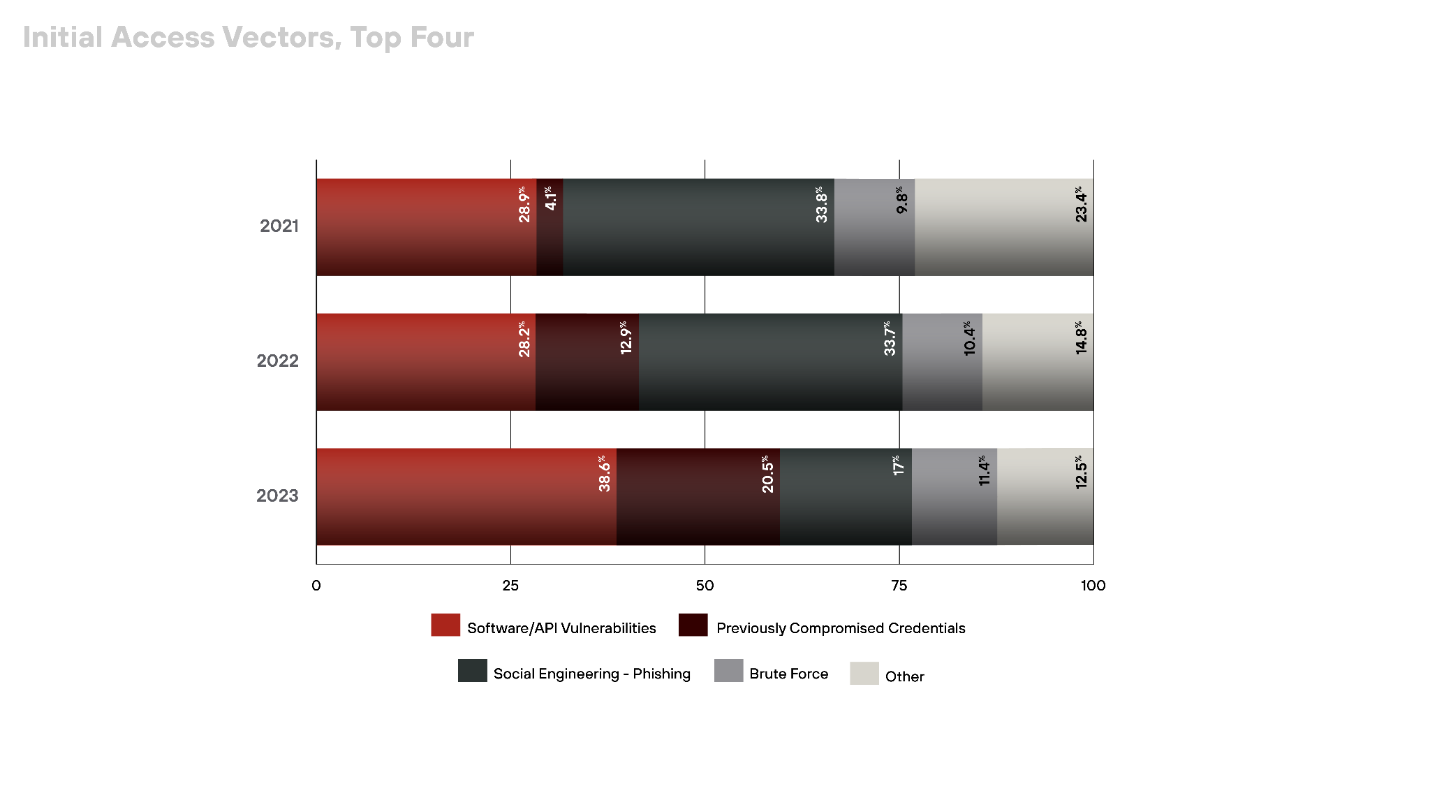

Il 2023 ha visto una forte evoluzione delle tattiche dei cybercriminali. Lo sfruttamento su larga scala di vulnerabilità rivolte a Internet è stato il vettore di accesso iniziale nel 39% dei casi, rispetto al 28% del 2022. Gli attori delle minacce IT continuano a rubare e utilizzare credenziali compromesse e, sebbene il phishing venga utilizzato meno spesso per diffondere malware, è ancora presente in molte tecniche di intrusione, tra cui lo sfruttamento dell’assistenza IT e dei processi di reimpostazione delle password, nonché il furto di token di sessione.

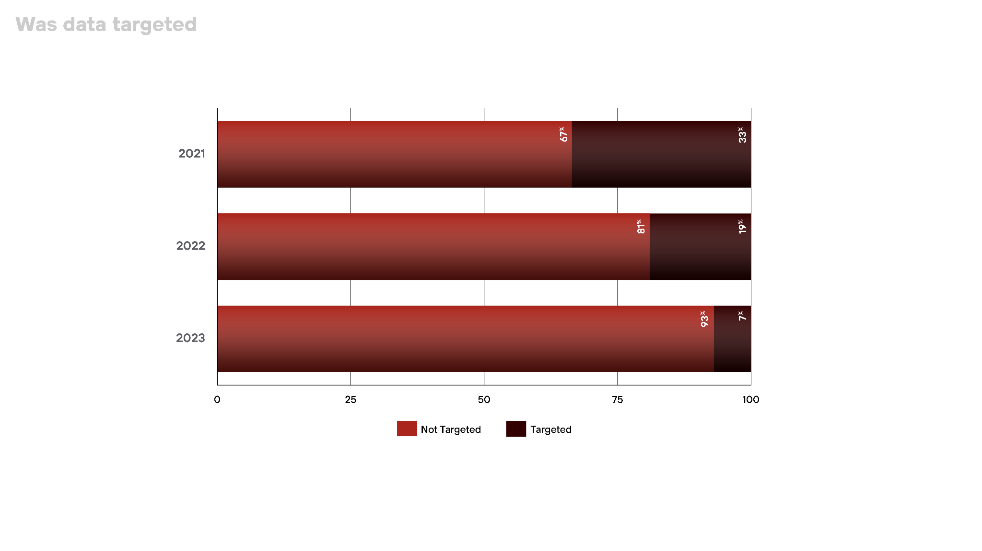

L’anno scorso è stato caratterizzato anche da un comportamento di raccolta dati più indiscriminato. La maggior parte degli incidenti ha visto i cybercriminali puntare sulla quantità ed esfiltrare quanti più dati disponibili invece di ricercare informazioni specifiche. Questo rappresenta un aumento e una tendenza continua a privilegiare velocità e scala rispetto a furti più mirati.

Invece di selezionare i dati con attenzione, gli attaccanti ora ne raccolgono rapidamente la maggior quantità possibile, per esfiltrarli e smistarli in un secondo momento. A volte il furto è automatizzato, insieme allo sfruttamento delle vulnerabilità. Questo approccio si allinea anche alla tendenza dei malintenzionati di esfiltrare i dati prima nel processo di attacco rispetto agli anni precedenti.

Incident Response Report 2024, i principali risultati emersi

Minacce IT: nuove modalità di accesso iniziale

Tra gli attori delle minacce IT avanzate è in atto un chiaro cambiamento di strategia, evidente nei diversi modi in cui viene ottenuto l’accesso iniziale.

- Nel corso dell’ultimo anno, si è registrato un aumento evidente dello sfruttamento delle vulnerabilità del software e delle API, sempre più preferite dagli attaccanti. Il loro sfruttamento ha rappresentato il 38,60% dei punti di accesso iniziali nel 2023, rispetto al 28,20% dell’anno precedente.

- Allo stesso tempo, anche le credenziali già compromesse stanno crescendo come vettore di accesso iniziale, con il loro utilizzo aumentato dal 12,90% al 20,50% nello stesso arco di tempo. Se confrontati con i due anni precedenti, la prevalenza è più che quintuplicata rispetto al 2021. Il mercato delle credenziali rubate rimane vivace, nonostante gli sforzi coordinati di forze dell’ordine e industria privata.

- Il phishing sta diminuendo… più o meno. Da una quota di incidenti di accesso iniziale pari a un terzo nel 2022, il phishing è sceso ad appena il 17% nel 2023, riduzione che segnala una sua possibile de-prioritizzazione, in quanto i criminali informatici si adattano a metodi di infiltrazione tecnologicamente più avanzati e forse più efficienti.

Vettori di accesso iniziale per anno, dal 2021 al 2023

Queste osservazioni ci portano a credere che si tratti di cambiamenti strategici, in particolare per gli attori delle minacce IT più avanzati. Si stanno spostando dalle campagne di phishing tradizionali e interattive a metodi meno evidenti, e possibilmente automatizzati, per sfruttare le debolezze del sistema e le fughe di credenziali preesistenti.

Questa tendenza suggerisce che i difensori dovrebbero ora dare priorità al rilevamento e correzione delle vulnerabilità del software e alla protezione dei processi di gestione delle credenziali per mitigare queste minacce crescenti.

Raccolta indiscriminata di dati

Nel 93% degli incidenti gli attori delle minacce IT hanno sottratto informazioni in modo indiscriminato anziché ricercare dati specifici. Si tratta di una percentuale in aumento rispetto al 2022, quando l’81% dei casi riguardava furti di dati non mirati, e al 2021 quando era ancora più bassa, 67%.

Questa impennata indica un trend in crescita tra i criminali informatici, che sembrano gettare una rete più ampia, raccogliendo tutti i dati a cui possono accedere senza impegnarsi a individuare ed estrarre particolari set.

Dati targettizzati, dal 2021 al 2023

Questo cambiamento potrebbe essere dovuto a una serie di fattori. Gli attaccanti sanno che l’enorme volume di dati di un’azienda potrebbe rivelare obiettivi redditizi, se prelevati in blocco. È inoltre probabile che utilizzino strumenti automatizzati che raccolgono informazioni in modo indiscriminato.

Ciò ha molteplici implicazioni per le attività di cybersecurity:

- Suggerisce che le difese tradizionali incentrate sulla protezione dei dati più sensibili devono essere integrate da strategie che presuppongano che tutte le informazioni possono essere a rischio.

- L’approccio indiscriminato dell’attaccante sottolinea l’importanza di capacità di rilevamento precoci e robuste, in grado di riconoscere i tentativi di esfiltrazione su larga scala, spesso primo segno evidente di una violazione.

- Questo cambiamento nel comportamento delle minacce IT richiede una risposta più rapida ai rilevamenti e agli avvisi e una continua rivalutazione delle misure di sicurezza, poiché l’enorme quantità di dati compromessi complica l’analisi dell’impatto e il processo di notifica.

Considerando queste dinamiche mutevoli delle minacce, per i difensori rivedere e rafforzare le strategie di sicurezza esistenti è essenziale al fine di contrastare efficacemente le tattiche avanzate degli attaccanti contemporanei.

Minacce IT: raccomandazioni per i difensori

Ottenere visibilità della superficie di attacco interna ed esterna

Le aziende devono migliorare la visibilità dei loro ambienti esterni e interni per tenere il passo con l’estensione della superficie di attacco. Tale visibilità dovrebbe includere la conoscenza del panorama del cloud, in cui i frequenti cambiamenti introducono nuovi rischi, e soprattutto la protezione del protocollo di desktop remoto (RDP), che può amplificare la minaccia ransomware, se esposto. La creazione di questa visibilità richiede una solida combinazione di rilevamento delle risorse, scansione delle vulnerabilità e adozione di autenticazione multi-fattore (MFA) completa.

Enfatizzare la valutazione e il miglioramento continuo delle difese, in particolare nei servizi cloud, dove la natura dinamica della tecnologia può portare a una frequente esposizione alle minacce.

Colmare le mancanze critiche di protezione dalle minacce IT con i principi Zero Trust

Sempre di più, il modello Zero Trust, basato sull’approccio “mai fidarsi, sempre verificare”, si rivela adeguato a questo scenario.

Le aziende dovrebbero rafforzare l’autenticazione degli utenti con una MFA completa ed esplorare tecnologie senza password per ridurre l’efficacia del furto di credenziali. Garantire che gli utenti abbiano accesso solo alle risorse necessarie per il loro ruolo limita il potenziale di accesso non autorizzato e di movimento laterale all’interno della rete.

Questo approccio strategico richiede la convalida continua dei protocolli di sicurezza e dei privilegi degli utenti, insieme a una formazione rigorosa sulle best practice di autenticazione e sulla gestione delle sessioni.