Check Point Research (CPR), la divisione di threat intelligence di Check Point Software Technologies, ha individuato una nuova campagna di malware che sfrutta la verifica della firma digitale di Microsoft per rubare le credenziali degli utenti e le informazioni sensibili.

Chiamato Zloader, il malware ha colpito oltre 2.000 vittime in 111 paesi.

CPR attribuisce la campagna, che risale a novembre 2021, al gruppo di criminali informatici MalSmoke. Zloader è noto per essere uno strumento di trasmissione di ransomware, tra cui Ryuk e Conti.

In particolare, da segnalare:

- 2170 vittime in 111 Paesi

- La maggior parte delle vittime risiede negli Stati Uniti (40%), seguita da Canada e India

- CPR esorta gli utenti a implementare l’aggiornamento di Microsoft per una rigorosa verifica Authenticode, in quanto l’aggiornamento non è applicato di default

Il protagonista di questa nuova campagna di malware che sfrutta la verifica della firma digitale di Microsoft per rubare dati sensibili alle vittime è appunto Zloader, un trojan bancario che utilizza la tecnica della web injection per rubare cookie, password e qualsiasi informazione sensibile. Zloader è già conosciuto per essere uno strumento di trasmissione di ransomware ed è entrato nel radar del CISA a settembre 2021 come una minaccia nella distribuzione del ransomware Conti. Durante lo stesso mese, Microsoft ha riportato che gli autori di Zloader stavano comprando keyword advertising su Google per distribuire vari tipi di malware, tra cui Ryuk ransomware.

Oggi CPR ha pubblicato un rapporto che spiega la ricomparsa di Zloader in una campagna ad opera del gruppo criminale informatico MalSmoke, che ha preso oltre 2.000 vittime in 111 Paesi.

Ovviamente CPR ha informato Microsoft e Atera delle sue scoperte e raccomanda a tutti queste semplici indicazioni:

- Applicate l’aggiornamento di Microsoft per una rigorosa verifica di Authenticode. Non è applicato di default.

- Non installate programmi da fonti o siti sconosciuti

- Non cliccate mai su link o allegati sconosciuti che si ricevono per posta.

Come si svolge la catena dell’infezione?

- L’attacco inizia con l’installazione di un programma di gestione remota che finge di essere un’installazione Java

- Dopo questa installazione, l’hacker ha pieno accesso al sistema ed è in grado di caricare/scaricare file e anche eseguire script; quindi l’hacker carica ed esegue alcuni script che scaricano altri script che eseguono mshta.exe con il file appContast.dll come parametro

- Il file appContast.dll è firmato da Microsoft, anche se altre informazioni sono state aggiunte alla fine del file

- Le informazioni aggiunte scaricano ed eseguono il payloader finale di Zloader, rubando le credenziali dell’utente e le informazioni private delle vittime

Vittime della campagna malware

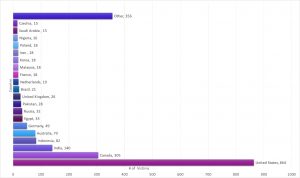

Finora, la CPR ha individuato 2170 vittime. La maggior parte delle vittime risiede negli Stati Uniti, seguiti da Canada e India.

Figura 2. # Numero di vittime per paese

Kobi Eisenkraft, Malware Researcher di Check Point Software Technologies, ha riferito: «La gente deve sapere che non può fidarsi immediatamente della firma digitale di un file. Quello che abbiamo trovato è una nuova campagna Zloader che sfrutta la verifica della firma digitale di Microsoft per rubare informazioni sensibili degli utenti. Abbiamo iniziato a vedere prove della nuova campagna intorno a novembre 2021. Gli aggressori, che attribuiamo a MalSmoke, stanno cercando di rubare le credenziali degli utenti e le informazioni private delle vittime. Finora, abbiamo contato più di 2.000 vittime in 111 paesi. Sembra che gli autori della campagna Zloader abbiano messo grande impegno nell’abbattere le difese e stanno ancora aggiornando i loro metodi settimanalmente. Invito caldamente gli utenti ad applicare l’aggiornamento di Microsoft con una rigorosa verifica Authenticode, poiché non è applicato di default».

Maggiori informazioni su questa scoperta sono disponibili sul blog di Check Point Software Technologies: https://research.checkpoint.com/2022/can-you-trust-a-files-digital-signature-new-zloader-campaign-exploits-microsofts-signature-verification-putting-users-at-risk/