In tema di infrastrutture critiche, l’ultimo report sulla sicurezza OT/IoT di Nozomi Networks Labs rileva come siano stati il malware wiper, l’attività delle botnet IoT e la guerra tra Russia e Ucraina a influenzare in modo significativo il panorama delle minacce del 2022. Proseguendo sulla tendenza osservata nella prima metà dell’anno, i ricercatori dei Nozomi Networks Labs hanno visto gli hacktivisti passare dal furto di dati e attacchi DDoS (Distributed Denial of Service) all’utilizzo di malware più distruttivi nel tentativo di destabilizzare le infrastrutture critiche per promuovere la loro posizione politica nella guerra tra Russia e Ucraina.

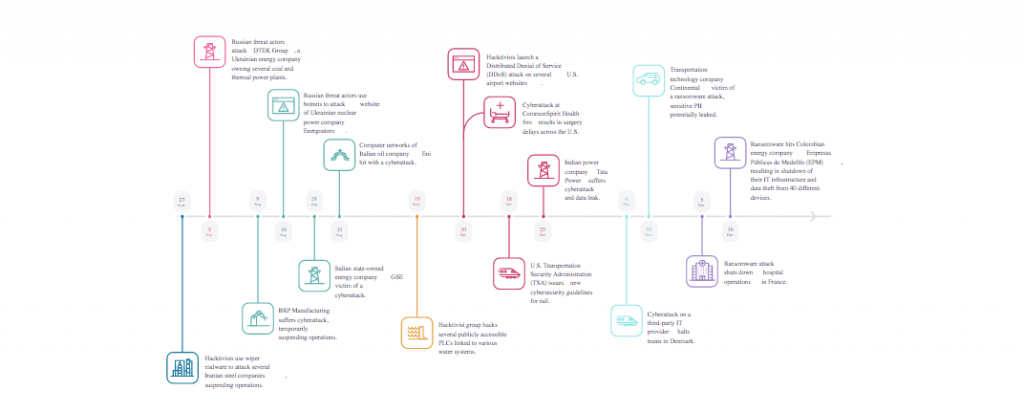

Come sottolineato in una nota ufficiale da Roya Gordon, OT/IoT Security Research Evangelist di Nozomi Networks: «Negli ultimi sei mesi, gli attacchi informatici sono aumentati in modo significativo, causando gravi disagi a settori che vanno dai trasporti alla sanità. Le ferrovie, in particolare, sono state oggetto di attacchi che hanno portato all’implementazione di misure volte a proteggere gli operatori ferroviari e le loro risorse. Con l’evolversi e l’intensificarsi delle minacce, è importante che le organizzazioni comprendano come i cybercriminali stiano prendendo di mira l’OT/IoT e adottino le misure necessarie per difendere gli asset critici».

L’analisi condotta dai Nozomi Networks Labs sugli alert di intrusione dei clienti negli ultimi sei mesi ha rilevato che password semplici/cleartext e crittografia debole sono state le principali vie di accesso alle infrastrutture critiche, seguite da tentativi di brute force e DDOS. I trojan sono stati il malware più comunemente rilevato per le reti IT aziendali, gli strumenti di accesso remoto (RAT) sono al primo posto tra le minacce informatiche rivolte agli ambienti OT, mentre quelle DDoS hanno preso di mira i dispositivi IoT.

L’attività di botnet malevole per l’IoT è rimasta elevata e ha continuato ad aumentare nella seconda metà del 2022. I laboratori di Nozomi Networks hanno rilevato crescenti problemi di sicurezza in quanto le botnet continuano a utilizzare credenziali predefinite nel tentativo di accedere ai dispositivi IoT.

Da luglio a dicembre 2022, gli honeypot di Nozomi Networks hanno rilevato che:

- Gli attacchi hanno registrato picchi quantitativi particolarmente elevati a luglio, ottobre e novembre, con più di 5.000 eventi unici in ciascuno di questi mesi.

- Gli indirizzi IP dei principali aggressori erano associati a Cina, Stati Uniti, Corea del Sud e Taiwan.

- Le credenziali “root” e “admin” sono ancora utilizzate molto spesso come mezzo per l’accesso iniziale e l’escalation dei privilegi una volta entrati nella rete.

Sul fronte della vulnerabilità, i settori manifatturieri ed energetici sono stati i più colpiti, seguiti dai sistemi idrici/di acque reflue, sanitari e di trasporto.

Negli ultimi sei mesi del 2022:

- La CISA ha rilasciato 218 vulnerabilità ed esposizioni comuni (CVE), con un calo del 61% rispetto alla prima metà dell’anno.

- Sono stati colpiti 70 fornitori, con un aumento del 16% rispetto al periodo di riferimento precedente.

- I prodotti interessati sono aumentati del 6% rispetto alla seconda metà del 2021.

Il report sulla sicurezza OT/IoT di Nozomi Networks: “A Deep Look Into the ICS Threat Landscape” fornisce ai professionisti della sicurezza le informazioni necessarie per rivalutare i modelli di rischio e le iniziative di sicurezza, insieme a raccomandazioni attuabili per la salvaguardia delle infrastrutture critiche.