Giunto alla dodicesima edizione, il FireEye Mandiant M-Trends 2021 (scaricalo qui) ha approfondito come da tradizione quali sono stati i trend a livello globale nell’ambito dei cyber attacchi con un’indagine partita il mese di ottobre del 2019 e conclusasi a settembre del 2020.

Come tutti sappiamo il Report di FireEye si basa sull’esperienza nell’attività di investigazione svolta in prima linea dal colosso della cybersecurity (e più in particolare da Mandiant, la sua unit dall’anima consulenziale) durante le sue attività permettendo così di tratteggiare uno scenario concreto di come evolve il mondo della cybersicurezza con un focus sulle tendenze, sulle minacce, sui vertical più coinvolti, sui gruppi più pericolosi e con importanti indicazioni per le aziende di tutto il mondo, tenendo conto del panorama mondiale che lo scorso anno è stato impattato a tutti i livelli, compreso quello della sicurezza, dal dilagare inaspettato della pandemia di coronavirus.

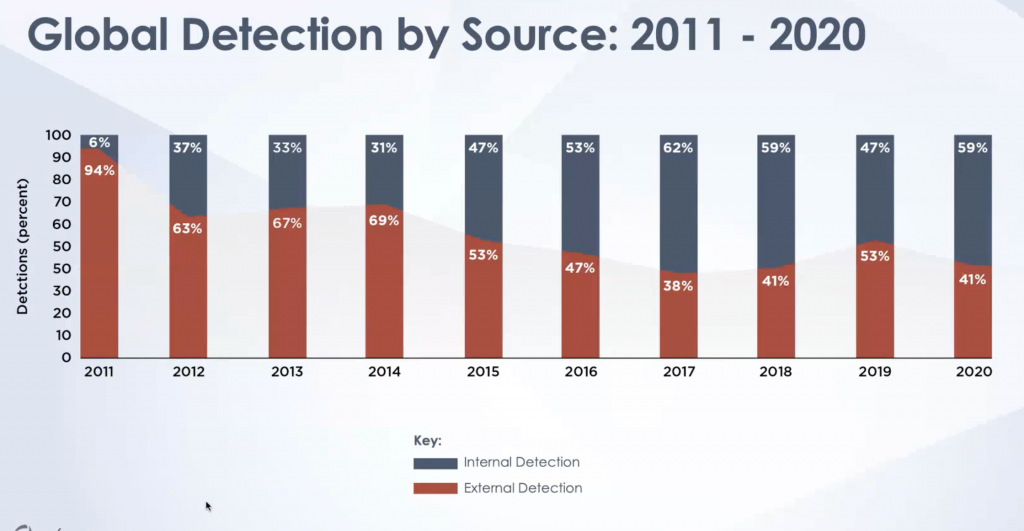

Il primo dato che emerge è che rispetto alla prima edizione del report, datata 2011, oggi è incrementata notevolmente in tutto il mondo la capacità delle aziende di rilevare internamente un attacco, senza che intervengano enti terzi per la segnalazione del problema, tanto è vero che oggi circa il 59% degli attacchi viene rilevato internamente (dato in crescita di 12 punti rispetto al 2019), anche a fronte del dilagare del ransomware, che come sappiamo è più facilmente identificabile rispetto ad altri tipi di attacchi.

In relazione al discovery time (dwell time), cioè il tempo che le aziende impiegano in media per scoprire di essere state vittime di un attacco e iniziare a mettere in atto azioni di remediation, si nota invece un segnale molto positivo cioè la netta diminuzione a livello globale dei giorni in cui le aziende riescono a scoprire che sono state vittime di un attacco (oggi è di 24 giorni a fronte dei 56 del 2019 ed addirittura dei 416 giorni nel 2011). Un chiaro segnale della maggiore capacità di detection dei team interni. Ma se la tendenza è positiva va evidenziato che il fenomeno non sembra coinvolgere l’area EMEA che registra uno dwell time più alto, principalmente per due motivi: perché in Europa si registrano molti attacchi Nation State (APT), quindi una tipologia di attacchi dove i cybercriminali, motivati da ragioni politiche, sabotaggio o spionaggio, hanno l’obiettivo di restare il più a lungo possibile nel perimetro dell’azienda vittima del cyber attacco, a differenza dei ransomware che per loro natura mirano invece a trafugare più dati possibile in tempi brevi per poi passare alla richiesta di un riscatto. Ad incidere sul più lungo dwell time dell’area EMEA anche il cambiamento nel target dei cybercriminali che ora trovano appetibili nuovi settori come il retail, l’hospitality o l’healthcare che sono meno attrezzati per rispondere a problematiche di cyber sicurezza.

Gli attaccanti colpiscono Retail&Hospitality e Sanità

I primi cinque settori più colpiti, infatti, sono stati: servizi commerciali e professionali, retail&hospitality, finanza, sanità e high-tech.

Mandiant ha osservato che le aziende del settore Retail&Hospitality sono state maggiormente colpite nel corso del 2020, scalando la classifica fino a raggiungere il secondo posto rispetto all’undicesimo dell’anno precedente. Anche la Sanità ha subito un numero maggiore di attacchi, diventando il terzo settore più colpito, rispetto all’ottavo posto dello scorso anno.

Questa maggiore attenzione da parte degli attaccanti è spiegata dal ruolo vitale che il settore sanitario ha giocato durante la pandemia globale.

Le minacce più diffuse

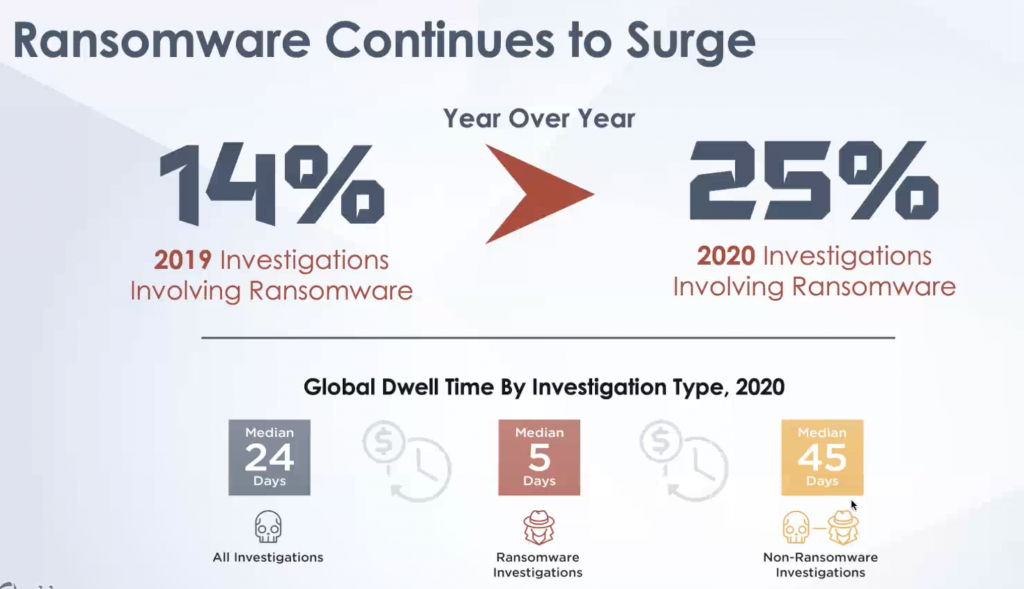

Le attività di estorsione e i ransomware sono le minacce più diffuse per le organizzazioni. Nel report di quest’anno la motivazione per almeno il 36% delle intrusioni esaminate è di natura finanziaria. Il furto di dati e la rivendita degli accessi non autorizzati alle reti delle vittime rimangono elevati, gli aggressori che hanno compiuto attività di estorsione e diffuso ransomware hanno preso di mira le organizzazioni che sono maggiormente propense a pagare grandi somme di denaro per il riscatto. Le organizzazioni si trovano così ad intraprendere azioni proattive per ridurre il rischio di un potenziale impatto sulle loro attività.

Più in dettaglio Mandiant ha rilevato che il dwell time nel caso del ransomware si riduce a soli 5 giorni e che la maggior parte degli attacchi, per andare a buon fine con maggiore probabilità di successo, vengono sferrati la sera o nel weekend, quando in azienda i team di security non sono presenti.

Le tipologie di aggressori

Tra le tipologie di cybercrimianli Mandiant individua gli attacchi APT, sponsorizzati come abbiamo visto sopra dai Governi (41 rilevati globalmente, 6 attivi nel 2020), gli attacchi FIN che fanno leva sulle motivazioni finanziarie (tracciati 11 gruppi e solo 4 osservati nel 2020) e gli attacchi UNC (unclassified).

Focalizzandosi sugli attacchi APT Mandiant ne ha trovati due particolarmente rilevanti: UNC902 e UN2452 relazionato all’attacco SolarWinds.

Il primo gruppo, UNC902, è un gruppo che si è evoluto molto nel corso degli anni partendo da campagne di phishing per poi spostare il suo interesse verso i sistemi POS e arrivare poi anche alla parte ransomware con doppio ricatto. E’stato il primo gruppo a pubblicare il materiale sottratto alle vittime che non hanno ceduto al pagamento del riscatto. Si tratta di un gruppo probabilmente basato nel CIS, la Comunità degli Stati Indipendenti composta dalle ex Repubbliche Sovietiche.

Il gruppo UN2452, il gruppo di aggressori responsabili dell’attacco alla supply chain di SolarWinds, ci ricorda invece che un attaccante disciplinato e paziente non deve essere sottovalutato. L’attenzione di questo gruppo alla sicurezza cyber, all’analisi forense e al controspionaggio lo distingue da altri gruppi. “La difesa contro questi aggressori non sarà facile, ma di sicuro non è impossibile. Abbiamo imparato molto su UNC2452 negli ultimi mesi e crediamo che l’intelligence che ne è derivata sarà il nostro vantaggio quando avremo modo di rilevarlo nuovamente” spiega Sandra Joyce, Executive Vice President, Global Threat Intelligence, Mandiant.