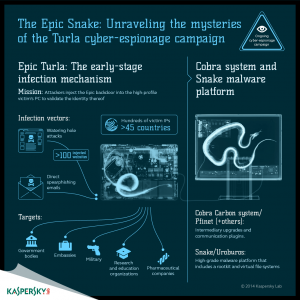

Turla, nota anche come Snake o Uroburos è una delle più sofisticate campagne di cyber-spionaggio ancora in corso. Ma come vengono infettate le vittime? La risposta arriva dall’ultima indagine di Kaspersky Lab sull’operazione, che associa ad “Epic” la fase iniziale del processo di infezione delle vittime di Turla.

Il progetto Epic è stato usato sin dal 2012, con il livello più alto di attività registrato nei mesi di gennaio e febbraio del 2014. Più  recentemente, Kaspersky Lab ha rilevato questo tipo di attacco contro uno dei suoi utenti il 5 Agosto 2014.

recentemente, Kaspersky Lab ha rilevato questo tipo di attacco contro uno dei suoi utenti il 5 Agosto 2014.

Gli obiettivi presi di mira da questa operazione di cyber-spionaggio appartengono alle seguenti categorie: enti pubblici (Ministero dell’Interno, Ministero del Commercio, Ministero degli Affari Esteri, agenzie di intelligence), ambasciate, forze armate, istituti di ricerca e istruzione e aziende farmaceutiche.

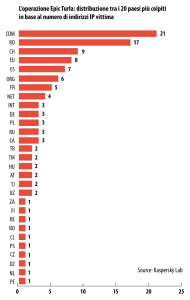

La maggior parte delle vittime si trovano in Medio Oriente e in Europa, ma alcune sono state individuate anche in altri paesi, tra cui gli Stati Uniti. In totale, gli esperti di Kaspersky Lab contano diverse centinaia di indirizzi Ip vittime della campagna, distribuiti in più di 45 paesi. La Francia risulta la più colpita, seguita da Stati Uniti e Iran; l’Italia è al tredicesimo posto della classifica dei paesi vittime di questo massiccio attacco di cyber-spionaggio.

Strategia d’attacco

I ricercatori di Kaspersky Lab hanno scoperto che per infettare le vittime, i criminali che si celano dietro a Epic Turla utilizzano attacchi del tipo exploit zero-day, di social engineering e tecniche di watering hole.

In passato, sono stati utilizzati almeno due exploit zero-day: uno per la Escalation of Privileges (Eop) in Windows Xp e Windows Server 2003 (Cve-2013-5065), che permette alla backdoor Epic di ottenere i privilegi di amministratore di sistema ed operare senza restrizioni; l’altro è un exploit in Adobe Reader (Cve-2013-3346), che viene utilizzato all’interno di allegati di posta elettronica nocivi.

Una volta che l’utente viene infettato, la backdoor Epic si connette immediatamente al server di comando e controllo (C&C) per inviare un pacchetto con le informazioni del sistema della vittima. La backdoor è anche conosciuta come “WorldCupSec”, “TadjMakhal”, “Wipbot” o “Tadvig”.

Quando il sistema è stato compromesso, i criminali ricevono brevi informazioni di riepilogo dalla vittima, e sulla base di queste informazioni, inviano file batch preconfigurati contenenti una serie di comandi per l’esecuzione. Oltre a questo, i criminali fanno l’upload di strumenti di supporto. Questi includono uno specifico keylogger tool, un archiviatore Rar ed utility standard come un tool di query Dns di Microsoft.

Durante l’indagine, i ricercatori di Kaspersky Lab hanno osservato come i criminali usassero il malware Epic per distribuire una backdoor più sofisticata conosciuta come “Cobra/Carbon system”, chiamata anche “Pfinet” da alcuni prodotti anti-virus. Dopo qualche tempo, i criminali si sono spinti oltre e hanno utilizzato l’impianto Epic per aggiornare il file di configurazione “Carbon” con un diverso set di server C&C. Le unicità nel modo di operare di queste due backdoor indicano una connessione chiara e diretta tra loro.

“Gli aggiornamenti di configurazione per il malware ‘Carbon system’ sono molto interessanti, perché rappresentano un altro progetto legato al team che si cela dietro Turla. Ciò indica che si tratta di un’infezione multistadio che inizia proprio con Epic Turla – ha spiegato Costin Raiu, Director of the Global Research e Analysis Team di Kaspersky Lab –. Epic Turla viene utilizzato per ottenere un punto d’appoggio e per confermare l’alto profilo della vittima. Se la vittima è interessante, viene aggiornata con tutto il sistema Turla Carbon”.