Ci sono virus, e poi ci sono i virus. COVID-19 ha rapidamente preso il sopravvento sui titoli dei giornali, con Paesi, organizzazioni e persone che si affannano a contenerlo e a mantenere un certo livello di normalità nella vita quotidiana. Le frontiere sono chiuse, i viaggi internazionali sono a un punto fermo e la maggior parte dei datori di lavoro fa svolgere l’attività da remoto.

Il lavoro a distanza pone molte sfide di Business Continuity e Disaster Recovery. Da un punto di vista informatico, le organizzazioni devono prestare attenzione a due rischi crescenti causati da questo evento in evoluzione: in primo luogo, il grande aumento delle campagne di phishing e di social engineering che sfruttano la paura collettiva per migliorare la loro efficacia e, in secondo luogo, l’aumento dei rischi causati dagli utenti che lavorano da casa in massa. FireEye ha recentemente pubblicato uno studio che riguarda quest’ultimo rischio.

Quando si tratta di rischi legati al social engineering e al phishing, gli attacchi che sfruttano COVID-19 rappresentano uno dei maggiori rischi per le organizzazioni di tutto il mondo, indipendentemente dal settore. Già nel febbraio 2020, e con maggiore frequenza a partire da quel momento, Mandiant Threat Intelligence ha osservato che i Threat Actor si sono orientati sull’argomento COVID-19 per le loro campagne – per realizzare crimini finanziari, spionaggio informatico ed operazioni di influenza delle informazioni.

Le organizzazioni del settore privato subiscono sempre più attacchi da parte di criminali informatici motivati da obiettivi finanziari, che cercano di sfruttare il senso di urgenza, paura, solidarietà e la sfiducia. Questi aggressori utilizzano la posta elettronica per diffondere malware nel tentativo di stabilire un punto di accesso alla rete aziendale o sottrarre le credenziali dell’account attraverso tattiche di phishing.

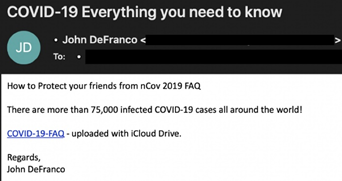

Di seguito un esempio di e-mail di phishing COVID-19 utilizzata dal gruppo TEMP.Warlock

L’email è il principale vettore di attacco e le organizzazioni devono continuare a puntare su una maggiore consapevolezza degli utenti in materia di sicurezza e sull’intensificazione dei controlli tecnici di mitigazione e di rilevamento. Per aumentare la consapevolezza degli utenti, le organizzazioni dovrebbero comunicare i rischi derivanti dalle campagne di phishing e di social engineering COVID-19, fornendo ai dipendenti esempi di cosa osservare con attenzione e di come comportarsi se dovessero imbattersi in tali email. I responsabili della sicurezza dovrebbero cogliere questa opportunità per ribadire le linee guida sulla consapevolezza della sicurezza, ricordando agli utenti di rimanere vigili sia sulle email di phishing che sui potenziali scenari di frode nei pagamenti. Sia SANS che US CERT forniscono un’importante guida per aumentare la consapevolezza degli utenti, che può essere adottata rapidamente.

Oltre alla consapevolezza e alla formazione sulla sicurezza, le organizzazioni dovrebbero impiegare questo tempo per effettuare una revisione delle email esistenti e altri controlli di sicurezza rilevanti, al fine di ridurre la probabilità e l’impatto di un attacco di phishing di successo.

I controlli specifici della posta elettronica che le organizzazioni dovrebbero prendere in considerazione di implementare a breve termine includono:

1. Applicare l’autenticazione multifattoriale (MFA) – L’importanza dell’MFA non viene mai sottolineata abbastanza. Le sole password non sono sufficienti per ridurre il rischio di una compromissione dell’account, poiché gli utenti generalmente riutilizzano le proprie credenziali per diversi servizi o utilizzano password di default deboli, facilmente intuibili dagli attaccanti. Come minimo, le organizzazioni dovrebbero far rispettare l’MFA per tutti gli accessi esterni alle risorse critiche e ai servizi di posta elettronica, soprattutto se effettuati da dispositivi non controllati.

Per garantire un’agevole implementazione dell’MFA, le organizzazioni dovrebbero implementare una soluzione unica per tutti i servizi, con un processo di iscrizione che sia semplice e immediato. L’implementazione dell’MFA dovrebbe basarsi su opzioni più sicure come le applicazioni Authenticator invece degli SMS. È importante abilitare la possibilità per gli utenti di segnalare le richieste fraudolente dell’MFA e di educare gli utenti a non accettare richieste MFA che non hanno avviato.

Inoltre, le organizzazioni che abilitano l’MFA per i servizi di posta elettronica come Microsoft Office 365 devono bloccare l’autenticazione legacy. I protocolli legacy non supportano l’MFA e, in quanto tali, i Threat Actor cercheranno sistematicamente di accedere utilizzando l’autenticazione legacy per eludere l’MFA ed altri controlli di sicurezza. Come minimo, l’autenticazione legacy dovrebbe essere bloccata al di fuori della rete aziendale.

2. Configurare i controlli di protezione dagli attacchi di spoofing – Assicurare che i controlli di spoofing come Sender Policy Framework (SPF), Domain-based Message Authentication, Reporting, Conformance (DMARC) e DomainKeys Identified Mail (DKIM) siano completamente configurati per i vostri domini abilitati alla posta con criteri di hard fail e reject, ove applicabili.

3. Verificare l’implementazione del gateway di sicurezza email – Assicuratevi che il vostro gateway di sicurezza email sia implementato con tutte le sue funzionalità di sicurezza avanzate. La soluzione dovrebbe scansionare e bloccare sia gli allegati dannosi che gli URL incorporati. Nel migliore dei casi, la soluzione dovrebbe utilizzare un sistema di analisi sandbox, invece di basarsi esclusivamente sulla firma. Come minimo, le organizzazioni dovrebbero garantire che determinate tipologie di allegati siano bloccati dalle email (ad esempio, .scr, .exe, .chm, .chm, ecc.).

4. Implementare promemoria automatici di notifica tramite email – Implementare regole di flusso della posta che incorporano automaticamente un disclaimer “Email esterna” ad ogni email ricevuta da una fonte esterna. Il disclaimer deve essere utilizzato per ricordare agli utenti di non cliccare su link o allegati incorporati se il mittente è sconosciuto o l’email è inattesa.

5. Formalizzare il processo di segnalazione del phishing – È importante che le organizzazioni creino un processo chiaro, semplice e ripetibile per i loro utenti per segnalare il phishing o le email sospette. Adottando questo processo, i team di sicurezza informatica hanno maggiori probabilità di venire a conoscenza delle campagne di phishing, di indagare immediatamente e contenere eventuali sistemi o account che potrebbero essere stati compromessi a causa di utenti vittime di tali campagne. Le organizzazioni dovrebbero cercare di implementare nei client di posta elettronica dei loro utenti dei componenti aggiuntivi per la segnalazione del phishing, che permettano di allegare automaticamente un’email sospetta per inoltrarla al team di Information Security affinchè vengano svolte ulteriori indagini.

6. Bloccare le macro nei documenti di Microsoft Office – Le macro dannose incorporate nei documenti di Microsoft Office continuano ad essere un vettore comune utilizzato dagli attaccanti per compromettere i sistemi. Questi documenti di Office contenenti macro sono spesso allegati a email di phishing o scaricati da URL incorporati in queste email. Le organizzazioni dovrebbero prendere in considerazione l’implementazione delle impostazioni dei criteri di gruppo di Active Directory per “Bloccare le macro dall’esecuzione di file Office da Internet”.

7. Convalidare le configurazioni di filtraggio dei proxy o degli URL – Il traffico Internet dell’utente dovrebbe transitare su un proxy o su una soluzione di filtraggio degli URL. Nella migliore delle ipotesi, il traffico internet dovrebbe essere analizzato da queste soluzioni sia quando gli utenti solo collegati alla rete aziendale sia quando sono al di fuori di essa (ad esempio, attraverso una soluzione cloud). Le organizzazioni dovrebbero considerare la possibilità di bloccare i siti web a rischio (ad esempio, rilevati come minaccia o non classificati) o le categorie di siti web non rilevanti per l’azienda. Gli utenti dovrebbero ricevere una pagina di avviso quando accedono a siti web potenzialmente rischiosi. Inoltre, tutti i file scaricati da siti web esterni dovrebbero essere immediatamente analizzati alla ricerca di potenziali minacce attraverso l’utilizzo della tecnologia di scansione in tempo reale e di sandboxing.

8. Adottare criteri per la sicurezza delle password – Mandiant ha storicamente osservato che i criminali informatici effettuano attacchi di spraying delle password. Gli attaccanti riescono a compromettere gli account a causa della debolezza dei criteri di protezione delle password, consentendo l’uso del “SeasonYear” e di variazioni simili. Si raccomanda vivamente alle organizzazioni di rivedere le policy in vigore relative alle password e di implementare controlli tecnici per prevenire l’uso di password deboli, specialmente per i servizi che si rivolgono all’esterno. Per le organizzazioni che hanno implementato Azure AD, la funzione Azure AD Password Protection potrebbe aiutare a raggiungere questo obiettivo. Con il gran numero di dipendenti che stanno lavorando da remoto per via della pandemia in corso, è probabile che ci sarà un aumento delle richieste di supporto all’Help Desk per il reset delle password, per problematiche dell’MFA e altre questioni e sarà importante che il personale dell’Help Desk abbia una metodologia ben definita per verificare l’identità dei dipendenti, al fine di ridurre il rischio di successo dei tentativi di social engineering. Ad esempio, chiedere chi è il responsabile dell’utente non è una “prova” sufficiente per la verifica dell’identità.

9. Garantire la disponibilità di un numero sufficiente di log e di avvisi – Le organizzazioni dovrebbero garantire che tutti i log disponibili all’interno dei servizi di posta elettronica siano abilitati e, ove possibile, inoltrati a una piattaforma di registrazione centrale e conservati per un periodo di tempo adeguato. Se il servizio di posta elettronica include l’avviso di rilevamento delle minacce, si raccomanda che tale funzione sia abilitata e che gli avvisi siano inviati attraverso la piattaforma di registrazione a una dashboard centralizzata, oppure inviati alla lista di distribuzione delle e-mail (DL) del team di sicurezza informatica per un’indagine immediata.

10. Sviluppare e rendere operativi i Playbook di risposta agli incidenti di phishing – È inoltre essenziale disporre di un iter metodico e completo per la valutazione approfondita di un potenziale incidente di phishing, così da garantire che ogni successivo incidente di sicurezza sia immediatamente contenuto (ad esempio, la riuscita della compromissione di un account o di un sistema).

Questo obiettivo può essere raggiunto attraverso lo sviluppo e l’operatività di un Incident Response Playbook, e dovrebbe includere, almeno, i seguenti aspetti:

a. Come esaminare una potenziale email di phishing;

b. Come analizzare in modo sicuro eventuali allegati dannosi o URL incorporati;

c. Come identificare tutti gli utenti che hanno ricevuto una email di phishing o altre varianti dell’email (ad esempio, gli attaccanti potrebbero utilizzare modifiche dell’oggetto o degli account di posta elettronica del mittente per aggirare le comuni tecniche di rilevamento delle email di phishing);

d. Come verificare quali utenti sono stati vittime di email di phishing, inclusa la conferma dell’accesso agli URL incorporati o il download e l’esecuzione degli allegati;

e. Come contenere immediatamente e indagare approfonditamente su sistemi e account che potrebbero essere stati compromessi a seguito dell’incidente di phishing.

“L’attuazione e l’applicazione dei controlli è un punto di partenza per le organizzazioni che vogliono affrontare rapidamente i rischi più comuni legati al phishing”, dichiara Gabriele Zanoni, EMEA Solutions Architect di FireEye. “Mentre le organizzazioni dovranno rivalutare regolarmente questi controlli per adattarsi in modo proattivo al panorama delle minacce in continua evoluzione, è necessario che venga messo a punto un robusto programma di sensibilizzazione alla sicurezza, come tattica difensiva fondamentale per la protezione contro le minacce di phishing”.