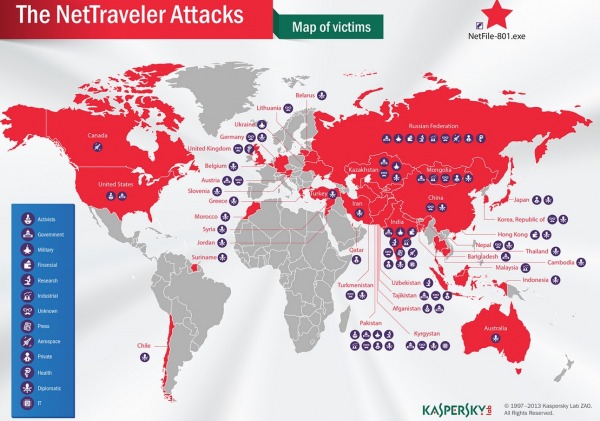

I ricercatori di Kaspersky Lab hanno annunciato un nuovo vettore di attacco di NetTraveler (conosciuto anche con il nome di “Travnet”, “Netfile” o Red Star APT), una minaccia persistente avanzata che ha già colpito centinaia di vittime di alto profilo in 40 paesi. Gli obiettivi di NetTraveler includono attivisti Tibetani/Uiguri, aziende petrolifere, di ricerca scientifica, università, aziende private e agenzie governative, ambasciate e aziende che operano nel settore militare.

Subito dopo la scoperta di NetTraveler nel giugno 2013, i criminali hanno disattivato il sistema di comando e controllo spostando i server in Cina, Hong Kong e Taiwan, proseguendo comunque le proprie attività.

Nel corso degli ultimi giorni, numerose email di spear-phishing sono state inviate ad attivisti Uiguri. L’exploit Java utilizzato per distribuire la nuova variante di Red Star APT è stato patchato nel mese di giugno 2013 e quindi rimane particolarmente efficace. I precedenti attacchi utilizzavano exploit Office, che erano stati disattivati da Microsoft lo scorso aprile.

Oltre all’utilizzo di email di spear-phishing, gli operatori APT hanno adottato la tecnica del watering hole (reindirizzamento web e drive-by download su domini manipolati) per infettare le vittime che navigavano sul web.

Nel corso dello scorso mese, Kaspersky Lab ha intercettato e bloccato una serie di tentativi di infezione dal dominio “wetstock.org”, sito conosciuto per i propri collegamenti con attacchi NetTraveler. Questi reindirizzamenti sembrano arrivare da altri siti Uiguri che sono stati compromessi e infettati da NetTraveler. “Ad oggi non abbiamo osservato l’utilizzo di vulnerabilità zero–day con NetTraveler. Per difendersi da questi, le patch sono poco efficaci mentre possono essere di grande aiuto tecnologie di DefaultDeny e Automatic Exploit Prevention”, ha dichiarato Costin Raiu, Director of Global Research & Analysis Team di Kaspersky Lab.